~ umfasst alle Maßnahmen mit dem Ziel der Wahrung oder Erhöhung der Cyber-Sicherheit. ~ bezieht sich in der Regel auf die zivile Abwehr aller Formen vorsätzlicher Handlungen, deren Ziel es ist, die Verfügbarkeit, Integrität und Vertraulichkeit von informationstechnischen Systemen mit informationstechnischen Mitteln zu manipulieren, zu beeinflussen oder zu stören und die keinen »bewaffneten Angriff« im Sinne von Art. 51 VN-Charta darstellen. Aktive Cyber-Abwehr

Das Nationale Cyber-Abwehrzentrum (Cyber-AZ) in Bonn wurde im Rahmen der Umsetzung der Cyber-Sicherheitsstrategie (CSS) 2011 als gemeinsame Plattform zum schnellen Informationsaustausch und zur besseren Koordinierung von Schutz- und Abwehrmaßnahmen gegen IT-Sicherheitsvorfälle errichtet. Darüber hinaus hat das ~ zur Aufgabe, IT-Sicherheitsvorfälle schnell und umfassend zu bewerten und abgestimmte Handlungsempfehlungen zu erarbeiten. Dazu werden unter anderem Informationen über IT-Vorfälle ausgetauscht, Verwundbarkeiten und Angriffsformen analysiert und anschließend den Fachressorts als detaillierte gemeinsame Berichte zur Verfügung gestellt. Zunächst unter der Federführung des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und direkter Beteiligung des Bundesamtes für Verfassungsschutz (BfV) sowie des Bundesamtes für Bevölkerungsschutz und Katastrophenhilfe (BBK) hat das Cyber-Abwehrzentrum am 1. April 2011 seine Arbeit aufgenommen. Das Bundeskriminalamt (BKA), die Bundespolizei (BPol), das Zollkriminalamt (ZKA), der Bundesnachrichtendienst (BND) sowie die Bundeswehr (Bw) wirkten in dieser Phase als sogenannte assoziierte Behörden mit.

Mit der CSS 2016 wurde das ~ u. a. in den Bereichen gemeinsamer Analyse von Vorfällen, Cyber-Lagebild sowie Kooperation und Koordination aller beteiligten Akteure ausgebaut und gestärkt. Es kann bei umfassenden Cyber-Sicherheitsvorfällen zu einem Krisenreaktionszentrum im 24/7-Betrieb aufwachsen. Eine weitere signifikante Weiterentwicklung erfuhr das ~ mit Inkrafttreten einer neuen Geschäftsordnung zum 1. September 2019, bei dem das ~ an das Modell vergleichbarer Einrichtungen wie das Gemeinsame Terrorismusabwehrzentrum (GTAZ) angeglichen wurde. Die aktuell vertretenen acht Kernbehörden BBK, das Bundesamt für den Militärischen Abschirmdienst (BAMAD), das BSI, BfV, BKA, BND, das Bundespolizeipräsidium (BPOLP) sowie das Kommando Cyber- und Informationsraum (KdoCIR) agieren über verpflichtend zu entsendende Verbindungspersonen paritätisch unter einem Koordinator (derzeit gestellt durch das BKA) und dessen Stellvertretern (BfV und KdoCIR). Das Zollkriminalamt (ZKA) und die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) haben sich als assoziierte Stellen angeschlossen. Alle beteiligten Behörden arbeiten dabei unter Beibehaltung ihrer jeweiligen Aufgaben und gesetzlichen Befugnisse. Ein aktueller Weiterentwicklungsprozess soll u. a. die Lage- und Vorfallsbearbeitung und die diesbezügliche Berichterstattung, die Einbindung weiterer Stellen wie z. B. der Länder (Cyber-Sicherheitsbehörden und Justiz) sowie die Krisenreaktionsfähigkeit des ~ an die kontinuierlich steigenden Anforderungen anpassen. Mit der für 2021 angekündigten aktualisierten CSS wird eine weitere Konsolidierung der Rolle des ~ erwartet.

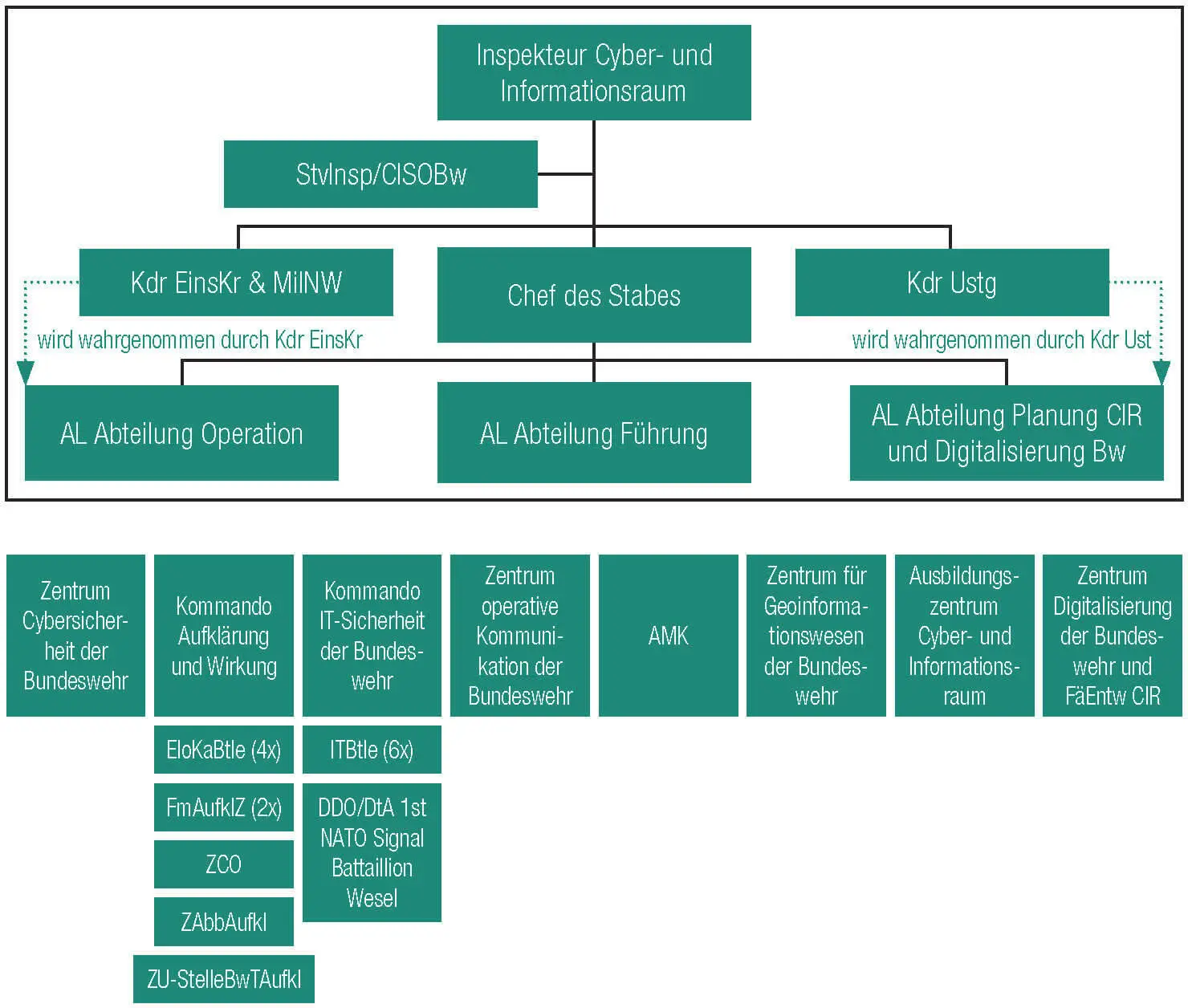

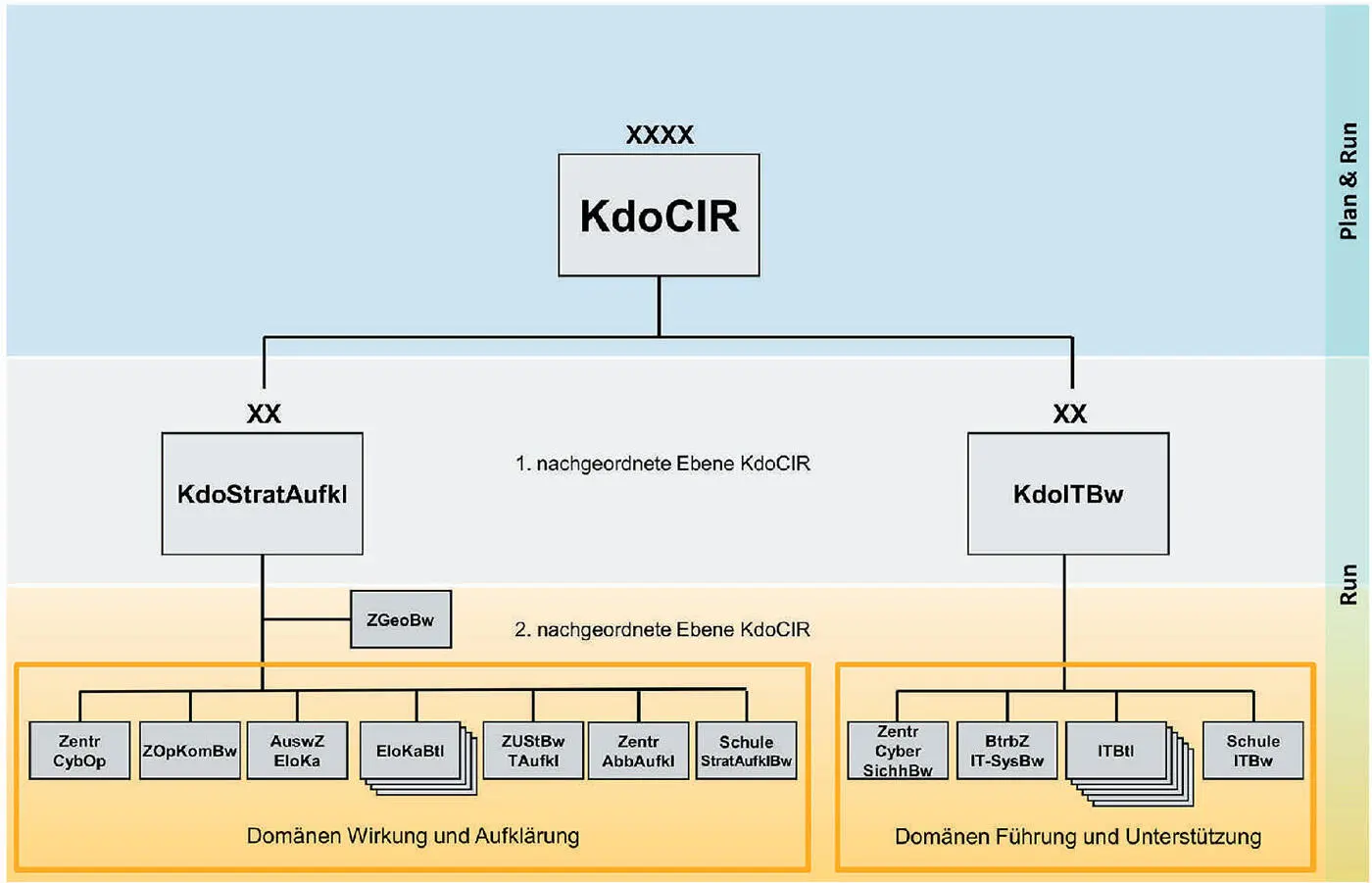

Zielstruktur des Organisationsbereichs CIR (CIR 2.0)

Stand: 10.05.2021

Quelle: BMVg

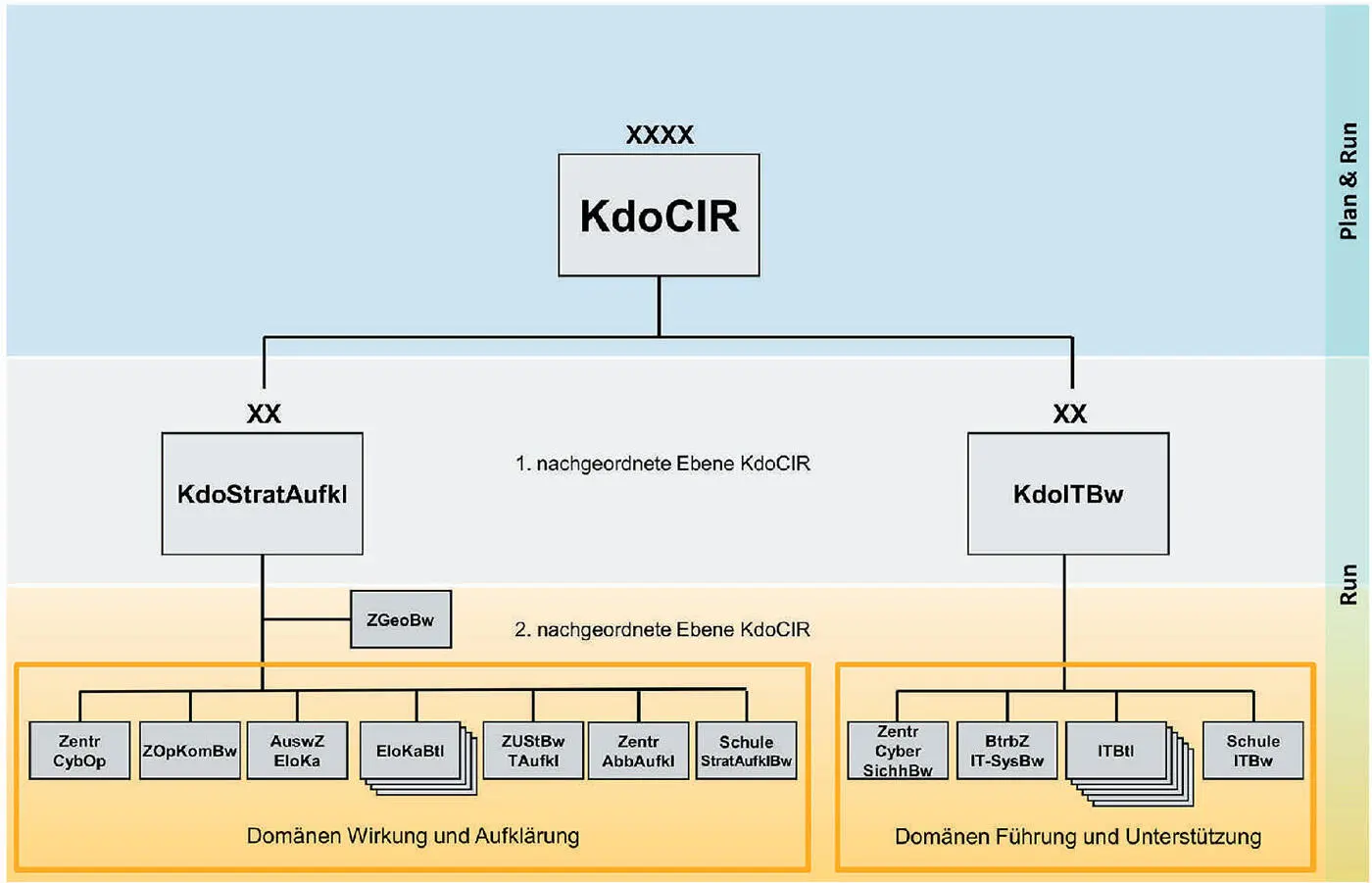

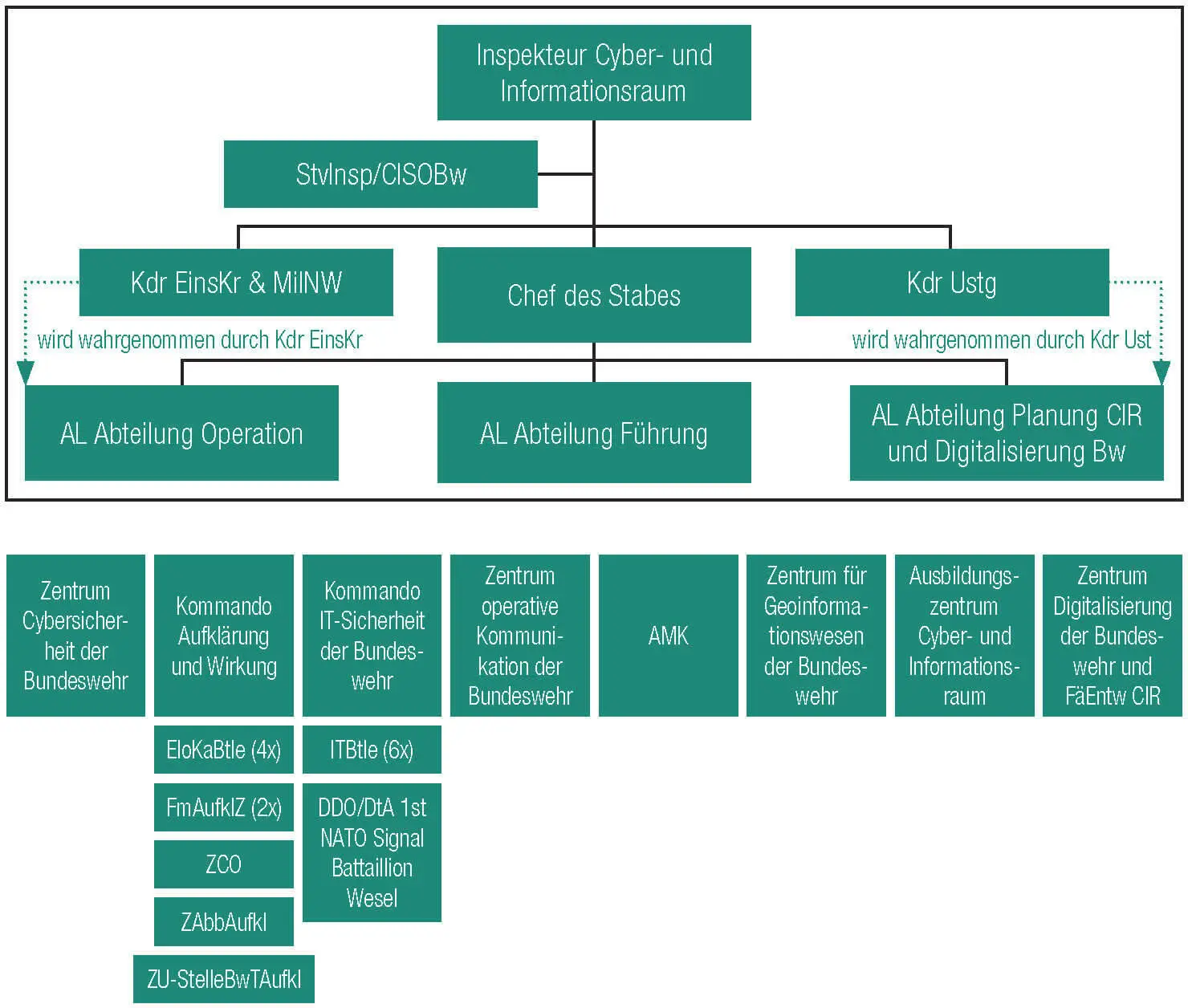

Startaufstellung Organisationsbereich Cyber- und Informationsraum 2017

Quelle: BMVg, Abschlussbericht Aufbaustab Cyber- und Informationsraum, April 2016: S. 23.

(mil. auch: Offensive Cyber Operations – OCO)

Ein ~ ist eine Einwirkung auf ein oder mehrere andere informationstechnische Systeme im oder durch den Cyber-Raum, die zum Ziel hat, deren IT-Sicherheit durch informationstechnische Mittel ganz oder teilweise zu beeinträchtigen. Mehrere ~ mit gleicher Intention, die dem gleichen Verantwortlichen oder Akteur zuzuordnen sind, werden als Cyber-Angriffskampagne bezeichnet. Militärische offensive Cyber-Operationen dienen der Durchsetzung der eigenen Absicht gegen gegnerische Kräfte und Systeme. In Deutschland verfügt nur das Zentrum Cyber-Operationen (ZCO), dessen Kernauftrag das Planen, Vorbereiten, Führen und Durchführen von Operationen zur Aufklärung und Wirkung sowohl im Rahmen der Landes- und Bündnisverteidigung als auch in mandatierten Einsätzen der Bundeswehr ist, über ~-Fähigkeiten.

(auch: Computer Network Exploitation , CNE)

~ ist neben Defensive Cyber Operations (DCO) und Offensive Cyber Operations (OCO) Teil von Cyber Operations (CO) und hat zum Ziel, Zugang zu Zielcomputersystemen oder gegnerischen automatisierten Informationssystemen zu erlangen und dort vorhandene Informationen abzuschöpfen. In der Bundeswehr ist das Zentrum Cyber-Operationen (ZCO) in Rheinbach zur Durchführung von ~ als Teil militärischer Operationen befähigt. Darüber hinaus verfügen in Deutschland auch der Bundesnachrichtendienst und einige Verfassungsschutzbehörden der Länder sowie Polizeibehörden über die Befugnis zur ~ mittels CNE für die Informationsgewinnung mit nachrichtendienstlichen Mitteln bzw. im Rahmen der polizeilichen Gefahrenabwehr oder zur Strafverfolgung. In diesem Kontext wird ~ oft auch als Onlinedurchsuchung bezeichnet.

Der ~ ist gemäß Cyber-Sicherheitsstrategie 2016 der virtuelle Raum aller auf Datenebene vernetzten bzw. vernetzbaren informationstechnischen Systeme. Dem ~ liegt als öffentlich zugängliches Verbindungsnetz das Internet zugrunde, welches durch beliebige andere Datennetze erweitert werden kann. Cyber- und Informationsraum

~ ist die IT-Sicherheit der im Cyber-Raum auf Datenebene vernetzten bzw. vernetzbaren informationstechnischen Systeme.

Grundsatzartikel »Cyber-Sicherheit«

Die Verfügbarkeit des Cyber-Raums und die Verfügbarkeit, Integrität und Vertraulichkeit der darin gespeicherten oder verarbeiteten Daten ist zu einer der wichtigsten Herausforderungen des 21. Jahrhunderts geworden. Staaten und ihre Regierungen, Kritische Infrastrukturen, Militär, Wirtschaft und die Bevölkerung sind heute Teil einer digital verknüpften Welt, die zunehmend abhängig ist vom Funktionieren der zugrunde liegenden Informations- und Kommunikationstechnologie (IKT). Dies eröffnet einerseits neue Entwicklungsmöglichkeiten für die Gesellschaft, Handel, Industrie und für jedes Individuum. Andererseits birgt die stetig wachsende Vernetzung aller Lebensbereiche auch neue Risiken und Verwundbarkeiten. Fehlfunktionen, schwerwiegende Angriffe auf IKT-basierte Systeme oder die Nutzung des Cyber-Raums für die Verbreitung von Desinformation können nicht nur zu Einschränkungen staatlichen oder wirtschaftlichen Handelns führen, sondern destabilisierend und im Extremfall existenzbedrohend für Staat und Gesellschaft werden. Als besonders relevant werden in diesem Zusammenhang Angriffe auf sog. Kritische Infrastrukturen (KRITIS) wie Elektrizitäts- und Wasserversorgung, Krankenhäuser, Verkehrssysteme, Verwaltungen etc. eingestuft, welche die Lebensgrundlagen der Bevölkerung sicherstellen.

Gemäß den vorliegenden Cyber-Sicherheitsstrategien für Deutschland (2011 bzw. 2016) ist ~ folglich »der anzustrebende Zustand der IT-Sicherheitslage, in welchem die Risiken des globalen Cyber-Raums auf ein tragbares Maß reduziert sind«. Sie ist »die IT-Sicherheit der im Cyber-Raum auf Datenebene vernetzten bzw. vernetzbaren informationstechnischen Systeme«. Abzugrenzen ist diese technisch begründete Sicherheit der IKT-Systeme von der Sicherheit vor der Verbreitung von Desinformation im Rahmen einer hybriden Bedrohung, die über den Cyber-Raum übertragen werden kann.

Читать дальше