Ein anderes Exempel für externes Auditing stellt der Jahresabschluss dar. Hierbei folgt die Prüfung einem bestimmten Rhythmus. In diesem Fall können als Auditoren sowohl private Stellen, wie Wirtschaftstreuhänder, Revisionsverbände, Banken, als auch staatliche Organe, wie das Finanzamt tätig werden.

Zunehmend gehen viele Unternehmen dazu über, sich rein auf das Kerngeschäft zu konzentrieren. Sonstige Dienste, die sie für den Geschäftsbetrieb benötigen, kaufen sie einfach zu. „Make or buy?“, ist hier die Devise. Auch im Bereich InfSec werden immer mehr Outsourcing-Services angeboten. Dazu gehören nahezu alle in diesem Buch beschriebene Aufgabengebiete, wie Wachdienste, Risikoanalyse, Penetration-Tests, IKT-Netzwerk Management, Monitoring Services und vieles mehr.

Die Vorteile von Fremdvergabe sind vielschichtig:

1 Zweifellos steht Kostenersparnis im Vordergrund.

1 Zudem sind anfallende Ausgaben vorhersehbar und planbar.

1 Firmenfremde bringen eher eine objektive Sichtweise von außen ein.

1 Sehr oft herrscht Mangel an firmeneigenem Know-how. Durch Fremdvergabe wird konzentriertes Fachwissen zugekauft.

1 Ein Transfer fremden Wissens hin zu eigenem Personal kann genützt werden.

1 Auf Abruf stehen Experten ohne Zeitverzögerung zur Verfügung.

1 Durch Vertragsabsicherung wird kontinuierliches Service über die Laufzeit garantiert.

1 Kostspielige Personalsuche und Ausbildung fallen weg. Der Aufwand für aktuelle und intensive Kenntnisse liegt beim Vertragspartner.

1 Aufgrund vielfältiger Kundenbeziehungen haben Sicherheitsfirmen ausgiebige Erfahrungen mit verschiedenen Gegebenheiten und sind immer am letzten Stand der Entwicklung.

1 Fremden Fachleuten gegenüber bringen eigene Mitarbeiter eher Respekt entgegen. „Propheten im eigenen Land“ dagegen wird weniger geglaubt.

1 Eigenes Personal braucht sich nicht unmittelbar um Sicherheitsbelange zu kümmern. Dadurch kann es sich ungehindert seinen ursprünglichen Aufgaben widmen.

1 Das Rad braucht nicht neu erfunden werden. Oftmals verfügen die Spezialisten bereits über adaptierfähige Modelle.

Demgegenüber birgt das Engagement externen Personals auch Gefahren, die hier kurz angerissen werden:

1 Allen voran steht ein möglicher Verlust von Kontrolle und Verantwortung über die eigene Sicherheitslage.

1 Damit eng verbunden ist das Wagnis, von einem Anbieter abhängig zu werden.

1 Dieser Umstand beinhaltet die Gefahr einer Kostenexplosion. Ein Beispiel: Mit anfangs günstigen Lockangeboten bindet der Anbieter den Käufer an sich. Meistens handelt es sich dabei um ein proprietäres Produkt, das nur dieser eine Lieferant betreut. Das bedeutet, alle Folgeinvestitionen müssen beim ursprünglichen Händler getätigt werden. Was zu Beginn preiswert ausgesehen hat, entpuppt sich dann längerfristig als Kostenfalle.

1 Zudem besteht Gefahr, dass eigenes Expertenwissen verloren geht. So erlangt der Auftragnehmer im Zuge seiner Tätigkeit Zugang zu vielen Informationen des Kunden. Somit ergibt sich natürlich auch die Gelegenheit, dieses Wissen zu missbrauchen. 54

1 Ein in letzter Zeit sehr oft in den Medien behandeltes Thema ist Spionage 55.

In diesem Zusammenhang beschreibt das Kapitel „Universelle Maßnahmen“ Wege, erdenkliche Risiken zu verringern. Mit Hilfe dort beschriebener Maßnahmen lässt sich das Thema Outsourcing sicher gestalten.

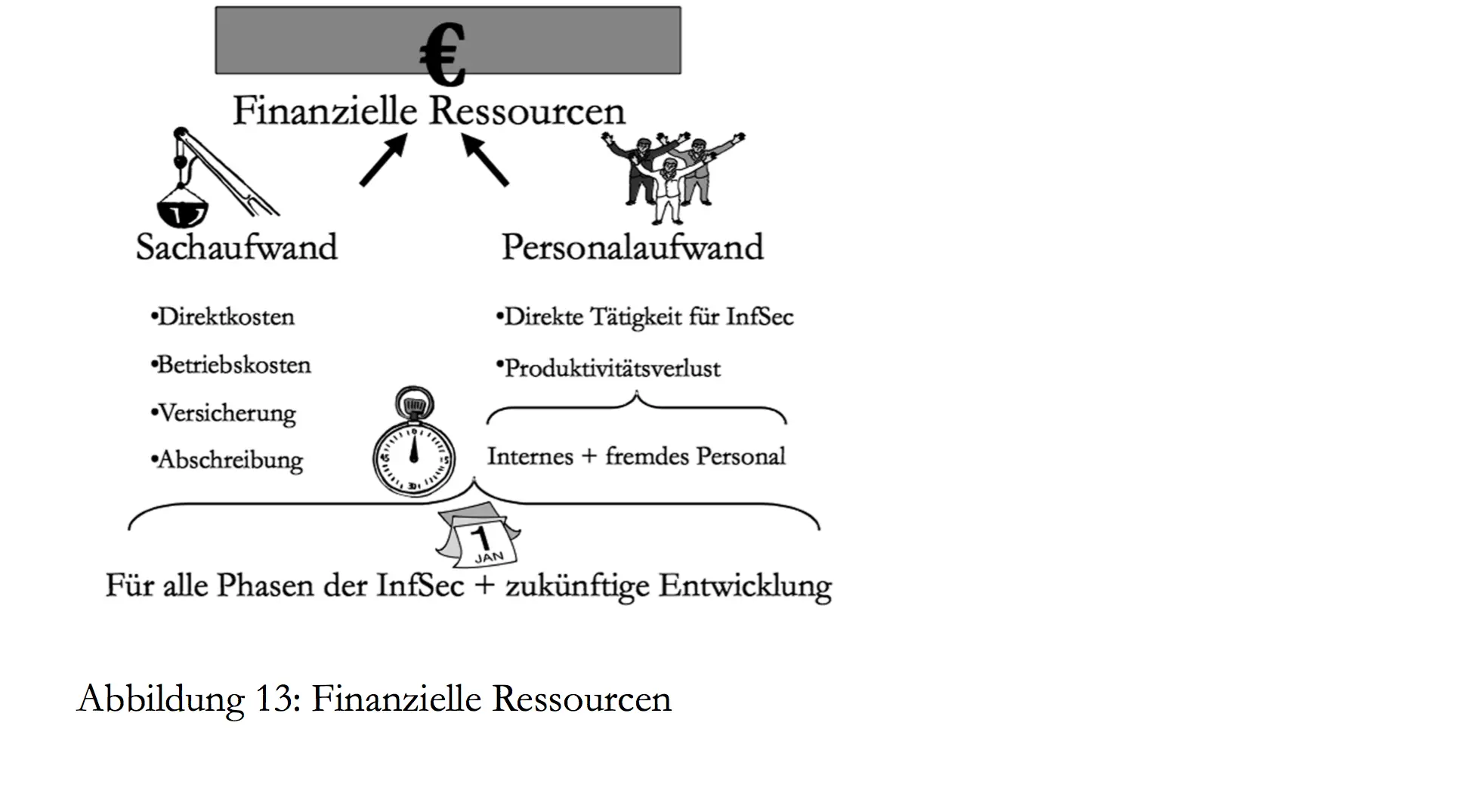

4.2.2.Finanzielle Ressourcen

Um den wirtschaftlichen Beitrag von InfSec zum Erfolg eines Unternehmens aufzuzeigen, ist zunächst einmal notwendig, zu erheben, in welcher Form Kosten für Sicherheit anfallen. Ein gangbarer Weg, um entstehende InfSec-Kosten zu erfassen ist die Einrichtung einer Kostenstellenrechnung. In vielen Betrieben ohnedies bereits üblich, erfolgt hierbei eine Gliederung der Firmenstruktur in Teilbereiche. Die jeweils so entstandenen Kostenstellen repräsentieren selbstständige Abrechnungsbereiche und tragen die Verantwortung für ihre Geldgebarung. Dies schafft eine Grundlage, Wirtschaftlichkeit einzelner Organisationsbestandteile zu überprüfen. Die exakte Vorgehensweise der Berechnung ist Aufgabe der Kostenrechnung und soll an dieser Stelle nicht weiter spezifiziert werden.

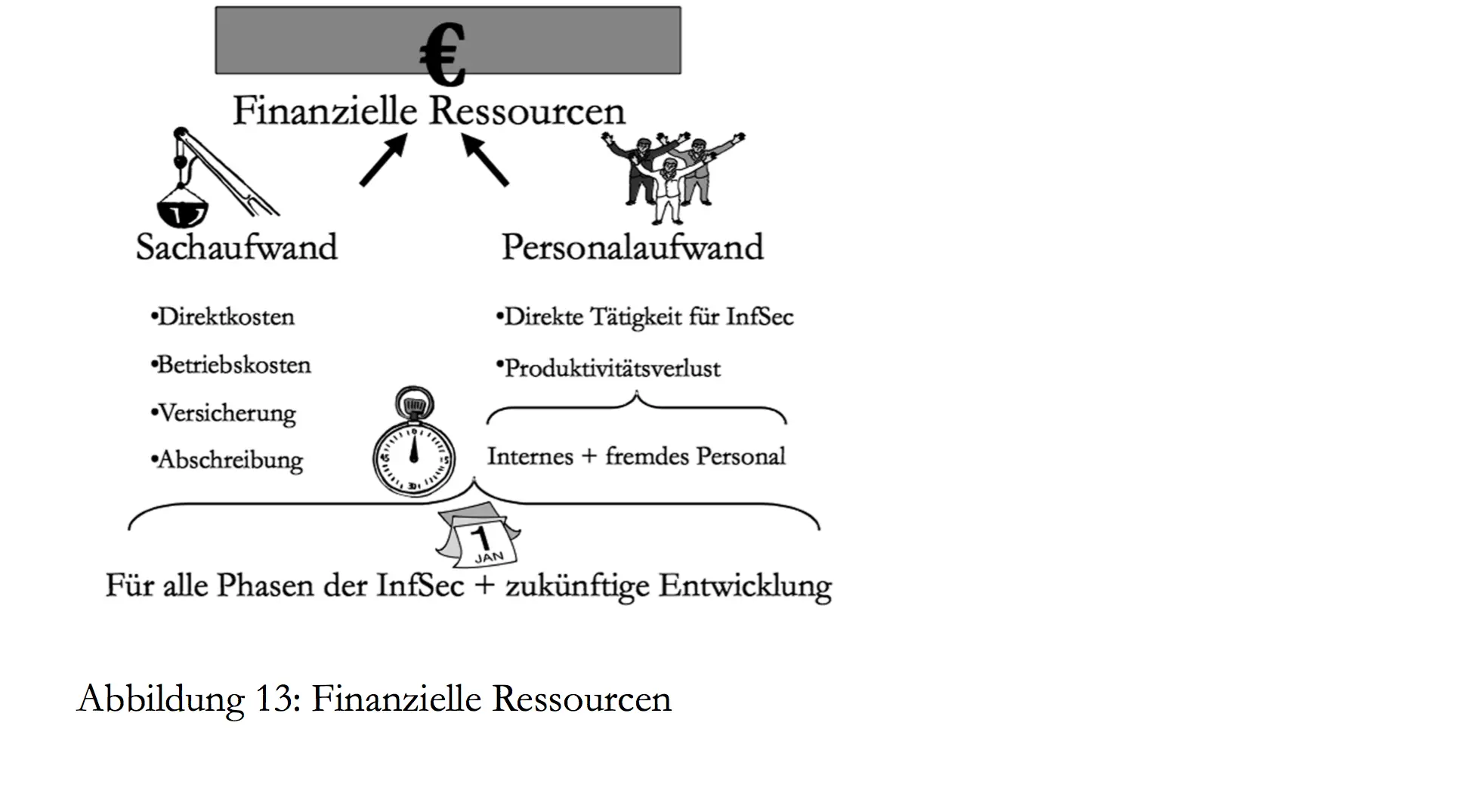

Bezogen auf das Thema dieses Buches wäre eine eigene Kostenstelle für InfSec denkbar. Mit welcher Art von Aufwänden auf dem Gebiet der Sicherheit zu rechnen ist, zeigt die nachfolgende Abbildung:

Alle Phasen der InfSec erfordern monetäre Mittel: Um erstmal einen ausreichenden Grundzustand herzustellen, muss analysiert, geplant, entschieden und angeordnet werden, was überhaupt geschehen soll.

Das Ergebnis dieser Tätigkeiten findet sich in der Festschreibung der InfSec-Politik. Anschließend erfolgt die Umsetzung. Die Führungsspitze delegiert in den meisten Fällen die Sicherheitsaufgaben. Dies bedingt Aufwendungen für entsprechendes Personal. Tools werden angeschafft. Die gewünschte Funktionalität wird getestet, anschließend erfolgen Installation und Inbetriebnahme. Der Einsatz von Hilfsmittel bedingt möglicherweise Änderungen in bestehenden Abläufen. Neues Personal wird aufgenommen, Zubauten werden getätigt, oder Prozesse sind anzupassen. Zur Erlangung notwendiger Fertigkeiten - im Umgang mit der geänderten Situation - bedarf es Schulungen. Mit der Betreuung aller Sicherheitseinrichtungen sind permanentes Monitoring und Wartung verbunden. Gegebenenfalls ist natürlich auch eine Reaktion auf Vorfälle erforderlich. Weiters sind die geordnete Dokumentation samt geregeltem Berichtswesen Teil der Sicherheitsaufgaben. Last not least muss InfSec ständig den Änderungen und Weiterentwicklungen der Technologien, Infrastrukturen und Umwelt angepasst und aktuell gehalten werden. Einen endgültigen oder statischen Zustand gibt es nicht. Die Optimierung des Sicherheitsprozesses ist eine wichtige Aufgabe, um den gewünschten Sicherheitslevel aufrechterhalten zu können. Das wiederum bedeutet, dass alle vorher aufgezählten Tätigkeiten und damit verbundene finanzielle Ressourcen wiederholt anfallen.

An dieser Stelle ein Hinweis: Wie bei all den erwähnen Phasen optimal vorgegangen wird, ist Thema der Säule 3 - Prozesse. Dort werden Etablierung und laufende Aufrechterhaltung genau beschrieben.

Grundsätzlich lassen sich sämtliche möglichen Belastungen in Personal- und Sachaufwand unterteilen. Eine direkte Leistungsverrechnung ist meist nur bei den Personalkosten realisierbar. Dies erfolgt im Idealfall mittels Zuordnung zu Kostenstellen. Meist wird die Arbeitszeit nur pauschal erfasst. Andere Infrastruktur-Belastungen sind bereits schwieriger zu beziffern. Das liegt einfach daran, dass nicht alle Leistungsfaktoren bekannt sind oder berücksichtigt werden. Die anschließenden Ausführungen sollen helfen, den üblicherweise „diffusen“ Kostenbereich zu erhellen.

Aufwände fallen sowohl für eigenes Personal, als auch für betriebsfremde Kräfte an. Inanspruchnahme auswärtiger Unterstützung verursacht je nach Art der Abrechnung (Stundenweise oder Pauschale) entsprechend zu kalkulierende Kosten. Besonders gut eingegrenzt ist die Belastung bei Outsourcing. Hier wird die Leistung zumeist „im Paket“ erworben. Nicht vergessen werden dürfen hierbei zusätzliche Belastungen, die eigene Mitarbeiter für Betreuung und Unterstützung von Fremdpersonal aufwenden. Bei der eigenen Belegschaft ist der Stundensatz eines Mitarbeiters bekannt. Mittels Stundenabrechnung lässt sich einfach der Beistandsaufwand errechnen.

Personalkosten entstehen im Zusammenhang mit Sicherheitstätigkeiten prinzipiell in folgenden Formen:

Читать дальше