1 Definition und Verwaltung der erforderlichen personellen und finanziellen Ressourcen.

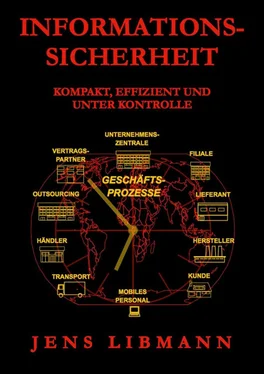

Für alle diese Wirkungsbereiche ist der InfSec-Beauftragte nicht nur erster Ansprechpartner für sämtliche Stellen innerhalb des Unternehmens, sondern auch für Externe, wie Kunden, Geschäftspartner, Fachbereiche und andere.

Egal, ob diese Funktion nur eine einzige Person oder eine ganze Abteilung wahrnimmt, in allen Fällen ist zweckmäßig, sie als Stabstelle der Geschäftsführung anzusiedeln. Unvorteilhaft wäre, diese Position innerhalb einer untergeordneten Stelle, wie beispielsweise der IKT-Abteilung zu etablieren. In diesem Fall hätte der InfSec-Beauftragte innerhalb der Aufbauorganisation nicht die erforderliche Kompetenz, unternehmensweite Entscheidungen durchzusetzen.

Information-Security-Committee (InfSecC)

Das InfSecC umfasst alle vor Ort nominierten InfSec-Ansprechpartner. Diese arbeiten mit dem InfSec-Beauftragten zusammen und werden von ihm in Form einer Matrixorganisation geleitet und koordiniert. Die Zielvorgabe erfolgt zentral, während ausführende Entscheidungen soweit als möglich dezentral getroffen werden. Somit laufen Sicherheitsaktionen in kleinen, jedoch global koordinierten Zyklen konform zur gesamtgültigen InfSec-Politik an Ort und Stelle ab. Das bedeutet, jede Abteilung gewährleistet seine eigene Sicherheit für jene Informationen oder deren Verarbeitungssysteme, für die sie die Verantwortung trägt. Beim InfSec-Beauftragten liegt lediglich die Gesamtverantwortung für die Koordination der Gruppe der Ansprechpartner. Operative Ergebnisverantwortung verbleibt bei den Mitgliedern, bzw. deren direkten Vorgesetzten.

Dazu ein Beispiel: Im selben Konzern sind verschiedene Netzwerkbetreuer Teilnehmer am InfSecC. Einer betreut die Zentrale in Deutschland, zwei andere Filialen in den USA und in Japan. Gemeinsam kümmern sie sich um das Firmennetz, das sich in jedem Land aus Produkten unterschiedlicher Hersteller zusammensetzt. Hierdurch bedingt, hat jeder der Drei unterschiedliche Arbeitsanweisungen und Handbücher, alles Dokumente der Ebenen 4 und 5. Die Inhalte dieser Unterlagen müssen konform mit jenen Vorgaben sein, die in den Grundsätzen der Ebenen 2 und 3 festgelegt wurden. Erinnern wir uns an eine Bestimmung aus den „Grundsätzen der Netzwerksicherheit“: „Zugriff auf das Netzwerk unseres Unternehmens ist nur entsprechend berechtigten und eindeutig identifizierten Personen zu ermöglichen. Identifizierte Personen sind verlässlich zu authentifizieren. Entsprechende Passwortregeln und Mechanismen sind zu implementieren.“ Aus diesen Festlegungen leitet sich ab, es darf in allen drei Ländern keine anonymen User-IDs geben. Da aber unterschiedliche Systeme im Einsatz sind, wird die Lösung dieser Vorgabe von den technischen Möglichkeiten abhängen, welche die jeweilige Hard- und Software bietet. Selbst wenn ein Computer nicht die erforderlichen Authentifizierungsmechanismen zur Verfügung hat, muss ein Weg gesucht werden, um der Anforderung zu entsprechen. Aus diesem Grund hat der Netzwerkbetreuer in den USA, wo der Rechner den Gebrauch anonymer Administrator-Benutzerkennzeichen voraussetzt, verfügt: „Für einen anonymen Superuser muss eine Zugriffsliste geführt werden. Jeder, der ihn verwendet, muss dies händisch protokollieren“. Zusätzlich wird in der Regelung auch die Kennwortänderung und -weitergabe geregelt. So wird etwa nach jeder Verwendung des Root-Kennzeichens von einer neutralen Stelle das Kennwort geändert und verschlossen hinterlegt. Jeder neue Benutzer holt sich das Kuvert vor Gebrauch und wiederholt die Vorgehensweise. Diese Handhabung stellt sicher, dass jeder Einsatz des Administrator-Users protokolliert ist.

Ähnlich gestalten sich auch die im Grundsatztext vorgeschriebenen Passwortregeln. Nicht alle Produkte verfügen über die gleichen Features. So ist es beispielsweise der Anwendung in den USA möglich, vorzusehen, dass die letzten drei Kennwörter nicht mehr eingegeben werden dürfen. Die dazu adäquate in Japan eingesetzte Applikation wiederum bietet diese Möglichkeit grundsätzlich nicht an. Folglich werden die nationalen Ausführungen und die dazugehörigen Bestimmungen voneinander verschieden sein. Dennoch müssen in allen Fällen jegliche möglichen Mittel ausgeschöpft werden, die dazu dienen, höchstmögliche Sicherheit zu garantieren. Eine Beispiellösung dazu wäre, eine Wortliste einzurichten, die bestimmte Vokabel wie etwa Eigennamen nicht als Kennwort zulässt.

Wie im Entscheidungsgremium bereichern aber nicht nur technische Experten das InfSecC. Zusätzlich zu den Systemspezialisten nehmen Kenner der jeweiligen Informationsanwendungen an dieser Gruppierung teil. Auch ein Kollege aus jener Abteilung, welche die interne Kommunikation betreibt, sollte integriert werden. Dieser hilft, die so wichtige Aufgabe der Bewusstseinsbildung bei zu erleichtern. In Bezug auf das Verhältnis zu externen Stellen, wie Geschäftspartnern oder Abnehmern ist überdies die Einbindung der Marketinggruppe sinnvoll. Mitunter liegt die Betreuung wichtiger Sicherheitsbereiche überwiegend außerhalb der eigenen Kompetenz. Beispiele hierfür wären outgesourcte Aufgabenkreise, oder umfangreich eingesetzte Hilfsmittel eines bestimmten Anbieters, wie etwa ein Gebäudesperr- und Überwachungssystem. In solchen Fällen ist es ratsam, einen Vertreter des Insourcers oder einen Angehörigen der Betreuungsfirma zu involvieren.

In einer Matrixorganisation, wie dem InfSecC haben teilnehmende Personen im Grunde genommen zwei Vorgesetzte:

1 Der InfSec-Beauftragte: Er bestimmt Ziele, die notwendige Leistung, hält erforderliche Informationen bereit und gibt den Zeitrahmen vor. Verfügt er über ein Budget, dann teilt er auch notwendige Mittel zu. Im Rahmen der Matrixorganisation existiert an ihm eine Verantwortungspflicht. Das gesamte InfSecC, oder Teilgruppen daraus, treffen regelmäßig, eventuell auch im Bedarfsfall, zu einem Statusmeeting und Informationsaustausch zusammen.

2 Der funktionale Vorgesetzte: Er ist im Linienmanagement fachlich und disziplinär für den jeweiligen InfSec-Ansprechpartner verantwortlich. Im dargestellten Beispiel hätte diese Rolle jeweils ein Bereichsleiter inne. Dieser bestimmt letzten Endes, wer aus seiner Abteilung die Projektaufgabe übernimmt. Dazu stattet er den nominierten Mitarbeiter InfSecC mit den notwendigen Befugnissen für dessen Tätigkeit aus. Weiters legt er fest, mit welchem Aufwand diese Obliegenheit durchgeführt wird. Das heißt aber auch, der Abteilungsleiter trägt für die InfSec in seinem Zuständigkeitsbereich die direkte Verantwortung. Schlussendlich beeinflusst er ja maßgeblich die Qualität des Ergebnisses.

Die Vorteile der Matrixstruktur sind vielfältig:

1 Der InfSec-Beauftragte hat die Kompetenz zur direkten Verfolgung seiner Ziele.

1 Die Last der Personalverwaltung fällt größtenteils weg.

1 Personelle Ressourcen lassen sich flexibel einsetzen.

1 Je nach Bedarf wird gezielt auf Spezialwissen zugegriffen.

1 Die einzelnen Mitarbeiter bleiben in ihrer gewohnten Abteilung. Sie kennen die lokalen Gegebenheiten.

1 Die Kommunikation erfolgt auf direktem Weg ohne bürokratische Umleitung. Reaktionszeit bleibt kurz.

1 Mit Hilfe dieser Organisationsform wird ein für InfSec erforderlicher, reibungsloser Informationsfluss geschaffen, egal wie weit die Kommunikationspartner räumlich voneinander entfernt sind. Heutige Technologien ermöglichen ohnehin, das Team virtuell zu organisieren und zu führen. Somit vermeidet man unnötigen Reise- und Verwaltungsaufwand.

Durch die Schaffung eines InfSecC wird ein großer Schritt für die so wichtige Verbreitung des Sicherheitsgedankens innerhalb eines Unternehmens getan. Die einzelnen Mitglieder dienen sozusagen als Apostel der InfSec-Ideologie, die sie an die Mitarbeiter weiterverbreiten.

Читать дальше