Die genaue Festlegung der Zusammensetzung, der Aufgaben und Verantwortlichkeiten des InfSecC hat natürlich, wie alles andere Organisatorische im Sicherheitsbereich, im Rahmen der InfSec-Politik zu erfolgen. Es erscheint in diesem Zusammenhang sinnvoll, wenn auch die Personalvertretung eingebunden wird. Im Zuge der Durchsetzung von Sicherheitsmaßnahmen werden immer wieder personalrechtliche Angelegenheiten berührt. Daher sollten alle relevanten Stellen im selben Boot sitzen.

Die Teilnahme am InfSecC beruht grundsätzlich auf Freiwilligkeit. Das bedeutet, sie kann vom Mitarbeiter auch abgelehnt werden. Hierdurch wird gewährleistet, dass nur motivierte Mitwirkende teilnehmen.

InfSec-Ansprechpartner: Sämtliche Personen, die lokal an der InfSec-Rollenstruktur beteiligt sind, werden hier unter dem Oberbegriff „InfSec-Ansprechpartner“ zusammengefasst. Aufgrund vielfältiger Ausprägungen eingesetzter Systeme ist es oftmals für eine einzelne Stelle gar nicht möglich, über ausreichendes Wissen bezüglich der verwendeten Technologien zu verfügen. Dies gilt speziell für den Aufgabenkreis der IKT. Zudem ist es ab einer gewissen Betriebsgröße undurchführbar, alle bedeutenden Sicherheitsbereiche im Unternehmen von einem zentralen Punkt aus hinreichend zu betreuen. Im Zeitalter der Globalisierung sind Unternehmensteile, Kunden und Lieferanten über den gesamten Globus verstreut. Das erleichtert die Aufgabe InfSec nicht gerade. Eine Lösung bietet die Nominierung von Ansprechpartnern an allen strategisch wichtigen Positionen. Somit entsteht jene Flexibilität, die in den heutzutage gebräuchlichen flachen Strukturen notwendig ist. Es ist einfach effizienter, Ressourcen und Know-how dort im Security-Prozess anzusiedeln, wo er konkret und direkt beobacht- und veränderbar ist.

Jeder InfSec-Ansprechpartner hat für seinen Wirkungsbereich folgende Sicherheitsaufgaben:

1 Mitwirkung bei der Erstellung und Pflege des Sicherheitskonzepts.

1 Erarbeitung eines Maßnahmenplanes zur Realisierung der priorisierten Sicherheitsvorhaben.

1 Verantwortung für Umsetzung und Controlling dieses Plans.

1 Prüfung von Wirksamkeit und Einhaltung der eingesetzten Sicherheitsmaßnahmen im laufenden Betrieb.

1 Förderung der Sensibilisierung für InfSec.

1 Erhebung des spezifischen Schulungsbedarfs.

1 Meldung von sicherheitsrelevanten Ereignissen an die zentrale Stelle.

1 Beratung des InfSec-Verantwortlichen in Sicherheitsfragen.

1 Bildung eines Informations- und Wissensforums zum Thema InfSec.

1 Koordinierung der lokalen Ressourcen für den Sicherheitsprozess.

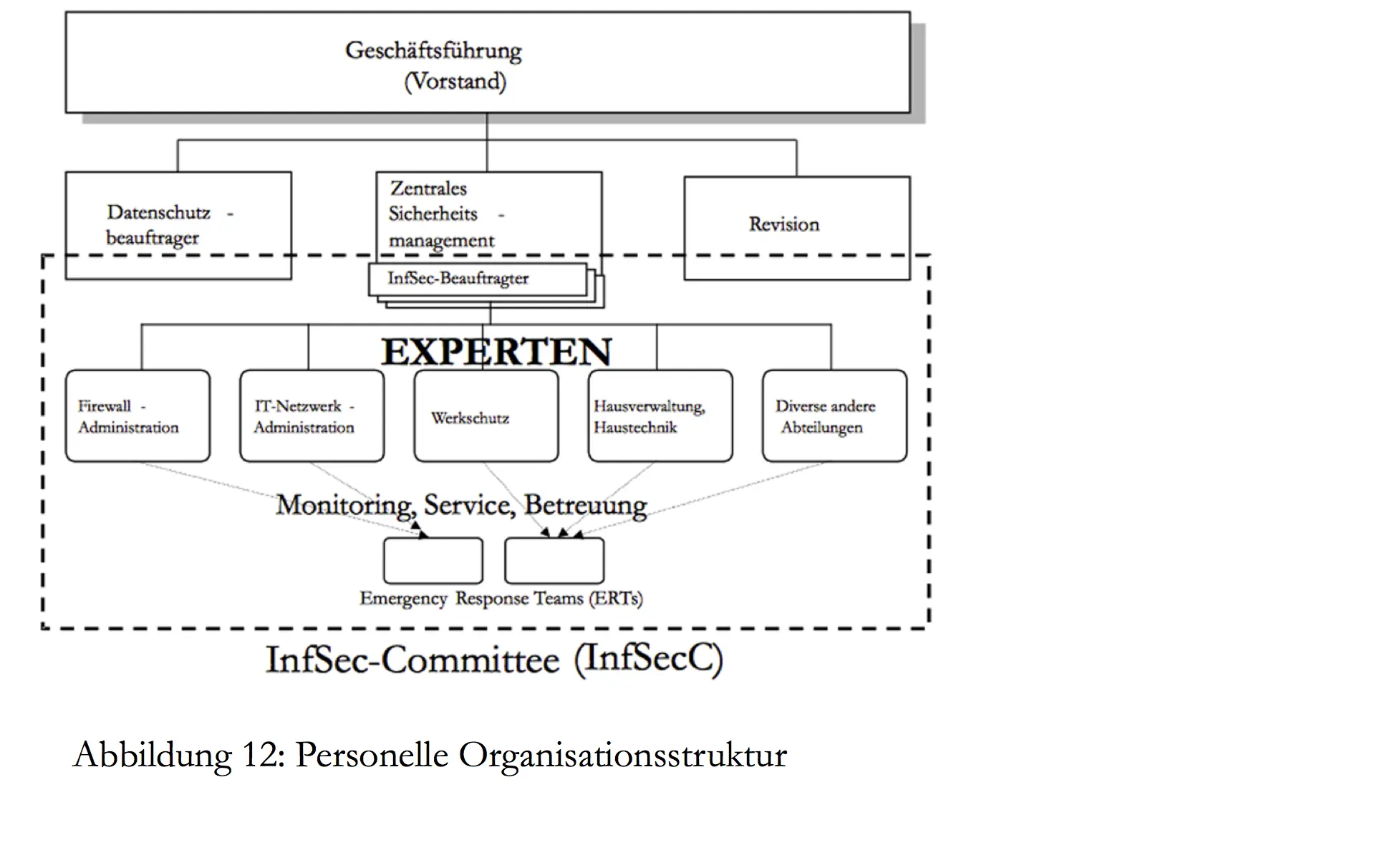

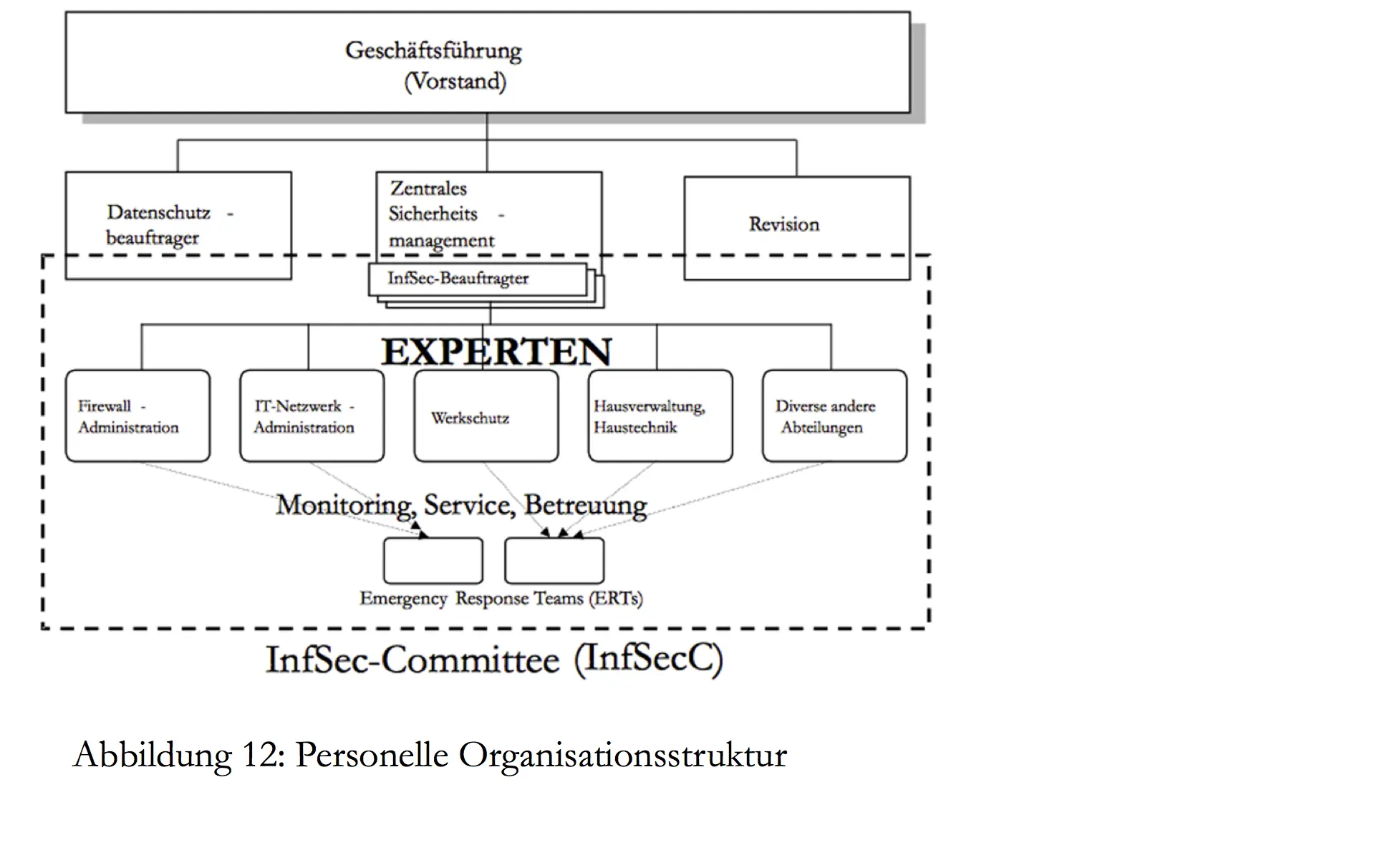

Wie die operative Umsetzung des beschriebenen Organisationsprinzips konkret in der Praxis aussehen kann, ist anschließend dargestellt. Das gewählte Beispiel zeigt einen eher umfassenden Aufbau. Es stellt einen Ausschnitt aus dem Gefüge eines großen Betriebs dar und würde aus personeller Sicht umfassende Sicherheit für den laufenden Betrieb garantieren. Das im Beispielorganigramm beschriebene Entscheidungsgremium ist hier aus Übersichtlichkeitsgründen nicht dargestellt. Es würde sich auch in diesem Fall aus dem gleichen Personenkreis zusammensetzen, der bereits unter Entscheidungsgremium geschildert ist.

Das gegenständliche Modell ist aus drei Gründen gewählt:

1 Es dient zur Illustration der weit gefächerten und über das gesamte Unternehmen verteilten Aufgaben der InfSec. Nahezu jede einzelne Abteilung ist betroffen.

2 Unabhängig, in welchem Land und in welcher Filiale sich einzelne Stellen befinden, die festgelegten Konzerngrundsätze und -standards sind überall einzuhalten. Entsprechende Vorgaben werden zentral koordiniert und an die Außenstellen delegiert.

3 Aufgrund der sich ergänzenden Aufgaben einzelner Departments ist Grundbedingung, dass alle am Sicherheitskreislauf involvierten Einheiten eng zusammenarbeiten und sich untereinander abstimmen.

In kleinen Unternehmen werden die erforderlichen Funktionen logischerweise auf den vertretbaren personellen Aufwand reduziert. Das ist auch ohne Weiteres möglich, weil die gezeigten Positionen als Rollen gedacht sind. Mehrere davon können von einer Person wahrgenommen werden (zum Beispiel: der InfSec-Beauftragte ist gleichzeitig Datenschutzbeauftragter).

Die Tätigkeitsbezeichnungen der Teilnehmer sind hier willkürlich zur Illustration gewählt und können natürlich im Einzelfall gemäß der speziellen Firmenpolitik anders lauten.

Einige der abgebildeten Rollen, wie die der Geschäftsführung und jene des InfSec-Beauftragten sind bereits im Organisationsprinzip beschrieben. Über alle anderen eingezeichneten maßgeblichen Positionen wird nachfolgend ein kurzer Überblick geboten:

Zentrales Sicherheitsmanagement

Im hier angenommenen Modell sind mehrere Sicherheitsbeauftragte tätig, zusammengefasst im „Zentralen Sicherheitsmanagement“. Diese Abteilung ist als Stabstelle des Vorstands angesiedelt und betreut weitreichende Sicherheitsaufgaben:

1 Sicherung materieller und immaterieller Werte des Unternehmens durch Initiierung, Inkraftsetzung und Betreuung eines Informations-, Objekt-, Personen-, Katastrophen- und Krisenschutzes.

1 Konzeption, Entwicklung und Umsetzung einer umfassenden Sicherheitspolitik und die in weiterer Folge darauf aufbauenden Konzepte und Regelwerke.

1 Zentrales Auditing und Sicherheitscontrolling.

1 Durchführung von Ermittlungen und Observationen.

1 Überprüfung von Personen bei Einstellungen in sicherheitsrelevanten Bereichen.

1 Veranlassung einer Betriebsvereinbarung.

Datenschutzbeauftragter (DS-Beauftragter)

Die zunehmend wichtiger werdende Rolle des DS-Beauftragten ist in manchen Ländern gesetzlich vorgeschrieben 52. Er muss aufgrund seiner Aufgaben und Befugnisse von anderen Abteilungen möglichst weisungsfrei sein. Daher ist er in unserem Organigramm ebenfalls als Stabstelle der Unternehmensleitung angesiedelt.

Zwischen ihm und dem Zentralen Sicherheitsmanagement findet enge Zusammenarbeit statt. Selbstverständlich ist der DS-Beauftragte auch Mitglied im InfSecC. Dies symbolisiert auch die durch das Organigramm-Kästchen verlaufende gestrichelte Linie.

In vielen Unternehmen, besonders in Ländern, wo ein Verantwortlicher für Datenschutz nicht dezidiert durch das Gesetz gefordert wird, werden diese Aufgaben meistens von einem InfSec-Manager miterledigt.

Für das Thema Datenschutz ist der DS-Beauftragte zentraler Ansprechpartner und Berater. Er sorgt für strategische Ausrichtung und Umsetzung im Unternehmen anhand gesetzlicher Anforderungen. Dies bedingt die Entwicklung und Festlegung entsprechender Regelwerke.

Hauptaufgaben liegen in Schaffung und Durchführung von Sensibilisierungs- und Schulungsprogrammen. Zu den juristischen Aufträgen des DS-Beauftragten gehören Beratung und Bereitstellung von datenschutzkonformen Verträgen und Vertragsklauseln. Dazu ist die permanente Beobachtung der rechtlichen Situation und der internationalen Weiterentwicklung im Datenschutz erforderlich. Zusätzlich zu rechtskundlicher Beschlagenheit sind auf der anderen Seite auch technisches und organisatorisches Wissen unerlässlich. Aus den hier beispielhaft umrissenen Pflichten lässt sich bereits erahnen, dass der Job des DS-Beauftragten äußerst anspruchsvoll ist.

Diese Abteilung hat im Organigramm die gleiche Position wie der DS-Beauftragte und das Zentrale Sicherheitsmanagement, nämlich als Stabstelle. Eine übliche Bezeichnung für diese Stelle ist auch „Interne Revision“. Dieser Begriff impliziert, dass auch eine „Externe Revision“ existiert. Deren Aufgaben und Unterschiede zur hier behandelten Abteilung werden unter Externes Personal beschrieben.

Читать дальше