1 ...8 9 10 12 13 14 ...20 1 Verbindungswege jeglicher Art - ob physisch oder virtuell - nach außerhalb und innerhalb des Unternehmens lassen sich klar definieren. Informationsflüsse dürfen nur über eindeutig festgelegte Schnittstellen erfolgen. Damit werden gefährliche Individuallösungen einzelner Bediensteter, wie z.B. die Verwendung privater Modems, untersagt.

1 Die Überprüfung auf Einhaltung der InfSec-Politik wird legitimiert. Nur wenn festgelegt ist, was zu geschehen hat, lässt es sich auch kontrollieren. Planung ohne Kontrolle ist sinnlos, Kontrolle ohne Planung unmöglich. Bei Missbrauch von Firmeneigentum können Betroffene auf Basis der InfSec-Policy zur Verantwortung gezogen werden.

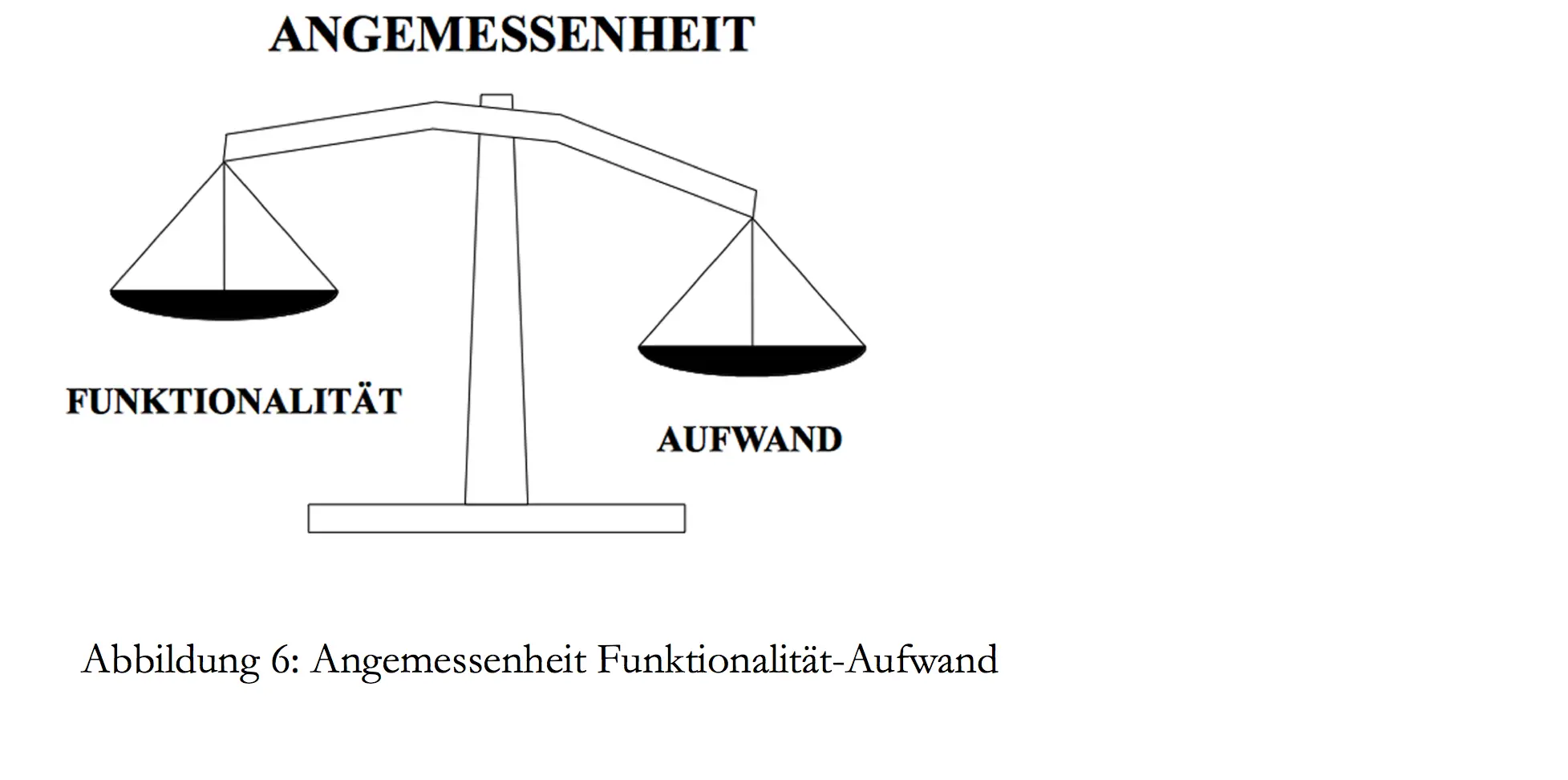

Die InfSec-Policy muss sämtliche Geschäftsbereiche und -prozesse einbeziehen. Alle Mitarbeiter, Geschäftseinheiten und Standorte sind gefordert, ihren Beitrag abzuliefern. Eine breit angelegte Kooperation ermöglicht, sämtliche unterschiedlichen Zielvorstellungen aller betroffenen Stellen zu berücksichtigen. Während strategisches Denken InfSec eher forciert, werden sich taktische, operative und wirtschaftliche Sichtweisen erfahrungsgemäß vermehrt dagegen aussprechen. Das ideale Ergebnis äußert sich in einem angemessenen Kompromiss, bei dem sich Aufwand und Funktionalität die Waage halten:

Um die dargestellte Balance zu erzielen, hat sich der Einsatz des Gegenstromverfahrens bewährt. Bei diesem Vorgehen werden Top-down- und Bottom-up-Ansatz kombiniert: Jene Personen, die für die Umsetzung der Pläne verantwortlich sind, initiieren deren Erstellung und arbeiten von Beginn an mit. Im Rahmen der zentralen Vorgaben erfolgt die Konkretisierung des Plans in Zusammenarbeit mit den untersten Ebenen der Hierarchie. Ziel ist, Ergebnisse in einer Atmosphäre des Konsens zu erreichen. Mitunter bewirken auf diese Weise entstandene Erkenntnisse Korrekturen übergeordneter Pläne. Erfahrungsgemäß bewirkt diese Methode eine äußerst realistische und durchgängige Konzeption. Entscheidend für die Qualität des Ergebnisses ist, alle wesentlichen Abteilungen (wie Rechtsdienst, Human Ressources, Gebäudeverwaltung, Sicherheitsdienst, Revision, Personalvertretung ...) zu involvieren. Größtenteils sind Sichtweisen einzelner Abteilungen sehr eng und umfassen nur den eigenen Wirkungshorizont. Die Einbindung sämtlicher Bereiche hilft, die Gesamtsituation weitgehend abzudecken. Dazu ein Beispiel: Der Personalstelle kommt eine wesentliche Rolle im Sicherheitsprozess zu. Schließlich stellt sie Mitarbeiter ein, und verwaltet zentral deren Daten. Sicherheitsgerechte Überprüfung, Information, Vertragsregelung, Belehrung, Schulung, und Auswahl der Bediensteten haben essentielle Auswirkungen auf die Sicherheit eines Unternehmens. Dieser Part übernimmt daher idealerweise die Abteilung Human-Ressources. Infolgedessen ist natürlich zweckmäßig, wenn diese Stelle bereits von Anfang an ihre Sichtweise und Möglichkeiten in die InfSec-Politik einbringt.

Zentrale Koordination und Verantwortung

Grundsätzlich birgt es zweifellos großes Konfliktpotenzial in sich, wenn zu viele Personen bei einer Regelung mitbestimmen wollen. Dies wird vor allem dann ersichtlich, wenn sich der Eine oder Andere in seiner Freiheit bedroht fühlt oder übervorteilt wähnt. Konzepte und Strategien demokratisch zu erarbeiten, ist durchaus sinnvoll und richtig. Festgelegt und in Kraft gesetzt werden müssen diese aber diktatorisch. Diese Aufgabe obliegt jenem Menschen, der die Letztverantwortung trägt, dem CEO. Er allein hat sämtliche Informationen zur Verfügung und somit vollständigen Überblick über das Firmengeschehen. Zentrale Koordination und endgültige Entscheidung über den Inhalt der InfSec-Policy muss unbedingt von der Firmenspitze ausgehen. In der Praxis hat sich dieser Umstand als extrem wichtig erwiesen. Denn: immer wieder ist zu sehen, dass einzelne Stellen innerhalb der Hierarchie einfach eigene Regelungen in Kraft setzen. Diese sind dann natürlich genau auf die momentan gewünschten Bedürfnisse zugeschnitten und stellen oftmals spezielle Anlassregelungen zugunsten der Aussteller dar. Diese Vorgehensweise bedeutet aber zweifellos eine Unterwanderung der gesamten Unternehmenspolitik. Die Firmenleitung darf dies keinesfalls tolerieren! Ansonsten existiert binnen kürzester Zeit eine Vielfalt von Regelwerken, von denen niemand weiß, welche nun tatsächlich gültig sind. Das Chaos wird dann perfekt, wenn sich einzelne Dokumente gegenseitig auch noch widersprechen.

Speziell im Bereich der Sicherheit hat sich gezeigt, dass das Verfolgen persönlich motivierter Ziele einzelner Stellen sehr leicht in Grabenkämpfe zwischen Abteilungen mündet. Leider haben derartige meist unsachliche Konflikte immens negativen Einfluss auf die Umsetzung der InfSec-Politik. Darum nochmals, um unerwünschte Resultate und eine durchgehende Linie zu garantieren: Nur der Leiter eines Unternehmens darf und muss offiziell die InfSec-Policy für alle erkennbar verabschieden und in Kraft setzen! Damit erhält dieses Dokument die Wertigkeit, die sie braucht.

Es ist wahrscheinlich, dass die Firmenspitze die Aufgabe InfSec je nach vorhandener Organisation an eine dezidierte Stelle überträgt. Die personelle Regelung ist wichtiger Bestandteil der InfSec-Policy. Sie dient der beauftragten Abteilung als schriftliche Weisung, Vollmacht und Legitimation. Auf Basis des Dokuments handeln die Sicherheitsbeauftragten sozusagen allzeit auf höchste Anordnung. Aber: Die Delegation kann nur die Ausführung betreffen, sie entbindet die oberste Führung nicht von der Verantwortung für InfSec!

Viele Geschäftsprozesse verlagern sich zunehmend in den EDV-Bereich. In der Praxis werden deshalb vielfach die Aufgaben der InfSec einfacherweise komplett der IKT-Abteilung übertragen. Das ist aber aus drei Gründen nicht zielführend:

1 Die IKT-Abteilung wird nicht immer unbedingt die umfassende Sichtweise der Unternehmensführung widerspiegeln.

2 Eine untergeordnete Stelle hat nicht die Autorität, die sie zur gesamtheitlichen Umsetzung der InfSec-Politik benötigt.

3 Obwohl IKT in der Tat einen großen Teil der InfSec ausmacht, ist eben doch nur ein gewisses Quantum der Sicherheitsaufgaben abgedeckt. Keine Frage, die EDV trägt die Hauptlast bezüglich Verfügbarkeit, Vertraulichkeit und Integrität. Wie wir aber bereits wissen, muss eine gelungene InfSec-Policy zusätzlich sowohl soziale- und technische-, aber auch wirtschaftliche (etwa Geschäftspolitik, Marketing, Vertrieb, Logistik, ...) Aspekte berücksichtigen. Damit geht der Bereich InfSec weit über die Aufgaben der IKT-Stelle hinaus, die ja letztendlich nur als Dienstleister für interne oder externe Auftraggeber agiert.

Die jeweils aktuelle Version der InfSec-Policy muss für jedermann leicht zugänglich sein. Gewohnte Arbeitsabläufe mutieren zunehmend schneller. Laufend entstehen neue Geschäftstrukturen. Arbeitnehmer verlieren leicht den Überblick über das Firmengeschehen und dadurch bedingte Verflechtungen. Gerade deshalb ist es notwendig, zu wissen, wo Zuständigkeiten und Regelungen geschrieben stehen. Im Internetzeitalter sollte dies aber kein besonderes Problem darstellen. Publikationsmöglichkeiten im Intranet oder auf einer Wissensdatenbank sind bereits Gang und Gäbe.

Die InfSec-Policy liefert den Rahmen für weiterführende Bestimmungen. Aus diesem Grund ist zielführend, wenn das Kerndokument auf alle sonst noch vorhandenen Regelwerke verweist. Webtechnologie kann diese Aufgabe wunderbar lösen. Per Hyperlink ist ein einfaches Verknüpfen aller Dokumente möglich.

Erfahrungsgemäß lesen die wenigsten Menschen gerne ein langes und kompliziertes Elaborat. Deshalb ist praxisgerecht, wesentliche, für jedermann gültige Aussagen, konzentriert, übersichtlich und leicht verständlich auf einer Web-Seite darzustellen. Wenn jemand Dokumente lesen will, die spezielle Bereiche behandeln oder nur einen begrenzten Personenkreis betreffen, kann er im Zentraldokument auf weiterführende Richtlinien verzweigen. Mitarbeiter ohne EDV-Zugang werden von ihrem Vorgesetzten mit Ausdrucken versorgt. Somit gelangt jeder Betroffene zu den Unterlagen und weiß, dass diese existieren und für ihn bindend sind.

Читать дальше