Denken wir nur einmal kurz an ein Versagen von Computersystemen: Der Umsatzwegfall, die Stehzeiten des Personals und der Maschinen, sowie der immaterielle Schaden, wie Imageverlust, Kundenabwanderung und natürlich auch Regressansprüche 35. Das alles kostet Geld 36. Im schlimmsten Fall katapultiert ein solcher Stillstand eine Marke aus dem Marktgeschehen 37. In vielen Fällen bleibt dann nur mehr der Verkauf von Kundendaten 38.

Stabilität, Transparenz und Planbarkeit der unternehmerischen Abläufe tragen wesentlich zum Erfolg bei. In Abwandlung eines alten Werbespruches lässt sich sagen: „Sichern beruhigt!“. Dies gilt nicht nur für das Unternehmen selbst, sondern auch für dessen Geschäftspartner. Diese müssen Gewissheit haben, alle ihre Transaktionen und Informationen sind durch grundlegende Funktionen geschützt. Zweifellos unterstützt gute InfSec das Vertrauen aller Stakeholder.

4.Teil 1 - Strategische Planung, Entwicklung und Umsetzung

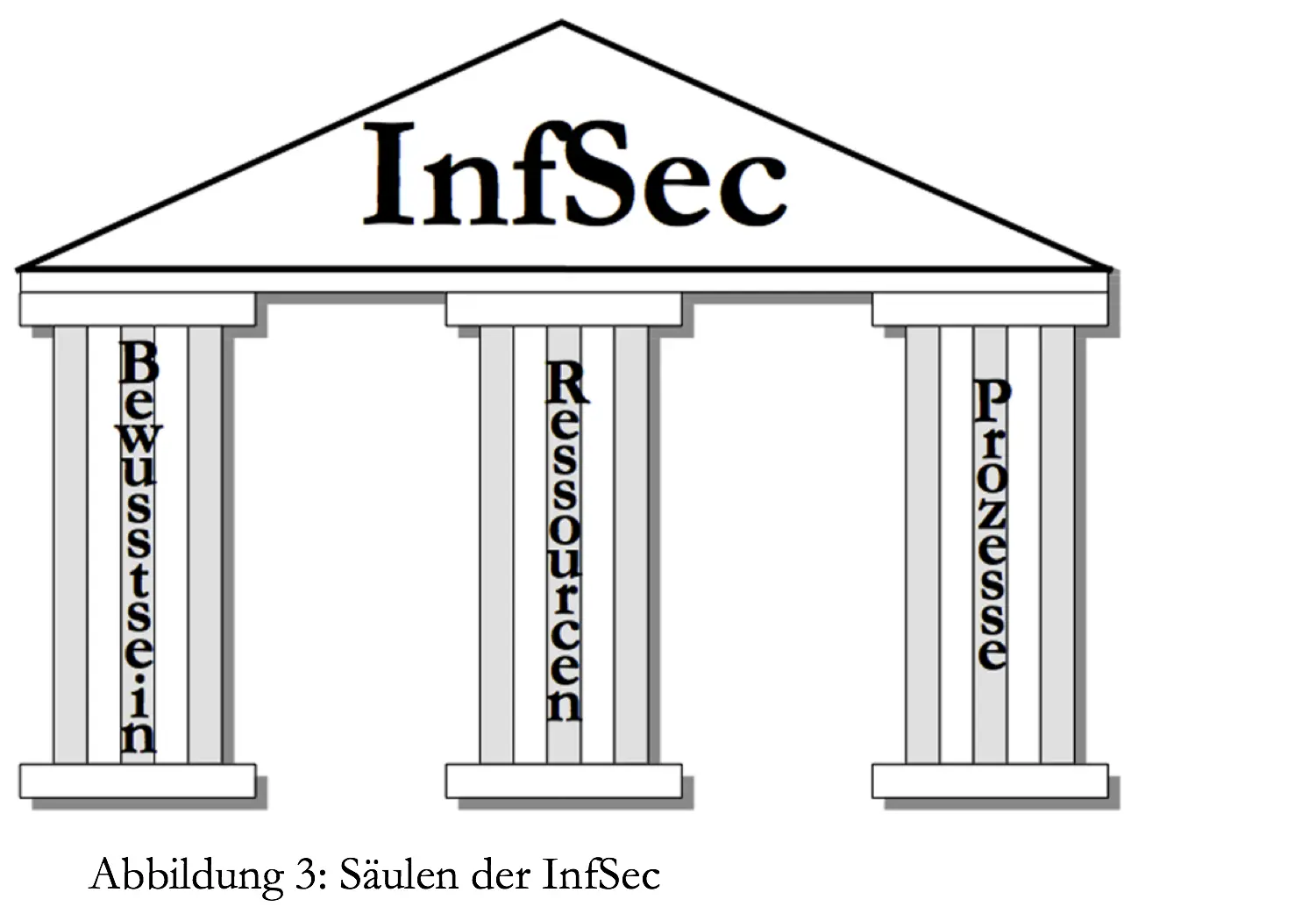

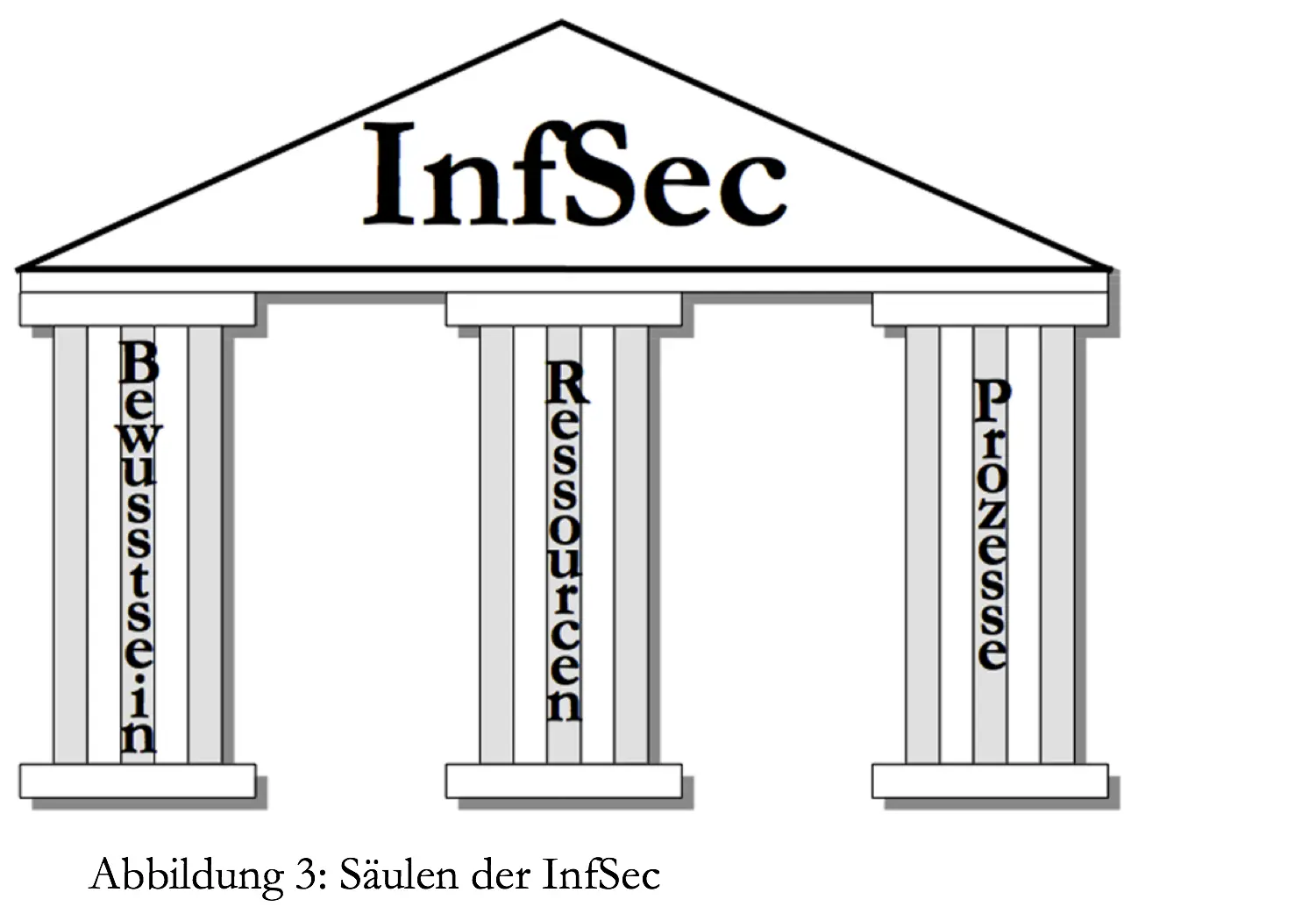

Betrachten wir InfSec bildlich als Dach, das auf drei Säulen ruht:

Der Realisierungsaufwand ist für jede einzelne Stütze zwar unterschiedlich, dennoch besitzt jeder der drei Träger für die Gesamtstatik gleich wichtige Bedeutung. Zwischen allen Pfeilern muss immer ausgewogenes Verhältnis herrschen. Nur abgestimmtes Zusammenwirken sorgt für den gewünschten gesamtheitlichen Schutzeffekt. Sobald dies nicht der Fall ist, kippt oder bricht das Bauwerk ein.

4.1.Säule 1 - Bewusstseinsbildung

Wirkungsvolle Sicherheitsvorkehrungen für den wertvollen Produktionsfaktor „Wissen“ lassen sich auf zweierlei Wegen erzielen:

1 Mit Hilfe von Technik.

2 Durch Motivation, Schulung und Training der Menschen.

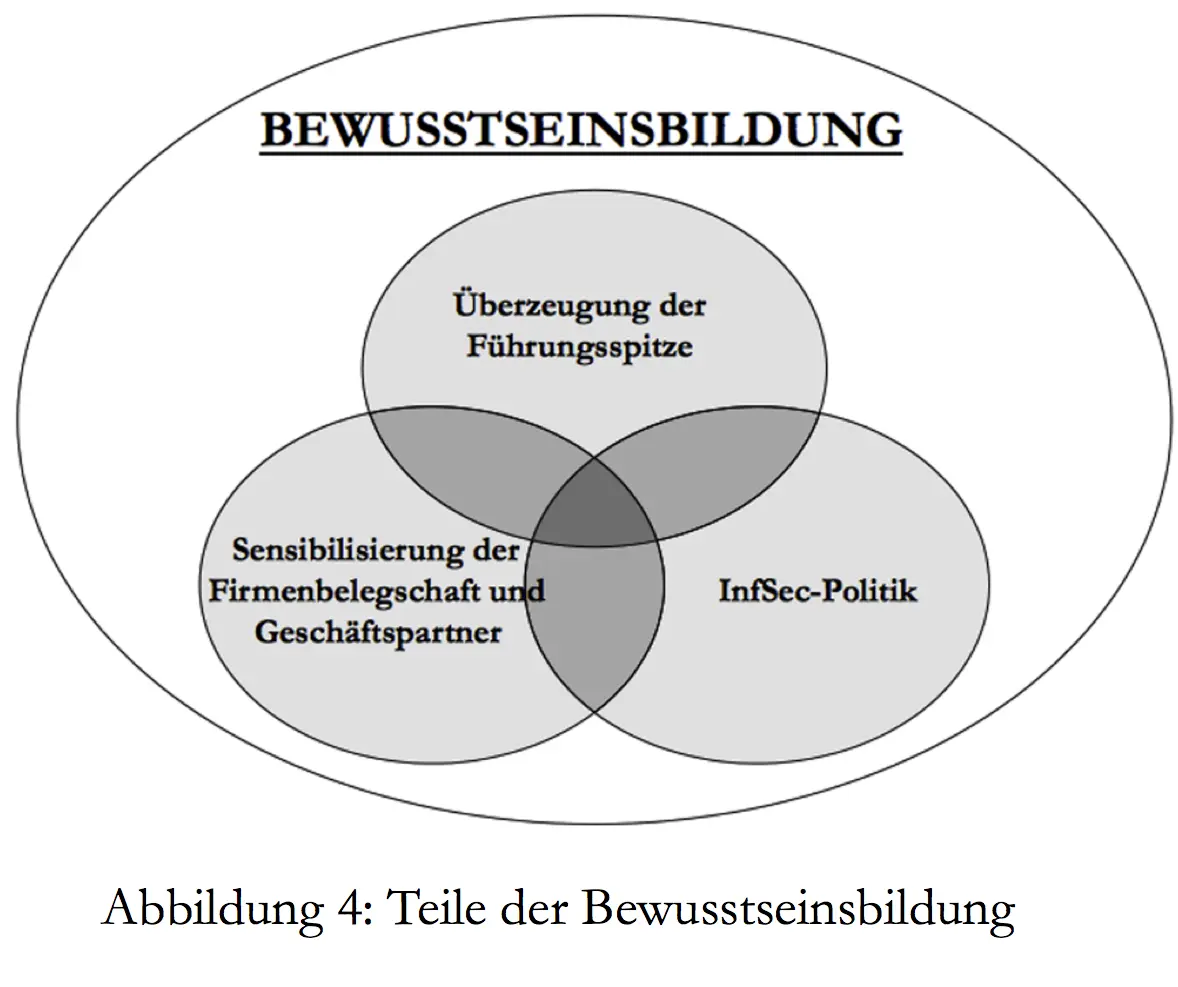

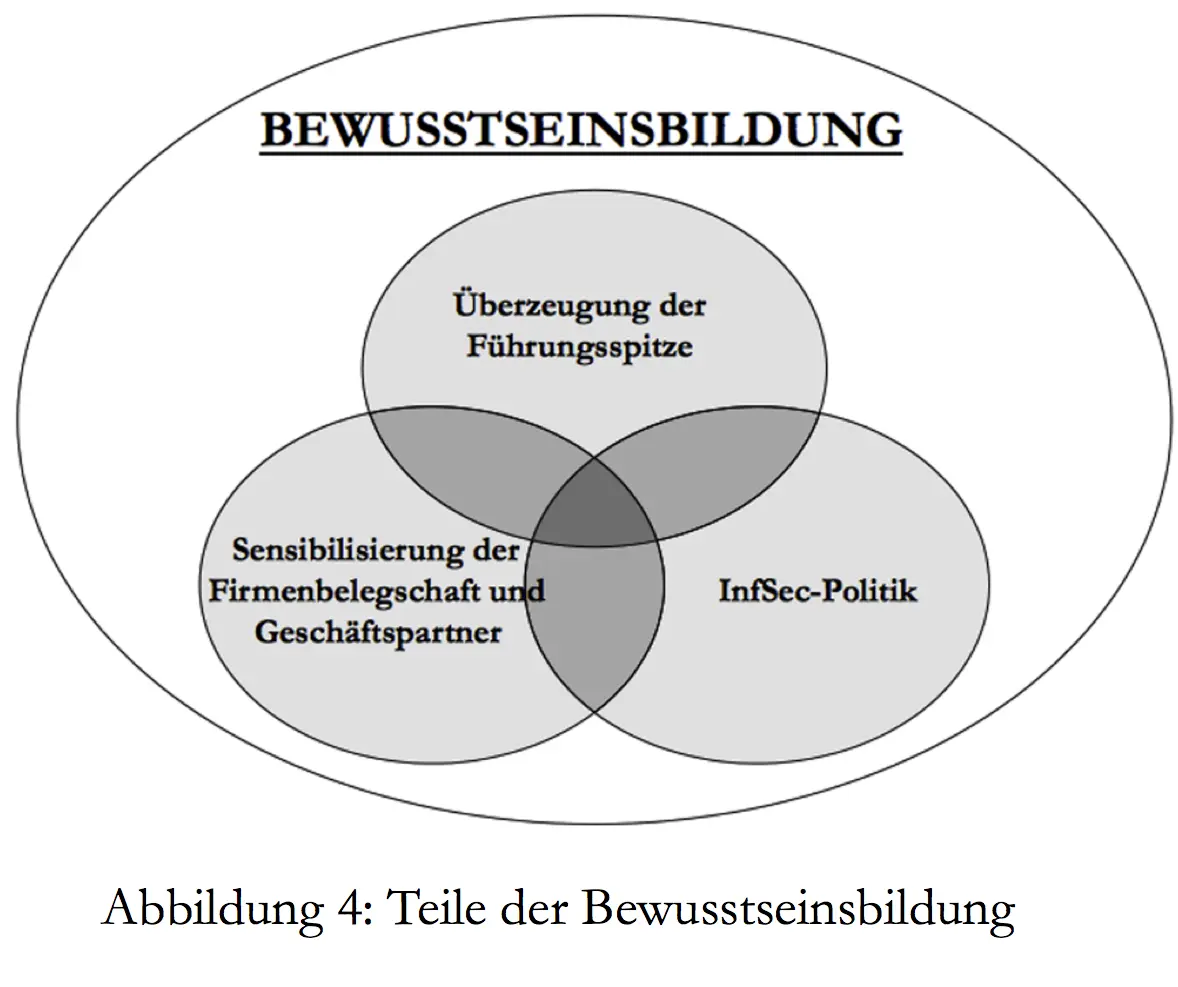

Das gegenständliche Kapitel beschäftigt sich mit der zweiten Komponente, dem Menschen. Der Titel „Bewusstseinsbildung“ umfasst drei Kernelemente, wie nachfolgende Illustration darstellt:

Je größer die Schnittmenge aller drei Ellipsen ausfällt, desto umfangreicher ist das Verständnis und damit die Wirkung von InfSec. Um zu möglichst umfangreicher Kongruenz zu gelangen, ist eine Top-Down-Methode zielführend:

1 Ausgangspunkt bildet die Sensibilisierung der Führungsspitze. Zuerst muss der höchste Entscheidungsbefugte die Notwendigkeit eines Sicherheitsmanagements erkennen und fordern.

1 Der nächste Schritt ist, die Aufmerksamkeit der gesamten Firmenbelegschaft und aller Geschäftspartner auf die Notwendigkeit eines Security-Managements zu lenken. Vor allem das mittlere Management muss verstehen, dass hierzu dessen Mitarbeit erforderlich ist.

1 In weiterer Folge ist eine Menge Marketingarbeit, Information und Schulung bei allen sonstigen betroffenen Mitarbeitern, Kunden und Lieferanten zu leisten. Alle Beteiligten sollen einsehen, warum Sicherheitsmaßnahmen getroffen werden.

1 Als anschließende Dokumentation eines gelungenen solidarischen Security-Verständnisses erfolgt die Festlegung der InfSec-Politik, die diesbezügliche Ziele und Strategien festlegt.

4.1.1.Bewusstseinsbildung bei Entscheidungsträgern

Dieser Abschnitt soll nochmals nachhaltig alle betroffenen Führungskräfte zum Nachdenken über das Wechselspiel von Sicherheit und Gewinn anregen. Ohne Verständnis und Unterstützung der Firmenspitze ist für InfSec keine langfristige Erfolgschance möglich. Manager sind dafür verantwortlich, Firmen zu leiten und Produkte zu erzeugen, immer mit dem Ziel vor Augen, Gewinne zu erzielen. Dies geht aber nur gut, solange die Geschäftstätigkeit ungehindert ablaufen kann.

Unternehmen stehen vermehrt in einem globalen Wettbewerb um alte und neue Märkte. Das Klima wird zunehmend rauer. Der harte Kampf ist allgegenwärtig und wird definitiv mit Hilfe einer soliden Sicherheitspolitik entschieden. Gewinner werden also zweifelsohne jene Marktteilnehmer sein, die strategische Vorteile im Sicherheitsbereich aufweisen. Obwohl diese Tatsache auf den ersten Blick logisch und selbstverständlich erscheint, wird sie erstaunlicherweise in der Realität ganz anders gehandhabt 39. Viel zu häufig werden bestehende Gefahren einfach sträflich ignoriert. Diese Ignoranz kann freilich schnell in die Versenkung führen. Damit dies nicht passiert, sollte jeder Betrieb folgende Grundprinzipien beachten:

1 InfSec ist überlebensnotwendig und muss Teil der Firmenkultur sein. Jede Art von Security steht inhaltlich in engem Zusammenhang mit der unternehmerischen Zielsetzung.

1 Bereits im Vorfeld sämtlicher Firmenaktivitäten ist es wichtig, den Sicherheitsgedanken zu berücksichtigen. Er ist Teil der Geschäftsprozesse und begleitet diese permanent.

1 Absolut hundertprozentig lässt sich nicht vermeiden, dass ein Unternehmen Schaden erleidet. Rechtzeitiges und proaktives Vorgehen verringert allerdings essentielle Gefahren und deren Auswirkungen.

1 Schutzanforderungen hinsichtlich des Werts „Information“ müssen erhoben werden. Anschließend erfolgt eine Anpassung der InfSec-Elemente an die individuellen Gegebenheiten.

1 Dieser Vorgang erfordert einen kontrollierten und permanenten Prozess. Wenn sich das Umfeld ändert - und das passiert laufend - ist jeder Betrieb gefordert, darauf so schnell als möglich zu reagieren.

4.1.1.1.Sorglosigkeit der Chefs

Die in vielen Führungsetagen herrschende Sorglosigkeit ist nicht gerechtfertigt. Jeder Verantwortliche sollte sich einmal folgende Kontrollfragen stellen:

1 Kann eindeutig beantwortet werden, ob im vergangenen Jahr Angriffe auf das eigene Unternehmen stattgefunden haben?

1 Wenn ja, welcher Art waren diese Attacken? Spionage, Diebstahl, Hacking ...?

1 Ist die Firma im Internet präsent? Fanden von dort Vorstöße auf das Netzwerk statt?

1 Wenn ja, was waren die Auswirkungen?

1 Wurden wirklich alle Einbruchsversuche bemerkt? Kann es sein, dass etwas verborgen geblieben ist?

1 Wo überhaupt liegen die größten Bedrohungen für das Unternehmen?

1 Was kann man dagegen tun?

1 Was wurde bereits dagegen getan?

1 Was wird in Zukunft dagegen getan?

1 Ist dann die Gefahr ausreichend abgewendet?

Fragen wie diese gibt es noch viele, denn der Umfang dieses Themas ist beträchtlich. Ich bin mir aber jetzt schon sicher, dass bereits auf diese wenigen Sätze nicht immer überzeugt geantwortet werden kann. Es ist auch nicht möglich. Gerade im Bereich InfSec ist die Dunkelziffer der tatsächlichen Zwischenfälle sehr hoch. Die Gründe dafür sind einfach: Einerseits ist es kein Renommee für ein Unternehmen, zugeben zu müssen, dass ihm Informationen gestohlen, verfälscht oder zerstört wurden. Andererseits bemerken die meisten Firmen den Diebstahl oder die Manipulation ihrer Daten zu spät oder gar nicht 40.

Sehr oft wird argumentiert: „Was soll uns schon passieren? Wir sind ja viel zu unbedeutend.“ Die Gefahr richtet sich in der Regel nicht nach der wirtschaftlichen Bedeutung. Informationsdiebstähle und -schädigungen können sich in jeder Firma ereignen. Dabei ist egal, wie groß, eingesessen oder bekannt der Betrieb ist. Hacker im Internet beispielsweise suchen sich als Ziel jene Computer, die ihnen den geringsten Widerstand leisten. Ganz egal, welcher Name dahinter steht.

Klarerweise wird natürlich auch die Gefährdung akuter, umso größer der ökonomische Wert eines Betriebes ist. Jede Firma besitzt wichtiges Wissen und hat genügend Konkurrenz, die möglicherweise gerne Bescheid darüber wissen möchte, was der Kontrahent so treibt. Besonders bedroht sind Branchenführer. Bei denen lässt sich nahezu sicher sagen, dass bei ihm schon spioniert wurde, oder gar gerade noch immer wird 41!

Читать дальше