1 Mit welchem Aufwand ist zu rechnen? Was bedarf es an Aufbietungen finanzieller und personeller Natur?

1 Können bereits vorhandene Strukturen effizient genutzt und ausgebaut werden, um ein gutes und kostengünstiges Maß an Schutz zu erzielen? Praktikablen Einsatz von Personal und Geldmitteln demonstriert das Kapitel „ Säule 2 - Ressourcen“.

1 Welche Bedrohungen existieren? Sind wahrscheinliche Risiken vorhanden? Wie lassen sich mögliche Schadenskosten ermitteln und Gefahrenlagen übersichtlich darstellen? Mittels Vereinfachungen der Analyseprozesse und Fokussierung auf wesentliche Gefährdungen wird schnell, einfach und kostengünstig ein hoher Wirkungsgrad erreicht.

1 Wie weiter vorgehen? Aufgrund der Analyseergebnisse werden ein Aktionsplan festgelegt und Maßnahmen durchgeführt. Nach Etablierung des gewünschten Sicherheitslevels ist ständige Anpassung an Änderungen oder Weiterentwicklungen der Technologien, Infrastrukturen und Umwelt unerlässlich. Das Kapitel „ Säule 3 - Prozesse“ beschreibt alle Elemente zur Schaffung und Weiterführung effektiven Security-Managements.

1 Wie gut wird geschützt? Wie wirtschaftlich arbeitet dieser Bereich? Wo kann optimiert werden? Wie erziele ich höchste Effektivität und Effizienz? Hier setzt der Abschnitt „ Prozessoptimierung/Controlling

“ an. Viele Firmen zwingt die momentane Wirtschaftslage, kurzfristigen Return-on-Investment (ROI) zu suchen. Die Kunst ist, einen betriebswirtschaftlich idealen Einsatz von Sicherheitsmitteln zu finden. Zuviel ist Geldverschwendung, zu wenig kann die Existenz der Firma gefährden.

Direkter kausaler Bezug zwischen Security-Investitionen und dem daraus resultierenden unternehmerischen Erfolg ist naturgemäß schwer möglich. Der Beitrag von Sicherheitsmaßnahmen zur Gewinnsteigerung resultiert nicht geradlinig. Vielmehr erfolgt er über den Umweg als Hilfsmittel zur Prozessoptimierung und zur Unterstützung strategischer Zielsetzungen. Diese Ungewissheit verlangt Urteilskraft. Verschiedene flexible, bewährte und elementare Werkzeuge werden vorgestellt, die sich beliebig abwandeln und kombinieren lassen. Sie liefern alle benötigten Informationen und helfen der Entscheidungsfindung. Für jede Methode erfolgt eine kurze Charakteristik verbunden mit einer Aufstellung der Vor- und Nachteile. Auf Basis dieser Beschreibungen kann sich der Leser ein Bild von Arbeitsweise und Einsatzmöglichkeit des InfSec-Controllings bilden.

2. Teil 2 - Operativer Bereich

Der zweite Teil ist auf den Sicherheitsbeauftragten fokussiert. Hier geht es um konkrete Aktionen, um alltägliche Realität. Folgende Fragen werden behandelt:

1 Welche Maßnahmen decken den Sicherheitsbedarf eines Unternehmens in hohem Maß kostengünstig ab? Eine Reihe von universellen Aktionen sind imstande, diese Aufgabe zu lösen.

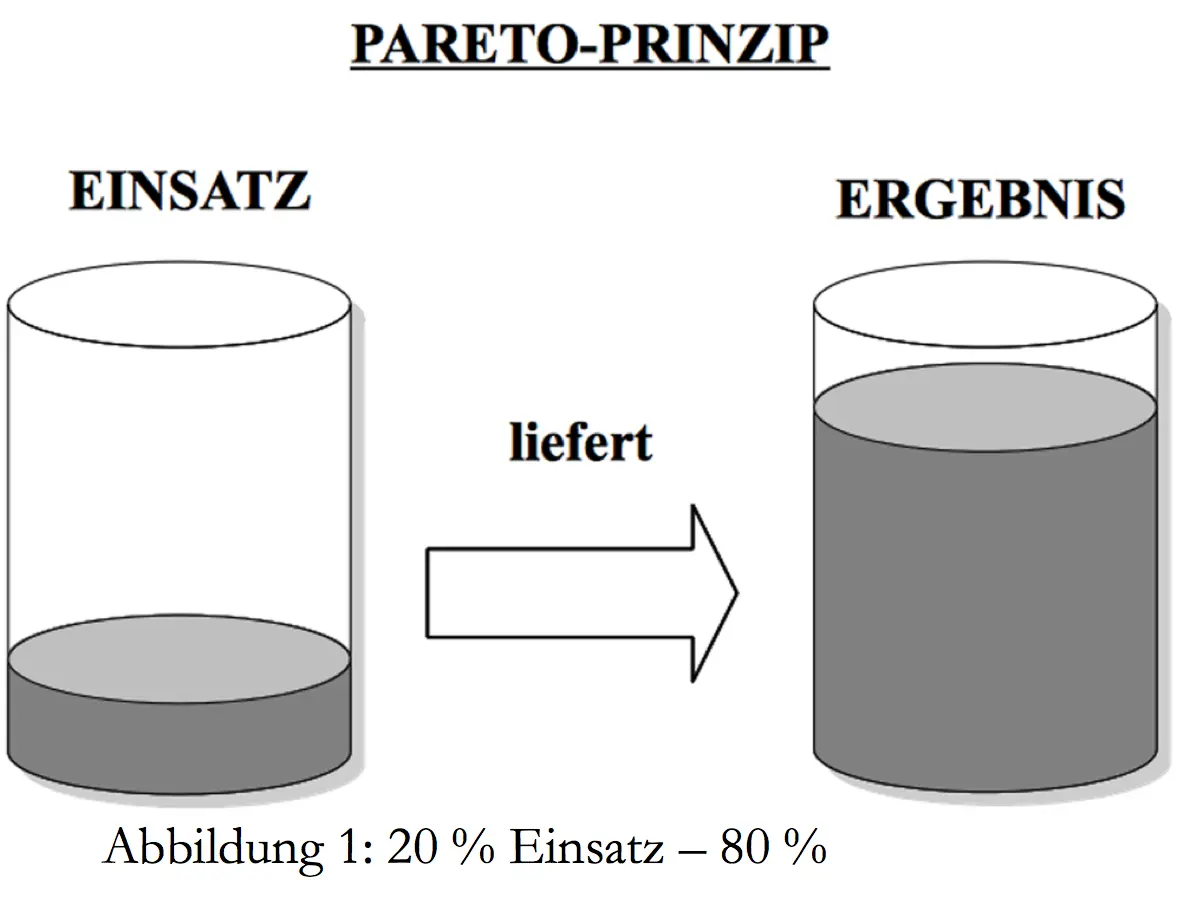

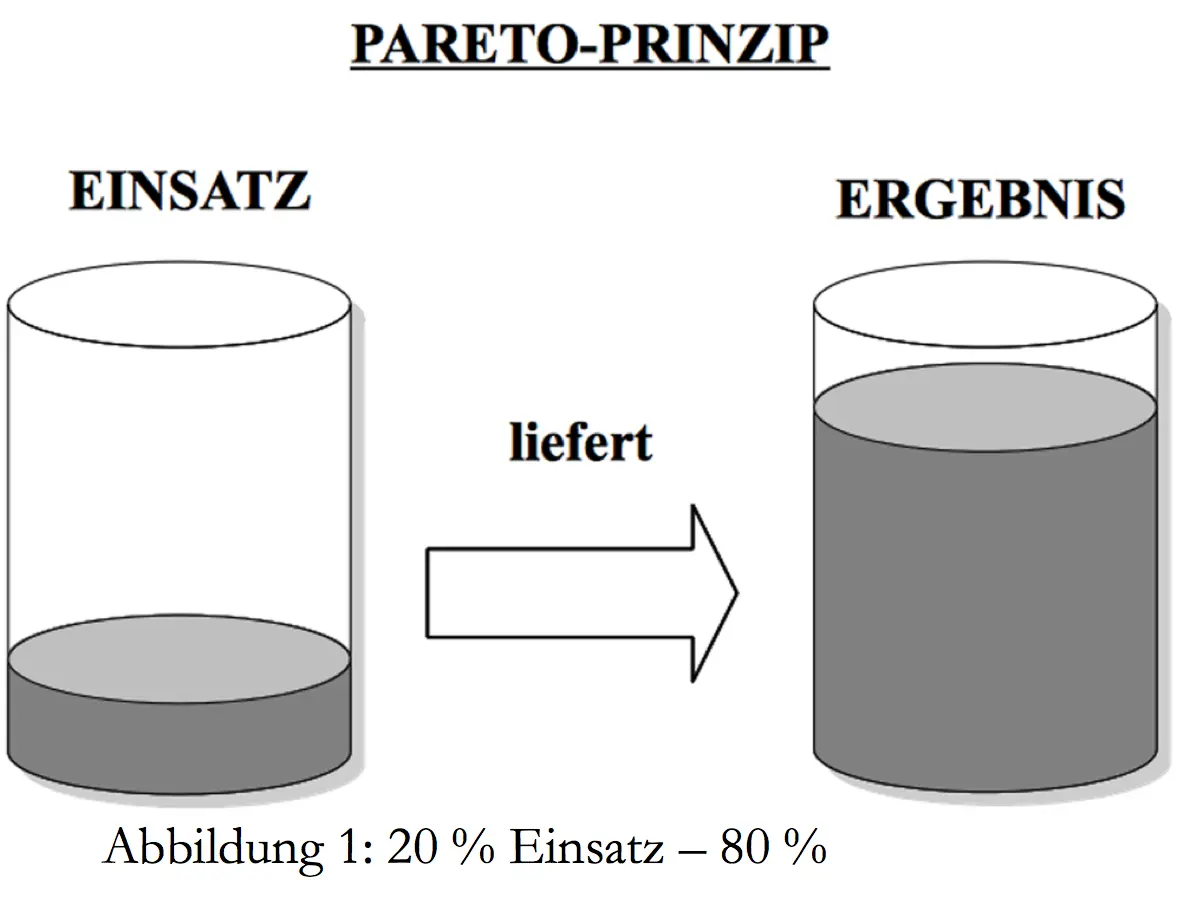

1 Ist es überhaupt notwendig, ein sündteures System zu kaufen, oder kann das gleiche Geld - anderweitig eingesetzt - viel mehr Schutz zuwege bringen? In der Praxis wird leider sehr oft mit Kanonen auf Spatzen geschossen. Hilfe liefert die Anwendung eines wirtschaftlichen Grundprinzips. Es erlaubt, mit nur 20 % Einsatz der Mittel 80 % an möglicher Sicherheit zu erreichen. Beschriebene Lösungen sind vielseitig verwendbar und müssen nicht unbedingt teuer sein.

1 Wie sieht das Tagesgeschäft des Security-Managements aus? Im Abschnitt „Fallbeispiele“ sind fiktive sicherheitskritische Situationen dargestellt, die jederzeit in jedem Unternehmen durchaus auftreten können. Verschiedene Lösungsoptionen, alle den vorangehenden Abschnitten entnommen, werden offeriert. Auf diese Weise erlangt der Leser ein realistisches Bild über die Anwendung des Geschriebenen.

3. Teil 3 – Zukunftsperspektiven

Wie sieht die Zukunft des Themas InfSec aus? Abschließend erfolgt ein kurzer Ausblick, denn jeder erfolgreiche Manager weiß: Ein profitables Unternehmen ist dem Markt immer einen Schritt voraus.

Zentrales Thema dieses Buchs stellt die Sicherheit von betrieblichen Informationen dar. Die Grundlage allen menschlichen Handelns liegt darin, Informationen zu gewinnen und zu verarbeiten. In allen Bereichen unseres Lebens repräsentiert Know-how einen hohen Wert („Wissen ist Macht“). Mittlerweile werden auch schon Bücher veröffentlicht, welche den Wert von Daten thematisieren 19. Wie jedes wertvolle Gut braucht es Schutz 20.

Wir befinden uns in einer umfassenden globalen Entwicklung hin zur allgegenwärtigen Informationsgesellschaft. Die Ausrichtung strategischen Managements erfolgreicher Unternehmen im neuen Jahrtausend basiert nicht mehr auf Technologie allein, sondern zunehmend auf Lernen und Wissen, letztendlich also auf dem Umgang mit Informationen. Welchen Stellenwert dieses Faktum repräsentiert, ist daran erkennbar, dass sich die Arbeit der Nobelpreisträger der Wirtschaftswissenschaften von 2001 (Georg A. Akerlof, Michael Spence und Joseph Eugene Stiglitz) 21mit dieser Materie auseinandersetzt. Die US-Wissenschafter hatten untersucht, wie Teilnehmer auf einem Markt operieren, denen ungleiche Angaben vorliegen. Selbst minimale Informationsdefizite können tiefgreifende und nachhaltige Auswirkungen auf das Verhalten der Ökonomie haben.

Zweckbezogenes Wissen, das ein Unternehmen zur Durchführung seiner Tätigkeit in Hinblick auf gesetzte Ziele benötigt, bezeichnen wir hier als Informationen. Beispiele hierfür sind Know-how, Patente, Work-Flows, sowie kommerzielle-, technische Angaben, oder einfach die Daten der Nutzer. Dabei ist zu beachten, dass die Medien von Speicherung, Verarbeitung und Übertragung unterschiedlich sein können. Sicherungswürdiges Wissen kann etwa auf USB-Stick oder auf Papier vorliegen, von Menschen oder Maschinen gelesen und per Satellit oder auch durch ein Gespräch übertragen werden.

Im Zuge der Geschäftsprozesse werden Daten erstellt, gesammelt, gespeichert, verarbeitet und übermittelt. An allen beteiligten Stationen drohen verschiedenste Gefahren. Nur der gelungene Umgang mit dem allgegenwärtigen Risiko macht es für den Geschäftstreibenden möglich, einen Wettbewerbsvorteil zu erlangen. Damit ist bereits klar: Wer zu den Gewinnern zählen will, für den ist InfSec kein Luxus, sondern eine absolute Notwendigkeit! Sie umschließt alle Aufgaben, die sich mit Information und Kommunikation befassen. Inkludiert sind alle Elemente des betrieblichen Informationssystems, wie Personen, Werkzeuge, und Infrastruktur. Zusätzlich werden die Sicherung der Produktionssysteme, inklusive Werk-, Objekt- und Katastrophenschutz integriert. Diese weitläufige Betrachtungsweise liegt daran, dass Schäden an peripheren Unternehmensbereichen, wie beispielsweise ein Wassereinbruch, letztendlich Spuren an der Informationsverarbeitung hinterlassen können. Somit stellt InfSec sich als typische betriebliche Querschnittsfunktion dar, die alle Funktionsbereiche durchdringt.

In dieser Publikation nicht angesprochen wird Arbeitssicherheit, die im wesentlichen Schutz des Lebens und der Gesundheit des Arbeitnehmers zum Ziel hat. Obwohl alle Beschäftigten Teil des Informationssystems sind und ein Ausfall eines Mitarbeiters zu Konsequenzen für dieses führt, wird in den meisten Ländern der Bereich Arbeitnehmerschutz auf speziell ausgebildete Sicherheitsfachkräfte übertragen.

Üblicherweise denken die meisten Menschen bei dem Begriff „Security“ automatisch an die Informations- und Kommunikationstechnologie (IKT). Das ist durchaus naheliegend. Schließlich basieren nahezu alle Schlüsseltechnologien unseres Lebens auf IKT-Systemen, also der Kombination von Hard- und Software. Keine Frage, dadurch gewinnt dieser Bereich die überwiegende Bedeutung hinsichtlich des Schutzbedarfs. Die Technik bleibt dennoch lediglich ein Mittel zum Zweck. Besonders deutlich wird dieser Umstand bei all der Kommunikation, ohne die das Leben einfach nicht möglich wäre. Dabei ist ganz egal, welcher Art beteiligte Sender und Empfänger sind. Untereinander Beziehungen aufzubauen und Informationen via E-Mail, Briefen, Telefonaten, Unterredungen und dergleichen auszutauschen vermögen sowohl Menschen, als auch Maschinen. Zeit und Ort können genauso variabel sein, wie die Beschaffenheit der Inhalte. Aber: Eine vertrauliche Mitteilung bleibt genauso vertraulich, wenn sie am Wochenende in der Privatsauna zum Besten gegeben, auf einer Social-Media-Seite gepostet wird 22, oder als Verschlussstück innerhalb der Geschäftszeit im Büro kursiert.

Читать дальше