Weitgehend wird darauf Wert gelegt, eine möglichst klare, einfache und verständliche Sprache, wenige Fremdwörter, Fachausdrücke oder Abkürzungen zu verwenden. Viele „neudeutsche“ Wörter und Wortkonstruktionen haben sich aber bereits in unserer Sprache eingebürgert. Vor allem im Wirtschaftsleben ist es nahezu unmöglich, Anglizismen zu ignorieren. Ein wenig „Fachchinesisch“ hat sich letztendlich zwangsweise doch eingeschlichen. In technisch-wirtschaftlichen Themen kommt es immer wieder vor, dass Wortzusammensetzungen Verwendung finden, die mitunter eine beachtliche Anzahl an Buchstaben vereinen. In solchen Fällen habe ich versucht den Lesefluss durch Verwendung von Abkürzungen dynamisch zu halten. Häufig vorkommende „Wortmonster“ sind durch eine Buchstabenkombination verkürzt. Beim ersten Vorkommen des jeweiligen Ausdrucks im Text steht in Klammer die gebrauchte Verknappung, die ab jener Stelle benützt wird. Um Unklarheiten auszuräumen, ist im Anhang ein „ Abkürzungsverzeichnis

“ angeführt.

Zu verwendeten Begriffen wäre noch zu sagen, dass die Fachliteratur häufig unterschiedliche Definitionen für ein und dasselbe Wort verwendet. Auf Begriffsbestimmungen habe ich größtenteils verzichtet. Verschiedene Vokabel sind in derselben umgangssprachlichen Bedeutung angewendet. Beispielsweise werden „Daten“, „Wissen“, „Angaben“, „Nachrichten“, oder „Botschaften“ allesamt als Oberbegriff „Informationen“ verstanden. Nur wenn es explizit erforderlich ist – etwa, um Mehrdeutigkeiten zu vermeiden – sind Wortbedeutungen für den dargestellten Zusammenhang definiert.

Wichtig scheint mir zu betonen, dass aufgrund der permanenten Weiterentwicklung der IT-Branche sich zwar die Bezeichnungen der eingesetzten Werkzeuge und Namen ändert, aber die dafür zugrunde liegenden Sicherheits-Prinzipien weitgehend gleich bleiben. Dazu drei Beispiele:

1. Die Businesswelt spricht momentan vom Zukunftsmarkt „Big Data“. Unter diesem Oberbegriff fallen einige bereits seit Jahren gebräuchliche Anwendungen mit Namen wie: Server-Farmen, IT-Dienstleister, Data-Mining, Data-Warehouse, Webanwendungen oder Cloud-Computing.

2. Der Einsatz „mobiler Geräte“ nahm eine Entwicklung von Laptops, Notebooks, Palmtops, Handhelds, Personal Assistants (PDA), Handy, Smartphone, Tablet oder Phablet.

3. „Informationsträger“ reichen von Diskette, CD, USB-Sticks über SD-Cards, etc., aber auch „mobile Geräte“.

Aber egal, wie die zeitgemäßen Titel der momentan gängigen Anwendungen oder Geräte lauten, die Anforderungen an die InfSec bleiben weitgehend immer dieselben. Aus diesem Grund habe ich versucht, möglichst zeitlose Benennungen zu verwenden, welche die beschriebenen Instrumente charakteristisch beschreiben. Fällt beispielsweise ein Name aus der zeitgemäßen Verwendung, wie „Phablet“, dann gelten dafür natürlich jene InfSec-Kriterien wie für die „mobilen Geräte“.

Noch ein Wort zum Thema Statistiken: Viele Publikationen zitieren alle Arten von Zahlensammlungen, um Ausführungen Glaubwürdigkeit und Nachdruck zu verleihen. Dies habe ich in diesem Buch bewusst vermieden. Ein befreundeter Wirtschaftsprüfer zitierte bei der Arbeit oftmals einen Spruch, der Winston Churchill zugeschrieben wird: „Ich glaube keiner Statistik, die ich nicht selbst verfälscht habe“. Dazu möchte ich nichts mehr hinzufügen.

Hinsichtlich Links erkläre ich hiermit ausdrücklich, dass zum Zeitpunkt der Linksetzung keine illegalen Inhalte auf den verlinkten Seiten erkennbar waren. Auf die aktuelle und zukünftige Gestaltung, Inhalte, Urheberschaft und Erreichbarkeit habe ich keinerlei Einfluss. Deshalb distanziere ich mich hiermit ausdrücklich von Inhalten aller Linkangaben, die nach der Linksetzung verändert oder nicht mehr erreichbar sind.

Abschließend möchte ich noch betonen, dass jedes Ding mehrere Seiten hat. Genauso verhält es sich mit dem zweifellos sehr komplexen Thema InfSec. Auch hier gibt es verschiedene Betrachtungsweisen und unterschiedliche Standpunkte. Diese Lektüre spiegelt meine persönliche Einstellung und Erfahrung wider. Es bleibt Jedem selbst überlassen, sich darüber seine eigene Meinung zu bilden.

Zuletzt noch eine Entschuldigung: Ich bin mir bewusst, dass unter den Lesern dieses Buchs auch zahlreiche Frauen sind. Dennoch ist im Text von „dem Benutzer“, „dem Anwender“, oder „dem Verantwortlichem“ die Rede, wenn ich keine geschlechtsneutrale Formulierung gefunden habe. Dafür bitte ich alle Leserinnen ausdrücklich um Entschuldigung. Ich kenne die Problematik, empfinde aber die ständigen Doppelkonstruktionen, wie „der/die Benutzer/in“, oder „BenutzerIn“ einfach sprachlich zu mühsam, sowohl zum Schreiben, als auch beim Lesen.

Jens Libmann 2016

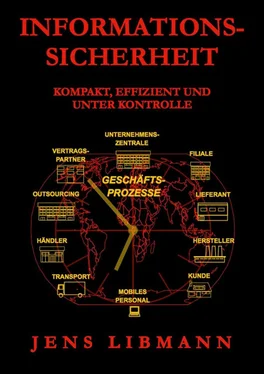

Der Untertitel dieses Buchs lautet: „Praxisorientierte Prinzipien zu allen Fragen eines profitablen und effizienten Security-Managements für Unternehmen“. Drei Teile liefern hierzu die Antworten:

1. Teil 1 - Strategische Planung, Entwicklung und Umsetzung 4.Teil 1 - Strategische Planung, Entwicklung und Umsetzung Betrachten wir InfSec bildlich als Dach, das auf drei Säulen ruht:  Der Realisierungsaufwand ist für jede einzelne Stütze zwar unterschiedlich, dennoch besitzt jeder der drei Träger für die Gesamtstatik gleich wichtige Bedeutung. Zwischen allen Pfeilern muss immer ausgewogenes Verhältnis herrschen. Nur abgestimmtes Zusammenwirken sorgt für den gewünschten gesamtheitlichen Schutzeffekt. Sobald dies nicht der Fall ist, kippt oder bricht das Bauwerk ein.

Dieser Part behandelt die fundamentalen Säulen der Informationssicherheit (Bewusstseinsbildung, Ressourcen und Prozesse) und deren Zusammenwirken. Essentielle Themen sind:

1 Warum Security-Management? Der Leser erfährt, wieso ausreichende Schutzmaßnahmen unverzichtbare Bedeutung für jedes Unternehmen haben. Er wird darauf hingewiesen, das höchste Gefahrenpotenzial liegt nicht im Bereich der Technik, sondern bei den Menschen. Daher ist es unerlässlich, das Bewusstsein hinsichtlich Sicherheitsdenken aller an Geschäftsprozessen teilhabenden Personen zu fördern. Die Betroffenen müssen über den Wert von Informationen und sicheren Umgang damit Bescheid wissen und dementsprechend handeln.

1 Wie beginnen? Sicherheit ist zu einem hohen Grad subjektiv, schwer quantifizierbar und von individuellen Anforderungen abhängig. In welcher Art und Weise Voraussetzungen geschaffen werden, um eine praktikable Sicherheitspolitik festzusetzen, ist weiterer Bestandteil des Kapitels „ Säule 1 - Bewusstseinsbildung 4.1.Säule 1 - Bewusstseinsbildung Wirkungsvolle Sicherheitsvorkehrungen für den wertvollen Produktionsfaktor „Wissen“ lassen sich auf zweierlei Wegen erzielen: 1 Mit Hilfe von Technik. 2 Durch Motivation, Schulung und Training der Menschen. Das gegenständliche Kapitel beschäftigt sich mit der zweiten Komponente, dem Menschen. Der Titel „Bewusstseinsbildung“ umfasst drei Kernelemente, wie nachfolgende Illustration darstellt:  Je größer die Schnittmenge aller drei Ellipsen ausfällt, desto umfangreicher ist das Verständnis und damit die Wirkung von InfSec. Um zu möglichst umfangreicher Kongruenz zu gelangen, ist eine Top-Down-Methode zielführend: 1 Ausgangspunkt bildet die Sensibilisierung der Führungsspitze. Zuerst muss der höchste Entscheidungsbefugte die Notwendigkeit eines Sicherheitsmanagements erkennen und fordern. 1 Der nächste Schritt ist, die Aufmerksamkeit der gesamten Firmenbelegschaft und aller Geschäftspartner auf die Notwendigkeit eines Security-Managements zu lenken. Vor allem das mittlere Management muss verstehen, dass hierzu dessen Mitarbeit erforderlich ist. 1 In weiterer Folge ist eine Menge Marketingarbeit, Information und Schulung bei allen sonstigen betroffenen Mitarbeitern, Kunden und Lieferanten zu leisten. Alle Beteiligten sollen einsehen, warum Sicherheitsmaßnahmen getroffen werden. 1 Als anschließende Dokumentation eines gelungenen solidarischen Security-Verständnisses erfolgt die Festlegung der InfSec-Politik, die diesbezügliche Ziele und Strategien festlegt.

“.

Читать дальше