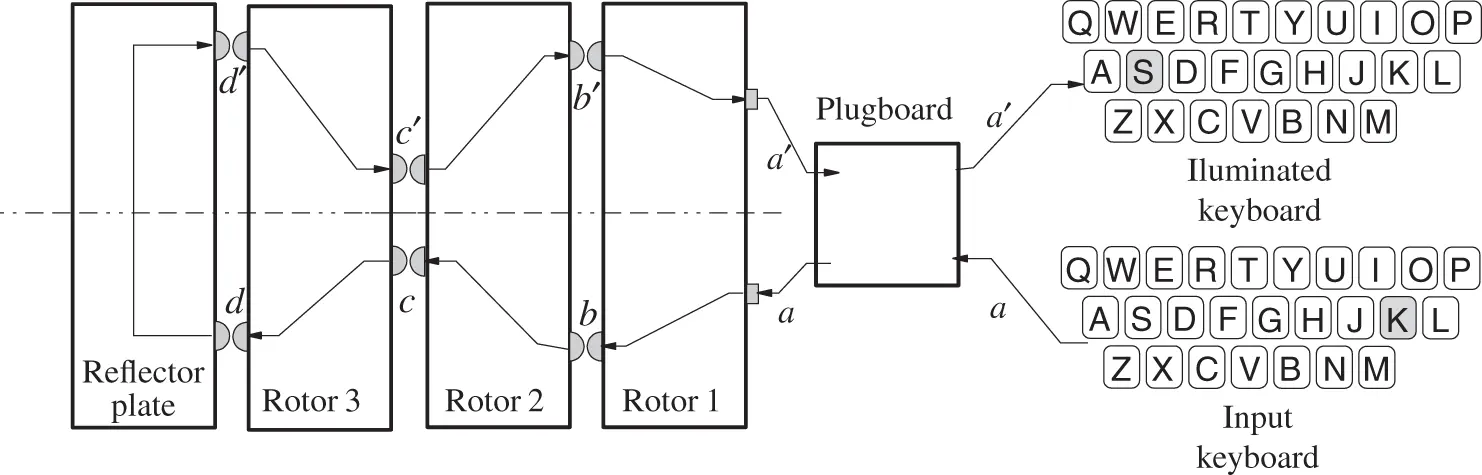

We will now investigate the machine from a mathematical standpoint. Each rotor is represented by a set of permutations containing all letter values between 0 and 25. The transition of each set runs left to right, with each bracket representing a wrap‐around or cycle. The first, second, and third rotors have unique permutation sets denoted  ,

,  , and

, and  , respectively (each representing the possible transitions between letters). To aid in our analysis, we introduce the variables

, respectively (each representing the possible transitions between letters). To aid in our analysis, we introduce the variables  ,

,  , and

, and  to represent the initial rotor settings (taken to be the character currently located at the top of the rotor). For the purposes of this analysis, we will be ignoring the role of the plugboard. Finally, the reflector plate is modeled as a set of permutations between pairs of characters, denoted by

to represent the initial rotor settings (taken to be the character currently located at the top of the rotor). For the purposes of this analysis, we will be ignoring the role of the plugboard. Finally, the reflector plate is modeled as a set of permutations between pairs of characters, denoted by  . The goal is to track a signal as it leaves the input keyboard, travels though the rotors and reflector, and back to the illuminated display. To determine the appropriate cipher text for each given plain text letter, we will calculate the shift of each rotor, the resulting reflector permutation and reflected signal shifts until we end up with a final cipher text character.

. The goal is to track a signal as it leaves the input keyboard, travels though the rotors and reflector, and back to the illuminated display. To determine the appropriate cipher text for each given plain text letter, we will calculate the shift of each rotor, the resulting reflector permutation and reflected signal shifts until we end up with a final cipher text character.

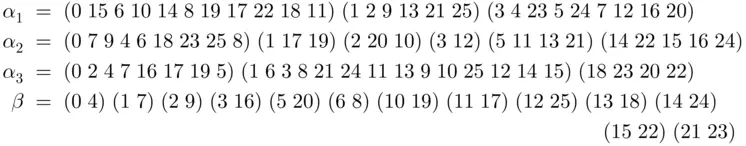

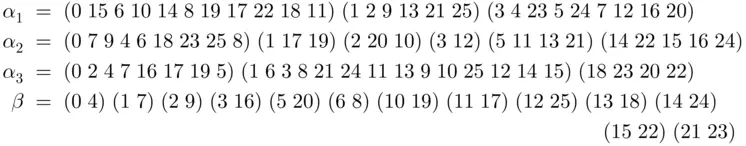

To show how the enciphering process works, consider the modified system shown in Figure 2.4.

The idea is to keep track of each intermediate substitution, in order to determine the final cipher text character. To illustrate the encoding process, consider the following example:

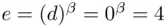

Example 2.1 Suppose the permutation sets of each rotor and reflector are defined as follows:

Figure 2.4Simplified Enigma model.

So, with  , 0 gets moved to 15, 15 gets moved to 6, 11 moves to 0, etc.

, 0 gets moved to 15, 15 gets moved to 6, 11 moves to 0, etc.

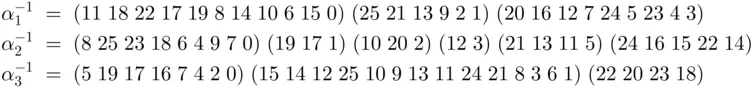

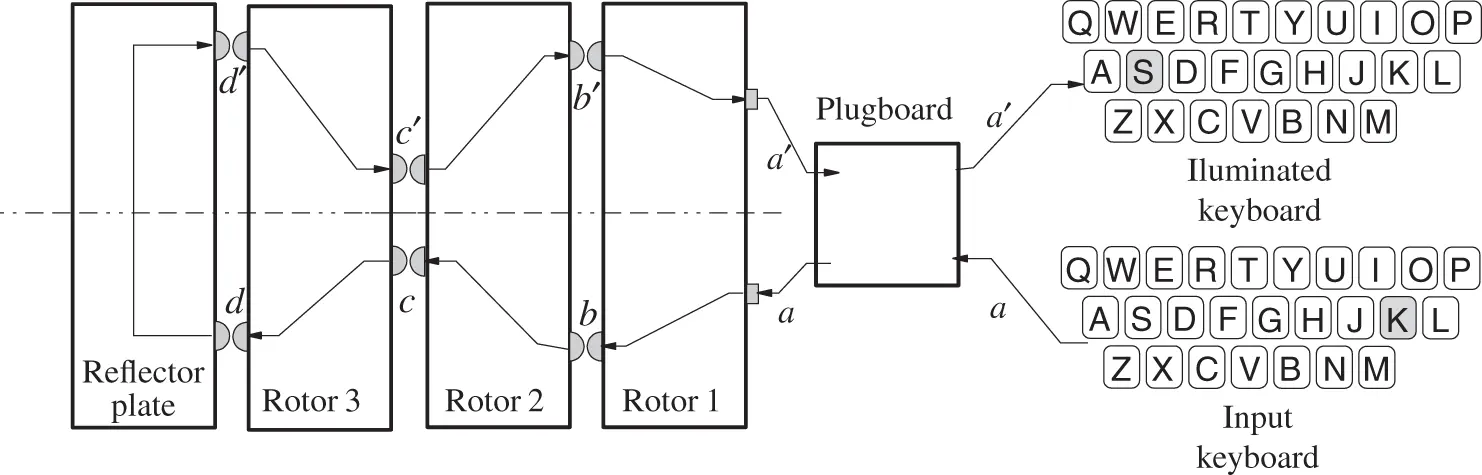

Each permutation set possesses an inverse, which “undoes” the action of said permutation, as follows:

The initial settings are defined with  (i.e. the letter at the top of roter 1 is

(i.e. the letter at the top of roter 1 is  ),

),  ,

,  .

.

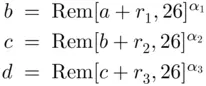

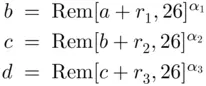

For the signal traveling toward the reflector plate, the substitutions through the rotors are represented mathematically as follows:

where raising a term to the exponent  means locating the term in the permutation set and replacing it with the number to the right of the term. If there is a bracket adjacent to the term, wrap around to the beginning of the subset. For example, with our settings as above,

means locating the term in the permutation set and replacing it with the number to the right of the term. If there is a bracket adjacent to the term, wrap around to the beginning of the subset. For example, with our settings as above,  and

and  .

.

Since the reflector has contacts which are only connected in pairs, we get

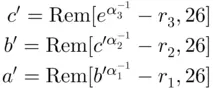

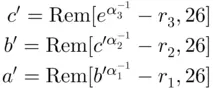

Once  has been output from the reflector, we follow the signal back to the keyboard:

has been output from the reflector, we follow the signal back to the keyboard:

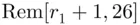

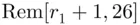

After the successful completion of the cipher text substitution, we need to update the rotor settings to take into account the rotation(s) that may have taken place:

is redefined as

is redefined as  . If

. If  and we add 1, the new

and we add 1, the new  becomes 0 and

becomes 0 and  is advanced by one.

is advanced by one.

Similarly, if  and we add 1, the new

and we add 1, the new  becomes 0 and

becomes 0 and  is advanced by one.

is advanced by one.

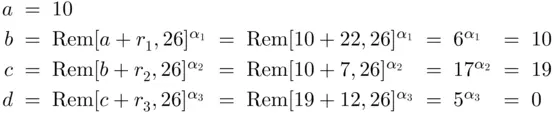

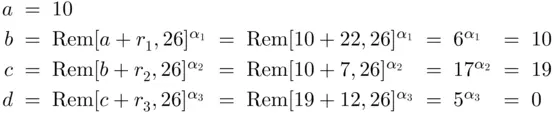

Let us see what happens when we encode the letter “k,” which has numerical value 10.

Reaching the reflector, we get  . Now following the signal back through the rotors, we obtain

. Now following the signal back through the rotors, we obtain

Читать дальше

,

,  , and

, and  , respectively (each representing the possible transitions between letters). To aid in our analysis, we introduce the variables

, respectively (each representing the possible transitions between letters). To aid in our analysis, we introduce the variables  ,

,  , and

, and  to represent the initial rotor settings (taken to be the character currently located at the top of the rotor). For the purposes of this analysis, we will be ignoring the role of the plugboard. Finally, the reflector plate is modeled as a set of permutations between pairs of characters, denoted by

to represent the initial rotor settings (taken to be the character currently located at the top of the rotor). For the purposes of this analysis, we will be ignoring the role of the plugboard. Finally, the reflector plate is modeled as a set of permutations between pairs of characters, denoted by  . The goal is to track a signal as it leaves the input keyboard, travels though the rotors and reflector, and back to the illuminated display. To determine the appropriate cipher text for each given plain text letter, we will calculate the shift of each rotor, the resulting reflector permutation and reflected signal shifts until we end up with a final cipher text character.

. The goal is to track a signal as it leaves the input keyboard, travels though the rotors and reflector, and back to the illuminated display. To determine the appropriate cipher text for each given plain text letter, we will calculate the shift of each rotor, the resulting reflector permutation and reflected signal shifts until we end up with a final cipher text character.

, 0 gets moved to 15, 15 gets moved to 6, 11 moves to 0, etc.

, 0 gets moved to 15, 15 gets moved to 6, 11 moves to 0, etc.

(i.e. the letter at the top of roter 1 is

(i.e. the letter at the top of roter 1 is  ),

),  ,

,  .

.

means locating the term in the permutation set and replacing it with the number to the right of the term. If there is a bracket adjacent to the term, wrap around to the beginning of the subset. For example, with our settings as above,

means locating the term in the permutation set and replacing it with the number to the right of the term. If there is a bracket adjacent to the term, wrap around to the beginning of the subset. For example, with our settings as above,  and

and  .

.

has been output from the reflector, we follow the signal back to the keyboard:

has been output from the reflector, we follow the signal back to the keyboard:

is redefined as

is redefined as  . If

. If  and we add 1, the new

and we add 1, the new  becomes 0 and

becomes 0 and  is advanced by one.

is advanced by one. and we add 1, the new

and we add 1, the new  becomes 0 and

becomes 0 and  is advanced by one.

is advanced by one.

. Now following the signal back through the rotors, we obtain

. Now following the signal back through the rotors, we obtain