Aiden A. Bruen - Cryptography, Information Theory, and Error-Correction

Здесь есть возможность читать онлайн «Aiden A. Bruen - Cryptography, Information Theory, and Error-Correction» — ознакомительный отрывок электронной книги совершенно бесплатно, а после прочтения отрывка купить полную версию. В некоторых случаях можно слушать аудио, скачать через торрент в формате fb2 и присутствует краткое содержание. Жанр: unrecognised, на английском языке. Описание произведения, (предисловие) а так же отзывы посетителей доступны на портале библиотеки ЛибКат.

- Название:Cryptography, Information Theory, and Error-Correction

- Автор:

- Жанр:

- Год:неизвестен

- ISBN:нет данных

- Рейтинг книги:5 / 5. Голосов: 1

-

Избранное:Добавить в избранное

- Отзывы:

-

Ваша оценка:

Cryptography, Information Theory, and Error-Correction: краткое содержание, описание и аннотация

Предлагаем к чтению аннотацию, описание, краткое содержание или предисловие (зависит от того, что написал сам автор книги «Cryptography, Information Theory, and Error-Correction»). Если вы не нашли необходимую информацию о книге — напишите в комментариях, мы постараемся отыскать её.

A rich examination of the technologies supporting secure digital information transfers from respected leaders in the field Cryptography, Information Theory, and Error-Correction: A Handbook for the 21ST Century

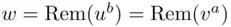

Cryptography, Information Theory, and Error-Correction

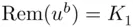

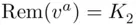

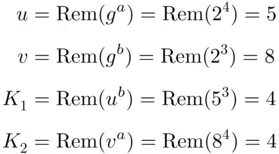

receives

receives  and calculates

and calculates  .

. receives

receives  and calculates

and calculates  .

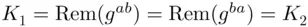

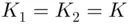

. and

and  ,

,  are in possession of a common secret key

are in possession of a common secret key  , since

, since  .

.

,

,  ,

,  ,

,  . Then:

. Then:

is 4. In calculating, we may use the shortcuts that were introduced earlier in Chapter 3.

is 4. In calculating, we may use the shortcuts that were introduced earlier in Chapter 3. ,

,  , and

, and  , find

, find  .

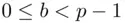

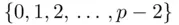

. and

and  .)

.) and

and  , where

, where  is one of the numbers

is one of the numbers  , find

, find  .

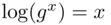

. when

when  is chosen as the logarithmic base. A solution to the discrete log problem (i.e. finding an algorithm for calculating

is chosen as the logarithmic base. A solution to the discrete log problem (i.e. finding an algorithm for calculating  in a reasonable amount of time) would imply a solution to the Diffie–Hellman problem. The converse statement is not known to be true, although there is experimental evidence pointing in that direction.

in a reasonable amount of time) would imply a solution to the Diffie–Hellman problem. The converse statement is not known to be true, although there is experimental evidence pointing in that direction. to be well‐behaved meaning that

to be well‐behaved meaning that  has large factors. The ideal case is when

has large factors. The ideal case is when  , where

, where  itself is prime. For example, take

itself is prime. For example, take  so

so  In the ideal case,

In the ideal case,  has the greatest possible number of different generators (for its size) so that it is easy to find a generator. However, such primes

has the greatest possible number of different generators (for its size) so that it is easy to find a generator. However, such primes  , known as Sophie‐Germainprimes, are conjectured to be rare. In any event, only a finite number are known to exist.

, known as Sophie‐Germainprimes, are conjectured to be rare. In any event, only a finite number are known to exist.