Es ist unmöglich, alle ernst zu nehmenden Hacks aufzulisten, die bisher stattgefunden haben. Hier finden Sie einige derer, die besonders viel Aufsehen erregt haben.

Info

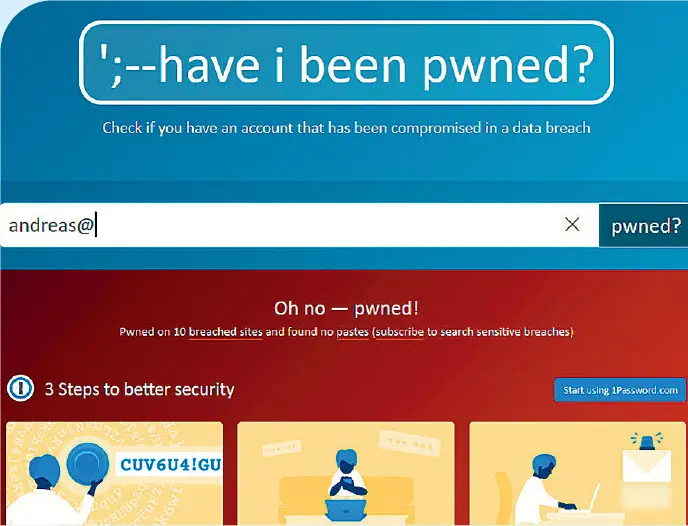

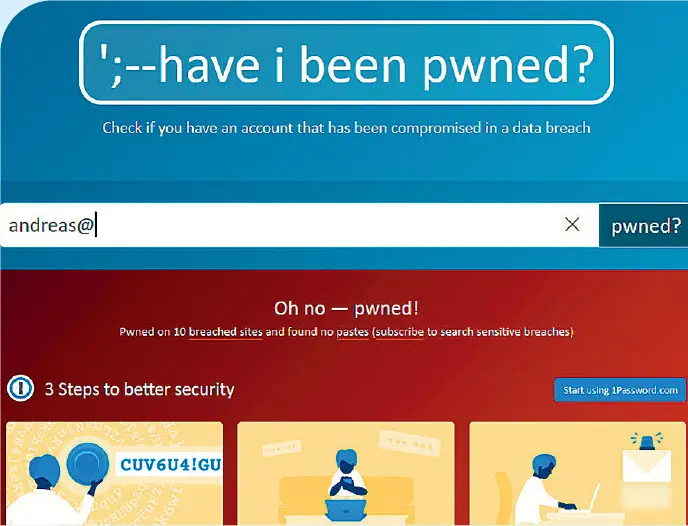

Sind Sie betroffen?In regelmäßigen Abständen gibt es Nachrichten über gehackte Benutzerkonten, frei im Internet auffindbare persönliche Daten oder Angriffe auf Netzwerke. Es lässt sich nicht mit Sicherheit sagen, ob Sie schon einmal betroffen waren. Sie können aber unter der Adresse https://haveibeenpwned.com/nachsehen, ob Ihre E-Mail-Adresse (die in den meisten Fällen gleichzeitig Ihr Benutzername bei der Anmeldung auf einer Webseite ist) schon einmal in einer im Internet zum Kauf angebotenen Datenbank gefunden wurde. Falls ja, sollten Sie schnellstmöglich Ihr Passwort ändern. Die Webseite wird regelmäßig erweitert, wenn es ein neues größeres Datenleck gab.

Collection #1 war eigentlich kein eigenes Datenleck, sondern eine Kombination von vielen. Die Datenbank, die im Januar 2019 im Internet gefunden wurde, enthielt 2,7 Milliarden Einträge mit 773 Millionen E-Mail-Adressen und zugehöriger Passwörter. Offensichtlich waren hier Datenbanken aus anderen Hacks mit neuen Datensätzen zusammengemischt und dann als eine große Datenbank verkauft worden. Wenn Sie die Kombination aus E-Mail-Adresse und Passwort häufiger nutzen (was keine gute Idee ist!), dann haben Sie eine gute Chance, dass jemand einfach mal versucht, diese Kombination bei allen möglichen Shops auszuprobieren und bei Erfolg davon Gebrauch zu machen.

Was kann an einem Benutzerkonto einer Spielekonsole gefährlich sein? Nun, zum einen bestehen die Zugangsdaten auch hier aus E-Mail-Adresse und Passwort, zum anderen können im Konto richtige Werte liegen: Spieler sammeln über die Jahre Auszeichnungen, Ausrüstungsgegenstände, Reputation in der Spielewelt. Und sie hinterlegen eine echte oder virtuelle Währung, um Software, Erweiterungen oder Ausrüstung für die Konsole oder die Spiele zu kaufen. Ist das Konto gehackt – was bei Sonys PlayStation Network leider schon mehrfach vorgekommen ist –, dann ist all das in Gefahr.

Angriffe müssen nicht einmal virtuell stattfinden. Die Hotelkette Hilton musste 2015 eingestehen, dass in Geschenkeshops mehrerer Hotels der Gruppe betrügerische Transaktionen aufgefallen waren. Hacker hatten nämlich die (elektronischen) Kassensysteme der Shops kompromittiert und darüber Mengen an vermeintlichen Käufen laufen lassen. Die Betroffenen konnten zwar in den meisten Fällen nachweisen, dass sie nicht die Verursacher waren, für Kreditkartenunternehmen und Shops war es aber eine bittere Erfahrung.

Kreditkartenunternehmen sind ein beliebtes Ziel von Hackern. Die Kombination aus Kreditkartennummer, Sicherheitscode und Name des Karteninhabers bietet schnellen Erfolg: Ist die Transaktion auf die Kreditkarte einmal freigegeben, dann sind Geld oder bestellte Ware kaum noch aufzuhalten. Diese Erfahrung musste Mastercard im August 2019 gleich doppelt machen: Erst fanden sich im Internet die Daten Zehntausender Kunden des Bonusprogramms „Priceless Specials“ mit Vor- und Nachname, Geburtsdatum, E-Mail-Adresse und teilweise auch Postanschrift und Handynummer. Zusätzlich waren darin bis auf wenige Ziffern unkenntlich gemachte Kreditkartennummern enthalten. Einige Tage später fand sich eine vom Umfang her nahezu identische Datei mit kompletten Kreditkartennummern im Netz. Viele Betroffene tauchten in beiden Dateien auf. Auch wenn die Sicherheitscodes fehlten, die für einen unmittelbaren Missbrauch nötig gewesen wären, war das ein Schock für die Betroffenen.

Vodafone und die Kundendaten

Mobilfunkanbieter haben eine Menge Kundendaten gespeichert. Normalerweise liegen diese sicher in Datenbanken. Es sei denn, jemand kopiert sie sich. So geschehen im Jahr 2013, als die Daten von zwei Millionen Vodafone-Kunden gestohlen wurden. Offensichtlich durch einen Insider, der sich Zugang zu den Datenbanken verschafft hatte. Zu den gestohlenen Daten gehörten Name und Vorname, das Geburtsdatum, das Geschlecht, die Bankleitzahl und die Kontonummer. Vodafone schrieb alle Betroffenen an und versuchte zu beruhigen: Es sei nach Angaben unabhängiger Sicherheitsexperten nicht möglich, mit den gestohlenen Daten direkt auf Bankkonten zuzugreifen. Nun, direkt vielleicht nicht. Allerdings sind Bankverbindung, Geburtsdatum und Adresse meist die Daten, die zur Absicherung bei einer telefonischen Anfrage bei Versicherungen und Banken abgefragt werden.

Daten von sich preiszugeben, erscheint risikoreich. Doch es geht nicht anders. Ohne Adresse kein Versand von Ware, ohne Kontoverbindung keine Zahlung, ohne Suchmaschine keine Suchergebnisse. Sie werden es nicht schaffen, das Internet komplett anonym zu nutzen, aber es hilft schon mal zu wissen, wo überhaupt welche Daten vorhanden sind und wer diese Daten sammelt. Denn dann können Sie bewusster mit Ihren Daten umgehen.

Protokolldateien und Telemetrie

Einer der größten Datenspeicher, den Sie benutzen, sind Ihre technischen Geräte. Der PC oder Mac, das Tablet, diese Geräte nutzen Sie für alle erdenklichen Tätigkeiten. Ob Sie einfach nur in Windows herumnavigieren oder in einem Programm Daten eingeben, automatisch werden Protokolle erzeugt, Dateien abgelegt und Elemente zwischengespeichert. Die meisten Daten sind notwendig und in den richtigen Händen vollkommen unkritisch.

Ein Betriebssystem wie Windows oder macOS ist ein komplexes System, in dem viele Komponenten ineinandergreifen. Das, was Sie sehen, also die Apps und die Benutzeroberfläche, ist nur die Spitze des Eisbergs. Der Anbieter sammelt eine Menge von Daten, aber nicht, um Sie auszuspionieren, sondern um ein einwandfrei laufendes System sicherzustellen. Egal, was Sie tun, es wird standardmäßig aufgezeichnet und ausgewertet.

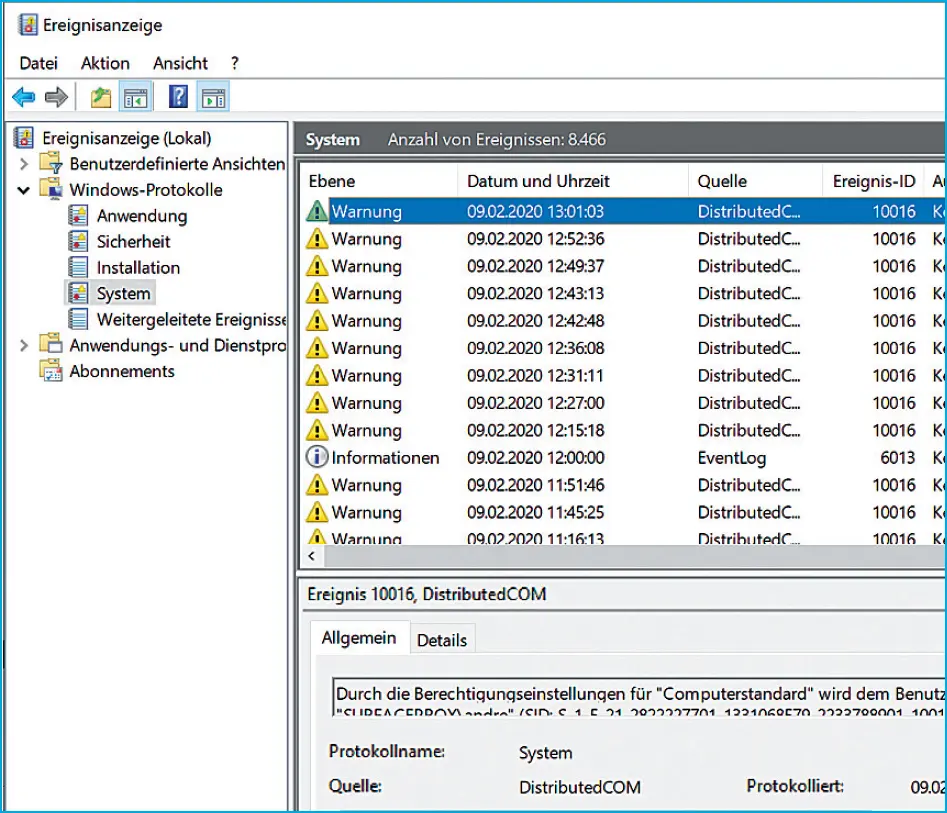

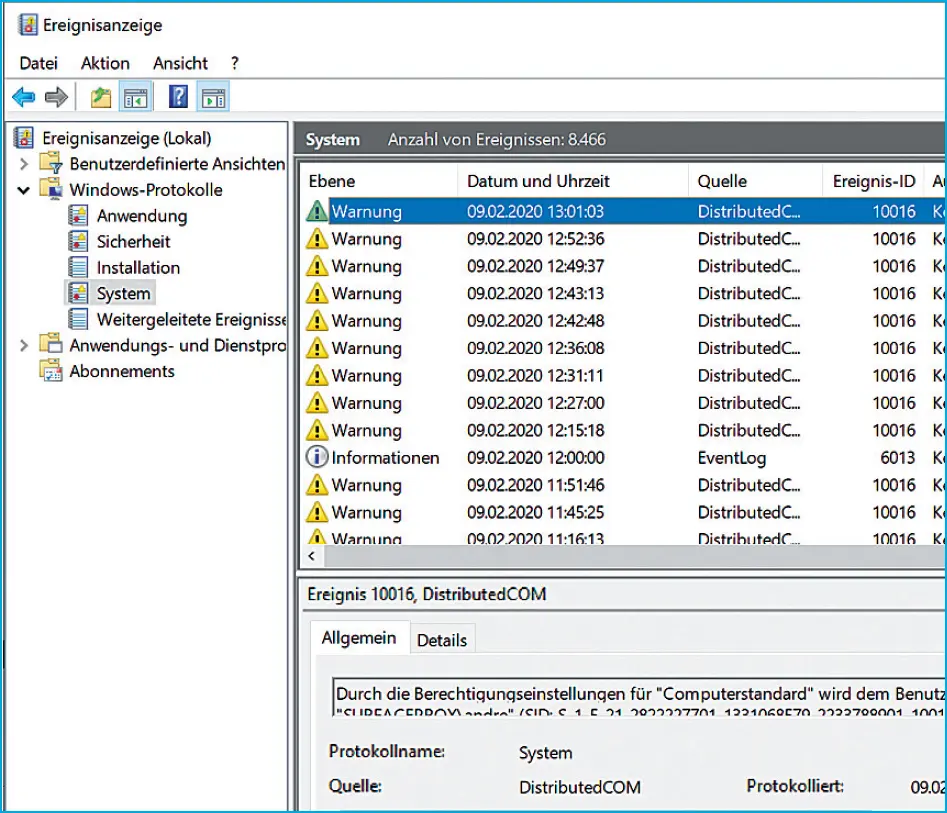

Die Ereignisanzeige beispielsweise gibt Ihnen einen guten Überblick, was im System passiert ist. Anmeldeversuche, Fehler in den Geräten und Apps, Abstürze, Freigaben von Ressourcen und vieles mehr können Sie darin sehen und damit einen Eindruck bekommen, was das Betriebssystem so alles mitschreibt.

Auch die Telemetriedaten sind eine riesige Quelle an Informationen. Dabei handelt es sich um Messwerte, die an den Anbieter übermittelt werden: Abstürze, besondere Ereignisse, Auslastung von Prozessor und Speicher und vieles mehr. Microsoft sieht Windows nicht nur als einzelnes Betriebssystem, sondern als Ökosystem. Es gibt viel zu viele Komponenten, viel zu viele Apps und Benutzereinstellungen, als dass man alle möglichen Kombinationen testen könnte. Daher nutzt Microsoft die Daten der Nutzer.

Daten sammeln für mehr Sicherheit

Daten sammeln für mehr Sicherheit

Alle möglichen Informationen werden anonymisiert an die Microsoft-Server weitergeleitet. Treten bestimmte Fehlersituationen wiederholt und bei verschiedenen Anwendern auf, dann wird dies erkannt. Hier hat die Datensammlung einen positiven Effekt: Anhand der Auswertungen können Fehler entdeckt und in einem der folgenden Updates behoben werden. Davon profitieren alle Anwender.

Читать дальше

Daten sammeln für mehr Sicherheit

Daten sammeln für mehr Sicherheit