W głównym biurze CCU zastał Bishopa naradzającego się z Sheltonem; pozostali rozmawiali przez telefon lub stali przy tablicy, sprawdzając informacje. Bishop pierwszy zauważył Gillette’a i zamilkł.

– Coś znalazłem – powiedział haker, pokazując gruby plik wydruków.

– Mów.

– Daruj sobie tylko ten fachowy żargon i przejdź od razu do sedna – przypomniał mu Shelton.

– Sedno sprowadza się do osoby zwanej Phate – odrzekł Gillette. – Dlatego mamy poważny kłopot.

Rozdział 00001100/dwunasty

Fate? – zapytał Frank Bishop.

– To jego nazwa użytkownika – powiedział Gillette. – Imię z ekranu komputera. Ale pisze się „p-h-a-t-e”. Tak jak phishing, pamiętacie? W hakerskim stylu.

Wszystko sprowadza się do pisowni…

– Jak się nazywa naprawdę? – spytała Patricia Nolan.

– Nie wiem. Chyba nikt go bliżej nie zna – to samotnik – ale ludzie, którzy o nim słyszeli, są naprawdę przerażeni.

– Czarodziej? – spytał Stephen Miller. – Na pewno czarodziej.

– Dlaczego uważasz, że to on jest mordercą? – zapytał Bishop. Gillette przekartkował wydruki.

– Znalazłem coś takiego: Phate z przyjacielem, niejakim Shawnem, napisali program Trapdoor. Trapdoor, inaczej tylne drzwi albo zapadnia, w świecie komputerów oznacza furtkę wbudowaną w system zabezpieczeń, przez którą twórcy oprogramowania mogą wejść i usunąć usterki bez konieczności podawania kodu. Phate i Shawn wykorzystali tę samą nazwę dla swojego skryptu, ale to trochę inny program. Pozwala im wejść do każdego komputera.

– Zapadnia – powiedział w zamyśleniu Bishop. – Jak na szubienicy.

– Jak na szubienicy – powtórzył Gillette.- Jak działa ten program? – zapytała Patricia Nolan. Gillette już zamierzał wyjaśnić jej językiem wtajemniczonych, lecz zerknął na Bishopa i Sheltona.

Daruj sobie fachowy żargon.

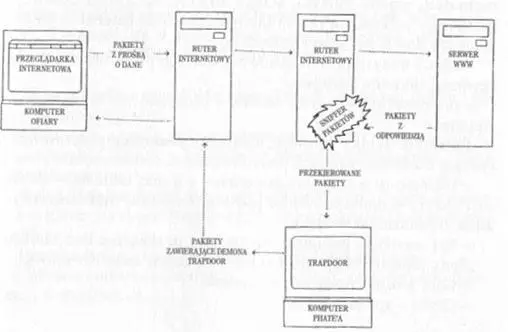

Podszedł do jednej z niezapisanych białych tablic, narysował schemat i przystąpił do objaśnień.

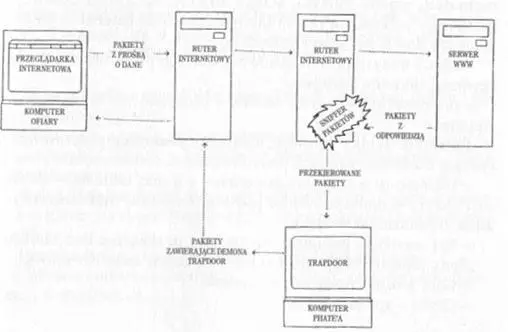

– Informacja płynie przez Internet inaczej niż przez linię telefoniczną. Wszystko, co wysyła się online – e-mail, muzykę, ściąganą z Sieci fotografię, grafikę ze strony WWW – zostaje podzielone na małe fragmenty danych zwane pakietami. Kiedy przeglądarka prosi o coś witrynę WWW, wysyła do Internetu pakiety. Serwer po drugiej stronie z powrotem składa z nich prośbę, a potem wysyła do komputera nadawcy odpowiedź, również podzieloną na pakiety.

– Dlaczego się je dzieli? – zapytał Shelton.

– Żeby można było przesłać wiele różnych wiadomości w tym samym czasie tymi samymi liniami – wyjaśniła Patricia Nolan. – Jeśli jeden pakiet zaginie albo zostanie uszkodzony, serwer zawiadamia o tym komputer, który przesyła z powrotem tylko ten fragment, z którym są kłopoty. Nie trzeba wysyłać z powrotem całej wiadomości.

Gillette wskazał na rysunek, kontynuując:

– Dane przesyłają przez Internet te rutery – duże komputery rozmieszczone w całym kraju, które po kolei kierują pakiety do ich miejsca przeznaczenia. Rutery mają naprawdę szczelne zabezpieczenia, ale Phate’owi udało się włamać do niektórych i umieścić tam sniffer – program węszący.

– Który, jak przypuszczam, szuka jakichś pakietów – powiedział Bishop.

– Właśnie – ciągnął Gillette. – Identyfikuje je na podstawie nazwy użytkownika albo adresu maszyny, z której lub do której wysłano pakiety. Kiedy sniffer znajdzie pakiety, na które czekał, kieruje je do komputera Phate’a. A kiedy już się tam znajdą, Phate coś do nich dodaje. Słyszałeś o steganografii? – zwrócił się do Millera Gillette.

Policjant pokręcił głową. Tony Mott i Linda Sanchez również nie znali tego terminu, natomiast Patricia Nolan powiedziała:

– To ukrywanie tajnych danych w zdjęciach albo plikach dźwiękowych przesyłanych przez sieć. Szpiegowskie sztuczki.

– Otóż to – przytaknął Gillette. – Zaszyfrowane dane są wplecione w sam plik – więc nawet jeśli ktoś przechwyci e-mail i przeczyta go albo obejrzy przesłane zdjęcie, zobaczy tylko niewinny plik. Tak właśnie działa Trapdoor Phate’a. Tylko że program nie ukrywa w plikach wiadomości tekstowych – ukrywa aplikację.

– Działający program? – spytała Nolan. – Aha. Potem Phate wysyła go do ofiary.

Patricia Nolan pokręciła głową. Na jej bladej, ziemistej twarzy malował się szok i podziw.

– Co to za program, który wysyła? – zapytała przyciszonym głosem, z wyraźnym respektem.

– Demon – odparł krótko Gillette, rysując na tablicy drugi schemat, żeby pokazać zasadę działania Trapdoora.

– Demon? – zapytał Shelton.

– Jest taka kategoria oprogramowania – „boty” – wyjaśnił Gillette. – Skrót od „roboty”. I nazwa odpowiada ich działaniu. Kiedy uaktywni się taki robot-program, dalej pracuje zupełnie samodzielnie, bez udziału człowieka. Może się przenosić z jednego komputera do drugiego, może się sam powielać, ukrywać, komunikować się z innymi komputerami albo ludźmi, umie nawet dokonać samozniszczenia.

– Demony to rodzaj botów – ciągnął Gillette. – Siedzą sobie w komputerze i robią takie rzeczy jak na przykład sterowanie zegarem lub automatyczne tworzenie kopii zapasowych danych. Wykonują powtarzalne i nudne zadania. Ale demon Trapdoor robi coś znacznie gorszego. Kiedy tylko znajdzie się w komputerze, modyfikuje system operacyjny i kiedy użytkownik wchodzi do sieci, bot łączy go z maszyną Phate’a.

– I dzięki temu Phate przejmuje root – rzekł Bishop.

– Właśnie tak.

– Och, brzmi to okropnie – mruknęła Linda Sanchez. – Rany…

Nolan okręciła na palcu gruby kosmyk rozczochranych włosów. W jej zielonych oczach za okularami w modnych, kruchych oprawkach malowała się prawdziwa zgroza – jakby przed chwilą była świadkiem strasznego wypadku.

– Kiedy ktoś surfuje po Sieci, czyta wiadomości, e-maile, płaci rachunek, słucha muzyki, ściąga zdjęcia, sprawdza notowania giełdowe – za każdym razem kiedy wchodzi do Internetu – Phate może się dostać do jego komputera.

– Aha. I wszystko, co użytkownik dostaje przez Internet, może zawierać demona Trapdoor.

– A firewalle? – zapytał Miller. – Dlaczego nie mogą tego zatrzymać?

Firewalle, zapory ogniowe, to strażnicy komputerów, niewpuszczający do środka żadnych danych i plików, o które się nie prosiło.

– Właśnie to w nim jest genialne – odrzekł Gillette. – Demon jest ukryty w danych, o które prosi użytkownik, więc firewall nie może odmówić im wstępu.

– Rzeczywiście genialne – mruknął z przekąsem Bob Shelton. Tony Mott odruchowo zabębnił palcami w kask rowerowy.

– Gość łamie zasadę numer jeden.

– Czyli? – spytał Bishop.

– Zostaw w spokoju cywili – wyrecytował Gillette. Kiwając głową, Mott dodał:

– Zdaniem hakerów uczciwie jest brać na cel urzędy, korporacje i innych hakerów. Ale nigdy nie powinno się atakować zwykłych użytkowników.

– Jest jakiś sposób, żeby stwierdzić, że dostał się do komputera? – zapytała Linda Sanchez.

– Można się zorientować po drobnych śladach: klawiatura reaguje trochę wolniej, grafika wydaje się mniej ostra, w grach też wszystko dzieje się z mniejszą niż zwykle szybkością, twardy dysk pracuje przez dwie sekundy wtedy, kiedy nie powinien. Większość ludzi nie zwróciłaby na to uwagi.

– Jak to się stało, że nie znalazłeś tego demona w komputerze Lary Gibson? – zapytał Shelton.

Читать дальше