Jeffery Deaver

Błękitna pustka

Przełożył Łukasz Praski

Gdy twierdzę, że mózg jest maszyną, nie zamierzam obrażać umysłu, tylko wyrazić uznanie dla możliwości maszyny. Nie sądzę, abyśmy przeceniali ludzki umysł – za to bez wątpienia nie doceniamy maszyn.

W. Daniel Hillis „The Pattern on the Stone ”

Bot(skrót słowa „robot”): program komputerowy działający samodzielnie, który pomaga użytkownikowi lub innym programom; nazywany również agentem.

CC U:The Computer Crimes Unit of the California State Police – wydział przestępstw komputerowych policji stanu Kalifornia.

Chipowiec:pracownik firmy komputerowej specjalizujący się w produkcji lub sprzedaży sprzętu komputerowego.

Cracker:osoba, która nielegalnie uzyskuje dostęp do komputera zwykle po to, żeby skraść lub zniszczyć dane albo uniemożliwić innym korzystanie z systemu.

Cywile:osoby niezwiązane z przemysłem komputerowym.

Czarodziej:błyskotliwy ekspert komputerowy, GURU.

Demon:działający w tle, często ukryty program komputerowy, który nie jest uruchamiany poleceniem wydanym przez użytkownika, ale działa niezależnie. Zwykle uaktywnia się, gdy w komputerze, w którym rezyduje, zostaną spełnione określone warunki.

Firewall(zapora ogniowa): system zabezpieczenia, który chroni komputer przed wprowadzeniem do niego niepożądanych danych.

Freeware:oprogramowanie udostępniane przez jego twórców za darmo.

Guru:błyskotliwy ekspert komputerowy, CZARODZIEJ.

Halsować:pierwotnie oznaczało – szybko napisać program służący określonemu celowi, lecz znaczenie ewoluowało i obecnie określa się tym słowem badanie i pisanie nowatorskich programów komputerowych. Coraz częściej CYWILE używają terminu HAKOWAĆ i HAKER w odniesieniu do nielegalnych włamań do systemu w celach przestępczych – czyli praktyk CRACKEROW. HAK to również sprytne rozwiązanie problemu związanego z programowaniem.

ICQ (I seek you – szukam cię): podsieć Internetu podobna do IRC _u,ale poświęcona rozmowom prywatnym. Rodzaj komunikacji bezpośredniej.

IRC (Internet Relay Chat): popularna podsieć Internetu, w której pewna liczba uczestników prowadzi rozmowy w czasie rzeczywistym w pokojach tematycznych.

JP6(lub JPEG – joint photographic experts group): format stosowany do przekształcania obrazu do postaci cyfrowej, kompresji i przechowywania obrazu w komputerze. Plik w tym formacie ma nazwę o rozszerzeniu. jpg.

Kludge:program napisany od ręki, często w pośpiechu, który ma służyć konkretnemu celowi, często usunięciu PLUSKWY lub innej usterki w operacjach komputera.

Kod źródłowy:forma, w jakiej programista pisze program, używając liter, cyfr i znaków typograficznych w jednym z wielu języków programowania. Kod źródłowy przekształca się następnie w kod maszynowy, odczytywany przez komputer, który wykonuje zapisane polecenia. Kod źródłowy jest zwykle utrzymywany w ścisłej tajemnicy przez jego twórcę lub właściciela.

Kod:program komputerowy.

Kodo log:utalentowany programista, którego pracę uważa się za nowatorską. Nazywany również samurajem. Maszyna:komputer.

MUD (multiuser domain, multiuser dimension lub multiuser dungeons - domena albo lochy wielodostępne): podsieć Internetu związana z IRC-em, w której użytkownicy uczestniczą w grach lub symulacjach w czasie rzeczywistym. MUD-owiec:uczestnik MUD-u.

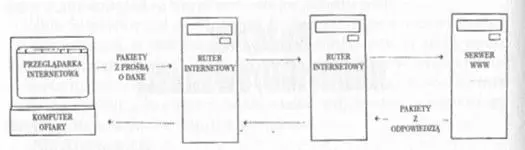

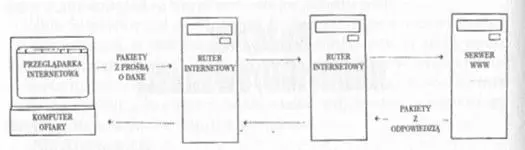

Pakiet:mały ciąg danych w postaci cyfrowej. Wszystkie informacje przesyłane Internetem – e-maile, tekst, muzyka, obrazy, grafika, dźwięki – są rozbijane na pakiety, z których w miejscu przeznaczenia odtwarzana jest wiadomość oryginalna.

Phishing(zapisane „hakerską ortografią” słowo fishing – wędkowanie): przeszukiwanie Internetu w celu odnalezienia informacji o konkretnych osobach.

Phreaking:włamywanie się do systemów telefonicznych głównie w celu prowadzenia darmowych rozmów, podsłuchiwania lub przerwania pracy Sieci. Osoba oddająca się takim praktykom to PHREAKER.

Pluskwa:błąd w kodowaniu, który uniemożliwia lub zakłóca działanie programu komputerowego.

Root(korzeń): w systemie operacyjnym UNLX termin odnosi się do SYSADMINA lub innej osoby odpowiedzialnej za komputer bądź Sieć. Wyrażenie „przejąć root” oznacza przejęcie kontroli nad cudzym komputerem.

Ruter:komputer kierujący PAKIETY przez Internet do ich miejsc przeznaczenia.

Serwer:duży i szybki komputer w Sieci – takiej jak Internet – który przechowuje dane i strony WWW udostępnione użytkownikom.

Shareware:oprogramowanie udostępniane przez jego twórców za symboliczną opłatę lub na ograniczony okres próbny. Skrypt:oprogramowanie.

Sniffer(pakietów): program „węszący” działający na RUTERZE, SERWERZE bądź pojedynczym komputerze, który kieruje PAKIETY do innego komputera zwykle w celu nielegalnego czytania wiadomości innych użytkowników, poznania haseł lub innych informacji.

Stuk acz:pozbawiony wyobraźni programista, który wykonuje proste lub rutynowe zadania.

Sysadmin(administrator systemu): osoba odpowiedzialna za działanie komputerów i/lub Sieć w organizacji. Trapdoor(tylne drzwi, zapadnia): furtka w systemie umożliwiająca programistom dostęp do programu i usuwanie błędów z ominięciem zabezpieczeń.

Unix:skomplikowany system operacyjny komputera, podobny do Windows. Jest to system operacyjny wykorzystywany przez większość komputerów w Internecie.

Warez(w „hakerskiej ortografii” połączenie słów software – oprogramowanie i wares – towary): oprogramowanie komercyjne kopiowane nielegalnie.

WAV:format tworzenia cyfrowej postaci dźwięków i przechowywania ich w komputerze. Plik dźwiękowy w tym formacie ma nazwę z rozszerzeniem.wav.Za pomocą komputera… można popełnić prawie każdą zbrodnię. Nawet kogoś zabić.

Za pomocą komputera… można popełnić każdą zbrodnię. Nawet kogoś zabić.

Funkcjonariusz Departamentu Policji Los Angeles

Rozdział 00000001/pierwszy

Biała poobijana furgonetka nie dawała jej spokoju. Lara Gibson siedziała przy barze w „Vesta Grill” na De Anza w Cupertino w Kalifornii, ściskając w palcach chłodną nóżkę kieliszka martini i nie zwracając uwagi na dwóch młodych chipowców, którzy stali nieopodal, zerkając na nią znacząco.

Znów wyjrzała na zewnątrz, przebijając wzrokiem ciemną zasłonę mżawki, ale nie dostrzegła sylwetki econoline’a bez okien, który, jak się jej wydawało, jechał za nią od domu do restauracji, czyli parę mil. Lara zsunęła się ze stołka barowego, podeszła do okna i wyjrzała. Furgonetki nie było na parkingu restauracji. Ani po drugiej stronie ulicy, na parkingu Apple Computer, ani na placu obok należącym do Sun Microsystems. Tylko tam kierowca mógłby zaparkować, żeby mieć ją na oku – jeśli rzeczywiście ją śledził.

Читать дальше