1. Grundaufbau von Blockchains

23

Die zu diesem Thema häufig referenzierte BaFin bezeichnet Blockchains als „fälschungssichere, verteilte Datenstrukturen, in denen Transaktionen in der Zeitfolge protokolliert, nachvollziehbar, unveränderlich und ohne zentrale Instanz abgebildet werden“.31 Diese allgemein gehaltene Definition verdeutlicht zumindest die Vielzahl der Ausgestaltungsmöglichkeiten einer Blockchain. Zwei Bestandteile hebt der Ansatz jedoch treffend hervor: die Verifizierung von Datentransaktionen und die Dezentralität der Datenbanken.

24

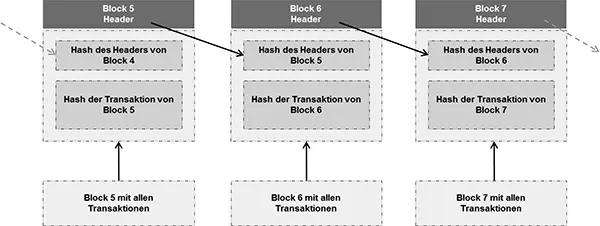

Im technischen Sinne ist die Blockchain eine verteilte Datenbank zum Speichern von Daten.32 Obgleich dies beim ersten Anklang nicht spektakulär klingt, ist die technische Vorgehensweise beachtenswert: Die Daten werden in einen sog. „Block“ geschrieben, bis sein Fassungsvermögen erreicht ist und der Prozess in den nächsten Block übergeht.33 Dieser Ablauf setzt sich beliebig oft fort – der nächste Block verweist auf den vorangegangenen, womit eine Kette von sich referenzierenden Blöcken entsteht.34

25

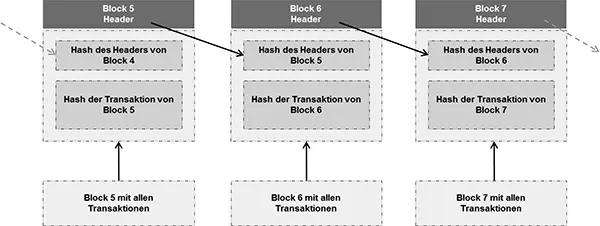

Um zu validieren, ob die jeweiligen Blöcke tatsächlich zusammengehören, wird auf das sog. „ Hashing “ zurückgegriffen. Ein Hash ist eine bestimmte Abfolge von Buchstaben und Zahlen, die je nach Datensatz individuell und damit stets unterscheidbar ist.35 Erstellt wird ein Hash durch das sog. „Mining“, in dessen Rahmen ein nachträglich nicht mehr modifizierbarer Arbeitsnachweis („proof of work“) erstellt wird.36 Dabei handelt es sich um eine schwer zu berechnende, doch ohne Weiteres überprüfbare Zahl, die als Basis für eine Regel gilt, der jeder neuer Block nachkommen muss.37 Auf diese Weise muss ein Programm, das einen neuen Block berechnet, so lange einen Hash berechnen, bis die vordefinierte Bedingung eingetreten ist.38 Im „Block Header“, der Kopfzeile des jeweiligen Blocks, findet die Verbindung zwischen den Hashes statt: Der Hash aus der aktuellen Transaktion und der Hash aus dem vorangegangenen Block werden an dieser Stelle gespeichert.39

26

Essenzieller Bestandteil dieses Ablaufs ist, dass jeder am Peer-to-Peer-Netzwerk teilnehmende Rechner die vollständige Kette mit sämtlichen enthaltenen Transaktionen speichert, um eine umfassende Transparenz herzustellen und Authentizität zu gewährleisten.40 Zusätzlich sichert dieses System ab, dass eine Partei nicht schon vorher über den von der Transaktion betroffenen Gegenstand verfügt hat (sog. „Double Spending“).41 Die dezentralen Rechner gleichen zu diesem Zweck die Transaktionshistorie einschließlich Zeitstempel ab: Sämtliche Transaktionen liegen in einem Pool gespeichert und werden im Netzwerk durch die Rechner dahingehend überprüft, ob eine neue Transaktion im Widerspruch zur bisherigen Historie liegt.42 Sobald eine ausreichende Anzahl von Rechnern keine Unregelmäßigkeiten in der Transaktion feststellt, wird sie bestätigt.43 Die bestätigten Transaktionen werden chronologisch und unveränderbar in der Blockchain hintereinander gespeichert, wohingegen die nicht bestätigten Transaktionen zurück in den Pool fallen.44

Abb. 1:Funktionsweise einer Blockchain (in Anlehnung an Schrey/Thalhofer , NJW 2017, 1431, 1432).

27

Die dezentrale Struktur birgt ein geringes Fälschungsrisiko. Die Blockchain ist gegen nachträgliche Änderungen robust, da jeder Block den Hash des Vorgängers enthält, womit nachträgliche Manipulationen oder zufällige Änderungen unmittelbar auffallen.45 Ein Eingriff in die Blockchain, etwa durch einen Hacker, ist praktisch wirkungslos: Da eine Vielzahl von Rechnern die vollständige Transaktionshistorie lokal speichert, würde eine gefälschte Blockchain von jedem teilnehmenden Rechner als solche erkannt.46 Dies macht eine Fälschung entsprechend unattraktiv. Ein wirkungsvoller Eingriff könnte nur dann gelingen, wenn über 50 % der Rechnerleistung des jeweiligen Netzwerks beherrscht würde, um die gefälschte Transaktion zu bestätigen. Obgleich dies theoretisch möglich erscheint, dürfte dies praktisch gesehen einen zu großen Aufwand bedeuten: Eine beabsichtigte nachträgliche Änderung in einem Block setzt eine Neuberechnung der gesamten nachfolgenden Kette voraus, was bei weiter in der Historie zurückliegenden Blocks wenig verlockend erscheint.47

28

Technisch gesehen kann es vorkommen, dass von mehreren Minern berechnete Blöcke eingehen, die zwar unterschiedliche Vorgänger aufweisen, dennoch allesamt dieselbe Distanz zum letzten gemeinsamen Vorgänger haben (sog. „Fork“).48 Die Blockchain teilt sich auf diese Weise in Zweige auf, wobei auf längere Sicht einer dieser Zweige sich durchsetzt, etwa weil in ihm die meiste Rechnerleistung liegt.49 Kürzere Zweige sowie die in ihnen enthaltenen Transaktionen werden aus der Blockchain entfernt, womit eine langfristige Einflussmöglichkeit durch betrügerische Miner minimiert wird.50

29

Ein bedeutender Vorteil der Dezentralität ist, dass der Bedarf an einem Intermediär entfällt.51 Essenzieller Bestandteil einer Wirtschaft ist, Vertrauen zwischen unbekannten Marktteilnehmern dergestalt zu schaffen, dass sie Vertrauen in die fragliche Transaktion entwickeln.52 Hierfür kommt Intermediären bei herkömmlichen Transaktionen eine entscheidende Rolle zu. Blockchains benötigen keine zentral agierenden Intermediäre und lassen die entsprechenden Transaktionskosten sinken. Kam es also bislang stets auf Banken, Treuhänder oder Rechtsanwälte an, um Vertrauen zu generieren, nimmt dies die Blockchain-Technologie selbst wahr und wirkt auf diese Weise gestiegenen Transaktionskosten entgegen.

30

Public Blockchains stellen öffentlich zugängliche Blockchains dar, auf die jedermann zugreifen kann.53 Im Gegensatz zu Private Blockchains bestehen keine Zugriffsbeschränkungen. Einem unbegrenzten Personenkreis ist es damit möglich, sowohl Transaktionen an die Blockchain zu senden als auch solche zu validieren.

31

Repräsentativ hierfür dürften insbesondere Kryptowährungen wie Bitcoin, Litecoin oder Ethereum sein. Bei Kryptowährungen handelt es sich um dezentralisierte, auf Open-Source-Verfahren und mathematischen Peer-to-Peer-Verfahren basierende virtuelle Währungen.54 Ein Nutzer erhält eine individuelle Adresse, vergleichbar einer herkömmlichen Kontonummer, als ein von der Bitcoin-Software für den Nutzer generierter sog. Public Key.55 Zusätzlich erhält der Nutzer einen Private Key und eine Wallet, wobei er durch die Kombination beider Keys den Zugang zur Wallet erhält.56 Das Schlüsselpaar dient der Authentifizierung der Transaktion, indem der Private Key mit dem Public Key kryptographisch auf eine solche Weise verbunden wird, dass sie sich von anderen Nutzern anhand ihrer Public Keys überprüfen lässt.57

32

Das kryptographische Element an dieser Vorgehensweise ist, dass anhand der vorbezeichneten Kombination auf drei mathematisch zusammenhängende Komponenten zurückgegriffen wird.58 Ihre Prüfung erfolgt durch einen Abgleich der Transaktionshistorie und des Zeitstempels, um etwaige Widersprüche zwischen neuen und bisherigen Transaktionen zum Vorschein zu bringen. Die Besonderheit liegt hier in der Konkurrenz zwischen den teilnehmenden Rechnern: Wem die schnellste Validierung gelingt, erhält eine Entlohnung in der validierten Währungseinheit, z.B. neue Bitcoin als Entlohnung.59 Das Besondere an den Blockchains, wie z.B. bei Bitcoin, ist das Fehlen einer Intermediation oder Aufsicht. Das Vertrauen in die Währung basiert nicht auf der Steuerung durch eine Zentralbank oder auf der Existenz einer staatlichen Kontrolle, sondern allein auf den offengelegten Algorithmen.60

Читать дальше