– ¿Y por qué los despedazan? -preguntó Shelton.

– Para que muchos paquetes diferentes -respondió Nolan- puedan enviarse por los mismos conductos a un mismo tiempo. Y para que, si algunos se pierden o se dañan, tu ordenador pueda reenviarlos -esto es, los dañados o perdidos- sin tener que reponer otra vez todos y con ello el mensaje completo.

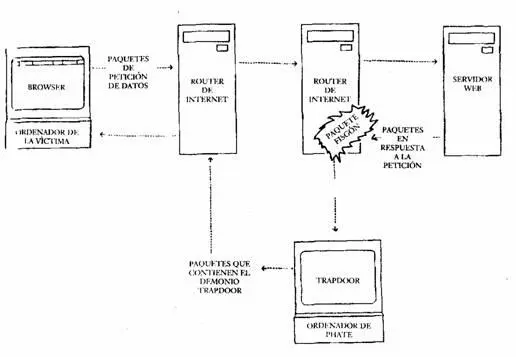

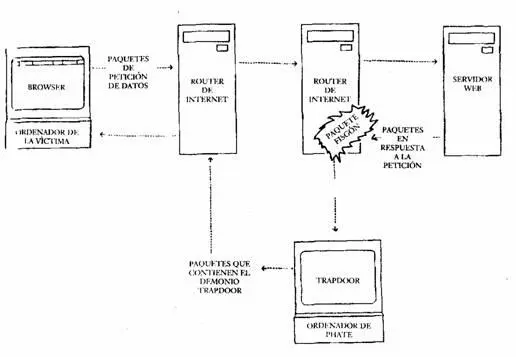

Gillette señaló su diagrama.

– Los paquetes se envían a Internet por medio de estos routers , que no son sino enormes ordenadores diseminados por todo el país que guían a los paquetes hasta su destino final. Los routers poseen grandes dispositivos de seguridad pero Phate se las ha arreglado para entrar en algunos de ellos y colar dentro un paquete fisgón.

– Que, supongo -dijo Bishop-, busca unos paquetes concretos.

– Exacto -continuó Gillette-. Los identifica por el nombre de pantalla o por la dirección de la que proceden o hacia la que se dirigen. Y cuando el fisgón encuentra los paquetes que ha estado esperando los encamina hacia el ordenador de Phate. Y, una vez allí, Phate añade algo a esos paquetes -Gillette se dirigió ahora a Miller-: ¿Has oído hablar de la esteneanografía?

El policía negó con la cabeza. Tampoco Tony Mott ni Linda Sánchez conocían el término pero Patricia Nolan dijo:

– Son datos secretos y ocultos en, por poner un ejemplo, ficheros de sonido o de imagen, que uno envía por la red. Material de espías.

– Sí -confirmó Gillette-. Son datos encriptados, que viajan en el mismo entramado del fichero, y en el caso de que alguien intercepta tu correo y lo lea o mire la foto que envías, todo lo que verá será un inocente fichero y no los datos ocultos que contiene. Bueno, y eso es lo que hace el Trapdoor de Phate. Sólo que no esconde mensajes camuflados sino una aplicación.

– ¿Un programa en funcionamiento? -preguntó Nolan.

– Eso mismo. Y luego él se lo reenvía a su víctima.

Nolan movió la cabeza. Su rostro pálido y rechoncho demostraba tanto pasmo como admiración. Abstraída, tiró de un mechón de su pelo rizado para evitar que le cayera sobre la cara. Embelesada, bajó el tono de voz para decir:

– Nadie había hecho nada igual.

– ¿En qué consiste ese software que envía? -preguntó Bishop.

– Es un demon , un demonio -dijo Gillette, dibujando un segundo diagrama para explicar el funcionamiento de Traodoor.

– ¿Un demonio? -replicó Shelton.

– Hay toda una categoría de software llamada «bots» -explicó Gillette-. Una abreviatura de «robots». Y eso es lo que son: robots de software. Cuando se los activa, trabajan por su cuenta, sin necesidad de ninguna entrada de datos por parte de los humanos. Pueden viajar de una máquina a otra, pueden reproducirse, pueden esconderse, pueden comunicarse con otros ordenadores o con gente y pueden suicidarse. Los demonios son un tipo de «bots» -prosiguió Gillette-. Se asientan dentro de tu ordenador y hacen cosas como activar el reloj, recuperar archivos automáticamente o desfragmentar tu disco duro. Trabajo benéfico. Pero demonio Trapdoor ejecuta algo mucho más peligroso. Una vez que está dentro de tu ordenador modifica el sistema operativo y enlaza tu ordenador con el de Phate en cuanto te conectas a la red.

– Y toma tu directorio raíz -dijo Bishop.

– Exacto.

– Oh, esto sí que es malo -musitó Linda Sánchez-. Caray…

Nolan seguía enrollando en su dedo mechones de cabello rebelde. Sus ojos, pertrechados tras unas endebles gafas de diseño, denotaban una sensación de peligro, como si acabara de haber presenciado un accidente espantoso.

– Eso significa que si uno se conecta a la red, lee algo en un foro de discusión u hojea un correo electrónico, paga una factura, escucha música, descarga fotos o comprueba sus valores de Bolsa (o sea, hace cualquier cosa) Phate puede meterse en su ordenador.

– Sí. Cualquier cosa que obtengas vía Internet puede contener el demonio Trapdoor.

– Pero qué pasa con los cortafuegos -preguntó Miller-. ¿Por qué no lo frenan?

Los cortafuegos ( firewalls , en inglés) son centinelas informáticos que sólo admiten la entrada en tu ordenador de aquellos ficheros o datos que previamente tú has solicitado. Gillette lo explicó:

– Es que eso es lo más genial de todo: que los demonios están escondidos en aquellos datos que tú has pedido, y que por tanto has exigido a los cortafuegos que no los detengan.

– ¡Genial! -musitó un sarcástico Bob Shelton.

Tony Mott, absorto, tamborileaba con los dedos contra el casco de su bici.

– Está infringiendo la regla número uno.

– ¿Cuál es? -preguntó Bishop.

– No te metas con los civiles -recitó Gillette.

– Los hackers creen que tanto el gobierno como las grandes empresas y los otros hackers son juego limpio -prosiguió Mott, asintiendo-. Pero uno nunca debería poner a civiles en su punto de mira.

– ¿Hay algún modo de saber si se ha metido en tu ordenador? -preguntó Sánchez.

– Sólo minucias: el teclado anda un poco lento, los gráficos parpadean más de lo normal, un juego no responde tan rápido como antes o tu disco duro se demora un segundo o dos cuando no debería hacerlo. Nada tan obvio como para que la mayoría de la gente caiga en la cuenta de ello.

– ¿Y cómo es que no encontraste esto de demonio en el ordenador de Lara Gibson? -le preguntó Bob Shelton.

– Lo encontré, de hecho, sólo que fue en forma de cadáver: era esa morralla. Phate insertó algún dispositivo autodestructivo en todo ello. Creo que el demonio advierte algo si uno trata de realizar algún tipo de análisis forense y se reescribe en forma de basura.

– ¿Y cómo has llegado a descubrirlo? -le preguntó Bishop.

Gillette se encogió de hombros.

– He ido atando cabos a partir de esto -le pasó un montón de copias impresas que contenían información hallada en la red a Bishop.

Bishop ojeó los papeles.

Para: Grupo

De: Triple-X

He oído que Titan233 ha pedido una copia del Trapdoor. No la hagas, tío. Olvida todo lo que te hayan comentado sobre el tema. Sé cosas sobre Phate y Shawn. Son PELIGROSOS. No bromeo.

– ¿Quién es? -preguntó Shelton-. ¿Triple-X? Me encantaría tener una pequeña charla con él.

– No sé cuál es su verdadero nombre ni dónde vive -dijo Gillette-. Quizá formó parte de alguna banda de cibernautas en compañía de Shawn y Phate.

Bishop echó una ojeada al resto de páginas impresas, y todas ofrecían algunos detalles o rumores acerca de Trapdoor. En varias, además, se citaba a Triple-X.

Nolan golpeó una de las hojas:

– ¿Crees que podríamos rastrear a Triple-X usando la información del encabezamiento de este mensaje?

– Los encabezamientos de los correos electrónicos y de los foros de discusión -les explicó Gillette a Bishop y a Shelton- encierran información técnica sobre el camino seguido por el mensaje desde el ordenador de quien lo envía hasta el receptor. En teoría, uno puede echar una ojeada al encabezamiento y localizar el ordenador del emisor. Pero ya lo he intentado -miró la página e hizo un gesto-. Son todos falsos. Los hackers más serios falsifican los encabezamientos para que nadie pueda encontrarlos.

– ¿Así que es un callejón sin salida? -musitó Shelton.

– Lo he leído todo, pero muy deprisa. Quizá deberíamos volver a mirarlo con detenimiento -dijo Gillette, con las páginas impresas en la mano-. Voy a escribir mi propio bot. Buscará cualquier mención a las palabras Phate, Shawn, Trapdoor o Triple-X.

– Una expedición de pesca -dijo Bishop-. Y con Ph: Phishing .

Читать дальше