Das nennt man ein redundantes System. Redundante Systeme sind, unter anderem, in der Luftfahrt Standard, denn wenn eine Signalleitung Richtung Triebwerk ausfällt, darf der Flieger nicht abstürzen, sondern sollte in jedem Fall die Steuerungsimpulse zu steigen oder zu sinken über eine parallele Leitung empfangen können.

Datenverluste können katastrophale Folgen haben

Wenn Entscheidungen vorübergehend nicht getroffen werden können, ist das in vielen Fällen unerfreulich, wenn aber die Festplatte des zentralen Servers beschädigt ist und damit die Daten verloren sind, ist das in den meisten Fällen eine Katastrophe. Deshalb sind Back-ups auch unerlässlich. Back-ups sind aber allenfalls eine Teillösung, denn sie müssen erst einmal zurück-gespielt werden und der Server muss wiederhergestellt werden. Besser als nichts, aber keine befriedigende Lösung.

Deshalb kamen Ingenieure auch schnell auf das Konzept der sogenannten Spiegelplatten. Dabei werden die Daten nicht nur auf einer, sondern gleichzeitig auf weiteren Festplatten gespeichert. Die Mischung aus diesen Festplatten sorgt für einen reibungslosen Datenzugriff.

Jedoch ist auch damit der Bestand der zentralen Einheit nicht wirklich garantiert, denn der komplette Standort könnte ausfallen. Ursachen könnten etwa ein Erdbeben oder eine Flut sein oder noch trivialer: ein Stromausfall, der länger anhält als die Notfallbatterien durchhalten.

Einbruch mit Sachbeschädigung und Diebstahl des Computers sind weitere Gefahrenquellen. Aus diesem Grund ist man dazu über-gegangen, Daten auf verteilten Systemen zu speichern, also die Spiegel quasi auch lokal zu trennen. Das können auch ganze Rechenzentren sein, die als Spiegel agieren und zum Teil Tausende Kilometer voneinander entfernt sind und heutzutage sogar in verschiedenen Ländern stehen können, um zusätzlich „politische Erdbeben“ unbeschadet zu überstehen.

Fällt ein Rechenzentrum aus, übernimmt das andere. Das geschieht meistens reibungslos, in manchen Fällen dauert die Synch-ronisierung zwar eine kurze Zeit, aber das Internet fällt eigentlich nie aus, wie wir aus Erfahrung wissen. Diese verteilten Daten-systeme sind also durchaus als sicher einzustufen.

Aber! Es sind eben keine dezentralen Systeme, sondern nur verteilte Systeme und hier liegt der kleine, aber entscheidende Unterschied.

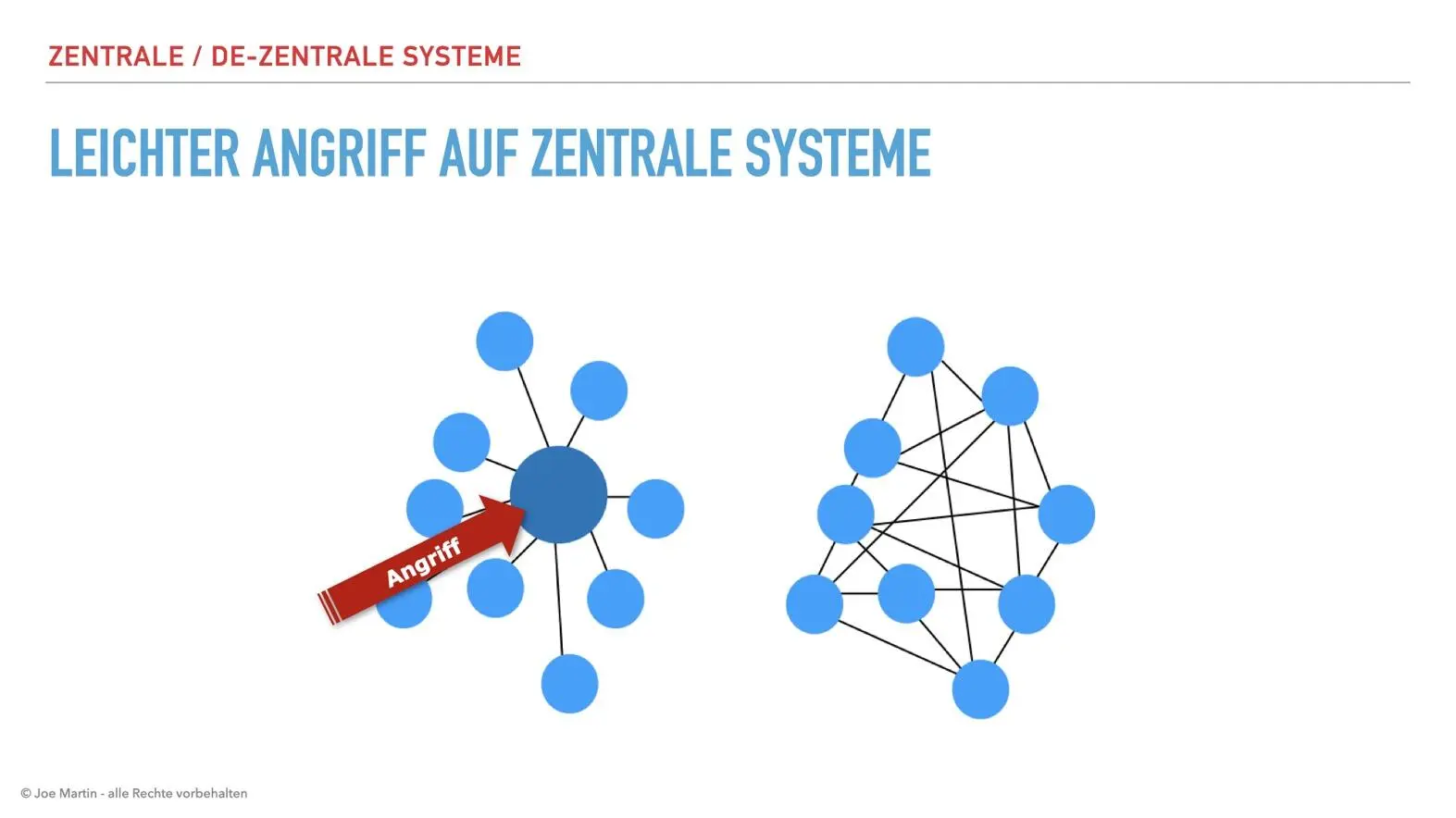

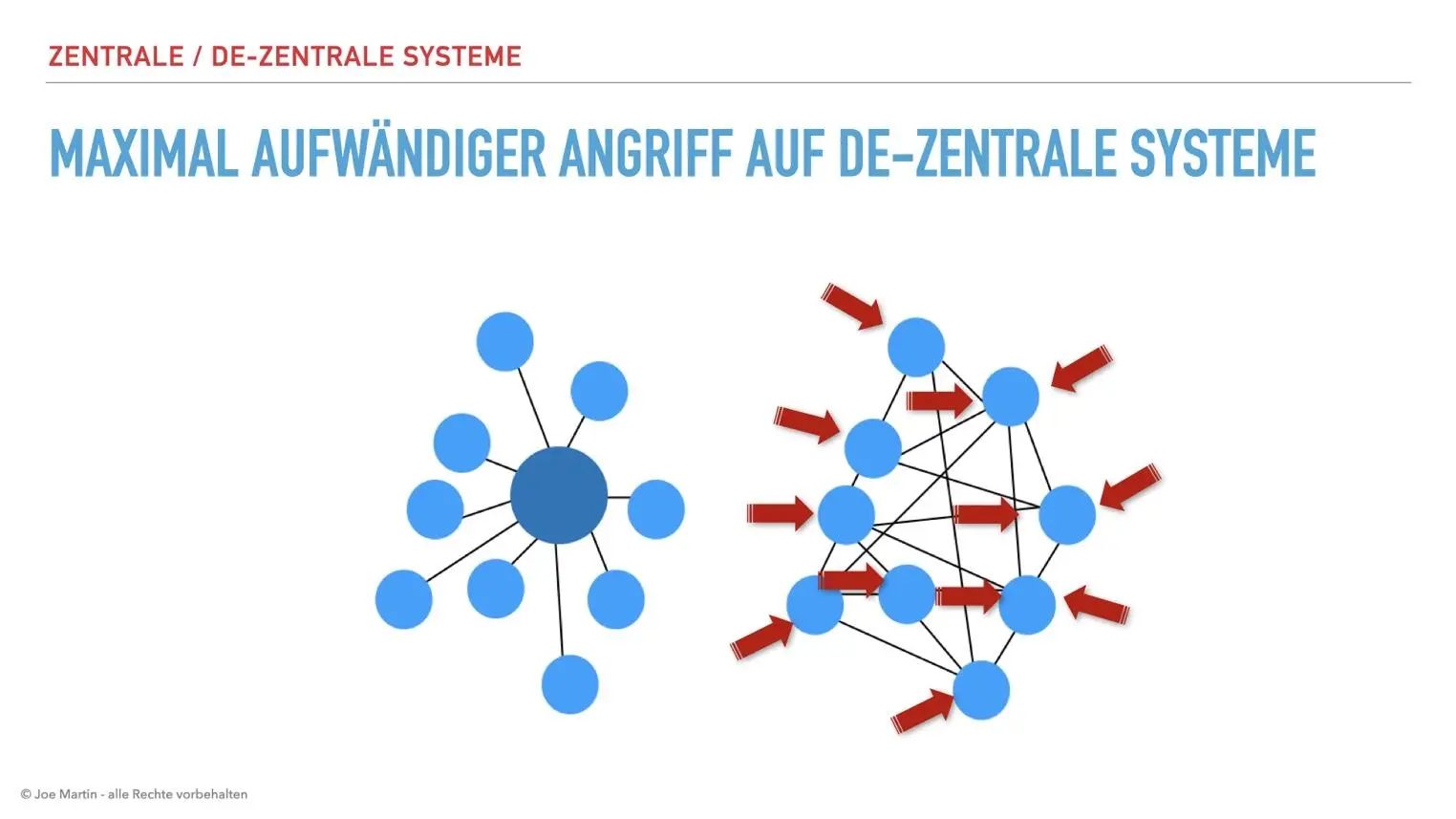

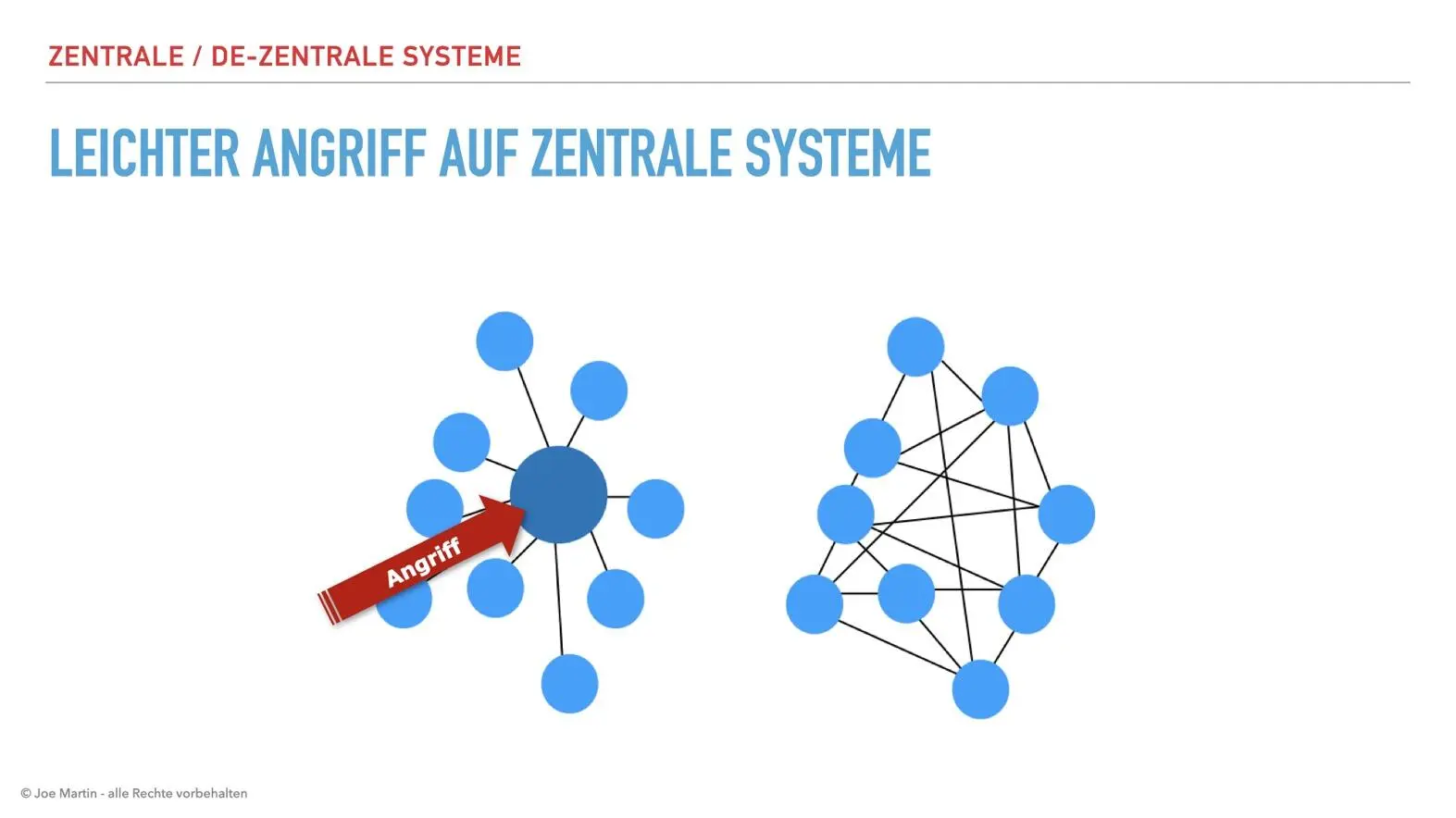

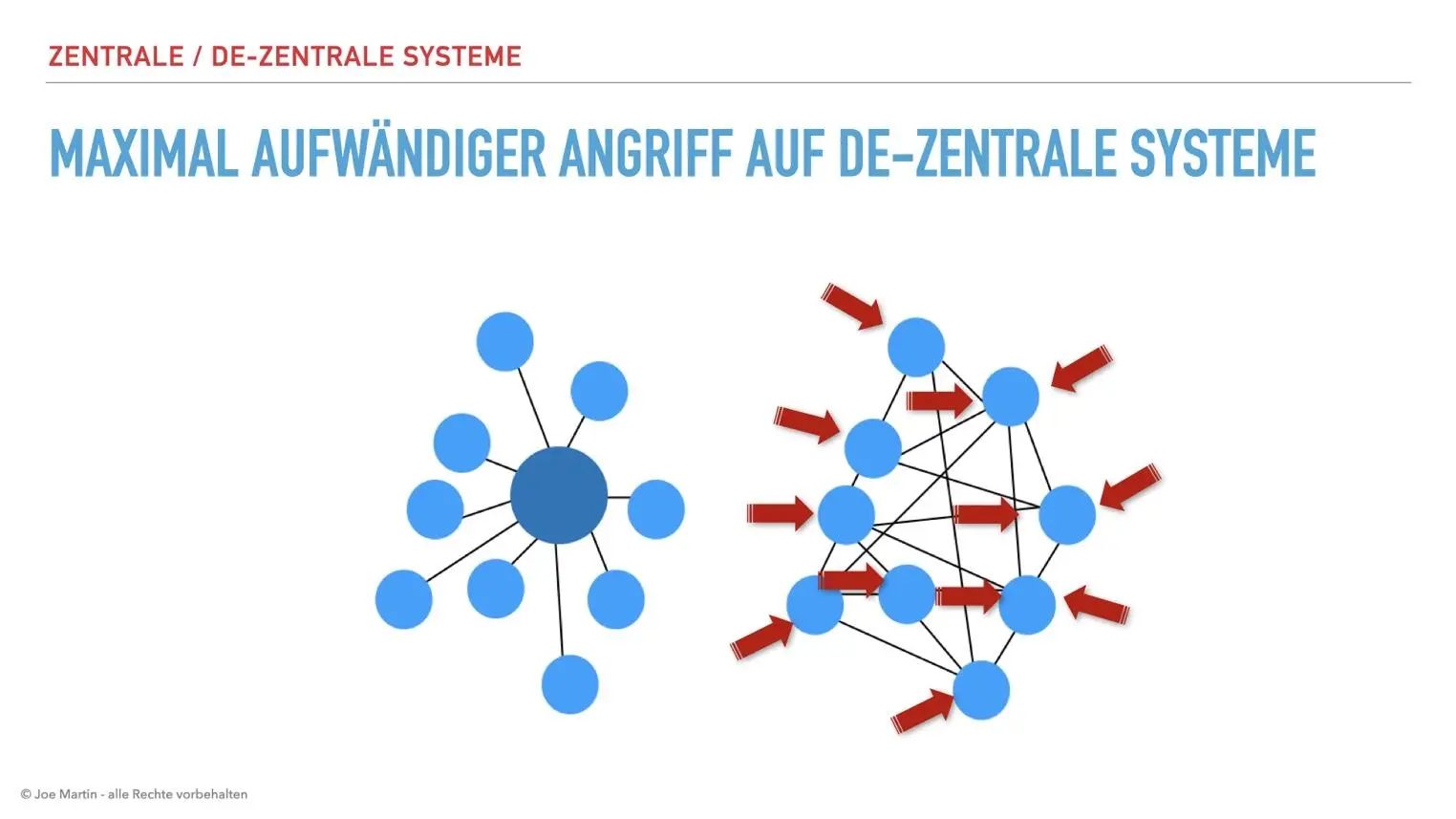

Verteilte, sichere Systeme sind zwar ausfallsicher, aber nicht gegen Manipulation geschützt. Dezentrale Systeme sind ausfallsicher und gegen Manipulation immun. Das wird oft verwechselt.

Manipulation durch den Betreiber

Zentrale oder auch verteilte Systeme werden von jemandem betrieben. Irgendjemand, in der Regel ein Unternehmen, program-miert diese Systeme und kontrolliert damit gleichsam die Art und Weise, wie Daten in diesen Systemen gespeichert werden und noch wichtiger: welche Daten gespeichert werden. Wenn ein bösartiger Akteur Daten bei der Speicherung verändert, dann sind diese Daten zwar sicher aufgehoben, aber eben nicht mehr integer. Die Wahrheit kann niemals in einem zentralen oder verteilten System garantiert werden. Es wird immer nötig sein, den Wahrheitsgehalt der Daten auf vielfältigste Art zu überprüfen.

Hierin liegt auch das größte Arbeitsaufkommen in unserer moder-nen Welt. Millionen Menschen sind mit nichts anderem beschäf-tigt, als Daten auf deren Wahrheitsgehalt zu überprüfen. Wem das zu abstrakt erscheint, der kann ja beispielsweise einmal versuchen, ein Sparbuch aufzulösen, welches verwittert und nur schwer lesbar ist, oder versuchen, ein Kraftfahrzeug ohne Unterlagen zuzulassen.

Historisch gesehen war es schon immer ein Problem, dass wir uns auf Aussagen oder Aufzeichnungen anderer verlassen mussten. Wie viele Kriege, Kleinkriege oder lokale Streitigkeiten sind wohl entstanden, weil die Nachricht, auf deren Basis die Streitereien entstanden sind, falsch war?

Falsche Informationen wurden genutzt, um Kriege anzuzetteln, Kriege zu gewinnen und immer wieder, um sich gegenüber anderen einen Vorteil zu verschaffen. Das war damals so und ist heute noch ganz genauso. Gefälschte Gutachten, gefälschte Doktortitel, gefäl-schte Erlasse. Alles schon mal da gewesen.

Die Frage, die sich immer wieder gestellt hat, ist die nach der Überprüfbarkeit der Information. Wenn ein Siegel gebrochen war, dann konnte man der Information nicht trauen. Wenn das Siegel in Ordnung war, dann schon. Oder doch nicht? Wurde das Siegel vielleicht gefälscht?

Über Hunderte von Jahren wurden Methoden ersonnen, um Fälschungen zu entlarven. In den neuesten Euro-Banknoten sind deshalb rund 50 Sicherheitsmerkmale enthalten, um sicherstellen zu können, dass es sich um echte Banknoten handelt. Sicherheits-merkmale, wie zum Beispiel ein Siegel und neuerdings Holo-gramme, sind aber immer nur so weit nützlich, bis sie entweder gefälscht werden können oder viel häufiger — weshalb man am Ende auch wieder auf sie verzichtet hat — weil sie zu teuer werden.

Computer konnten das Problem bisher nicht lösen

Auch durch das Aufkommen der EDV wurde dieses Problem nicht behoben. Es wurde nur auf ein anderes Medium übertragen. Malware, Viren und Hacker-Angriffe bedrohen unsere Infor-mationen Tag für Tag aufs Neue. Computerisierte Siegel können sehr leicht gebrochen werden, indem Insider zum Beispiel einfach in einer Bankensoftware den Betrag nach der dritten Stelle nach dem Komma an sich selbst überweisen — Rundungsfehler. Die fallen gar nicht auf und damit können Betrüger viele Millionen abschöpfen.

Es müssen aber gar keine Betrüger im herkömmlichen Sinne sein. Es kann auch das Management selbst oder der Staat sein. Beispiele gibt es wahrlich mehr als genug. Informationen können, um Vorteile zu erlangen, systematisch verändert werden. Wahlbetrug ist nur die prominente Spitze des Eisberges.

Dazu kommen noch die Daten, die durch simple Fehler verändert wurden. Zahlendreher sind wohl der Klassiker. Unleserliche Zahlen aus einem Fax, die in eine Tabelle getippt wurden, fehlende Belege, bei denen Beträge ausgebucht werden, damit es am Ende wieder stimmt.

Viele Millionen Sachbearbeiter sind tagein, tagaus mit nichts anderem befasst, als Daten von einem Medium auf ein anderes zu übertragen: von Papier in die EDV eintippen oder von einer Software in ein anderes Programm zu übertragen. Schreibfehler, Tippfehler und falsch verstandene Daten finden sich zu Millionen in unseren Datenbanken.

Der Klassiker: „Sehr geehrte Frau Klaus Müller“.

Wir können Daten einfach nicht trauen! Wir mussten uns bisher damit dennoch irgendwie arrangieren. Das gelingt in der westlichen Welt leidlich gut. Anders sieht es in weniger demokratischen Systemen aus, wie man zum Beispiel an den offensichtlichen Wahlmanipulationen in Venezuela oder in manchen afrikanischen Staaten und davor im geteilten Deutschland gesehen hat. Millionen Stimmen wurden manipuliert. Das ist ein Problem eines jeden zentralen Systems, innerhalb dessen ein Einzelner oder eine Gruppe von Menschen andere durch manipulierte Informationen, Fake News und Zensur unterdrücken.

Ein weltweites Problem, welches gelöst werden muss, um die Wahrheit als Grundlage zu erhalten und eine friedliches Gesell-schaftsordnung zu errichten: einhundert Prozent manipulations-sichere und vertrauenswürdige Datenbestände.

Satoshi Nakamoto’s Konzept hat das auf der Ebene einer hundert-prozentig manipulationssicheren Währung mit einhundert Prozent vertrauenswürdigen Transaktionen gelöst. Hundertprozentig ver-trauenswürdige Transaktionen sogar dann, wenn sie von völlig Unbekannten stammen. Im Kern dieser Lösung — die als Bitcoin bekannt ist — befindet sich, neben effizienter Verschlüsselungs-technologie, eine Blockchain.

Читать дальше