— для каждой стратегии нападения на информацию, выявленной в результате анализа защищаемой системы, из каталога основных мер защиты выбираются такие меры, с помощью которых обеспечивается противодействие каждой вошедшей в набор Y стратегии нападения, т. е. такие меры защиты, для которых в матрице качества элементы q ij для данной стратегии нападения отличны от нуля. При этом качество каждой j-й меры защиты по отношению к i-й стратегии нападения определяется величиной q — вероятностью блокировки i-й стратегии нападения с помощью j-й меры защиты информации;

— для каждой выбранной меры защиты в соответствии с методикой оценки качества мер защиты от конкретных стратегий нападения производится уточнение величин q y;

— в соответствии с методикой оптимизации плана СЗИ составляется и решается система уравнений задачи оптимизации. В дальнейшем при разработке конкретных мер зашиты, вошедших в оптимальный план СЗИ, необходимо обеспечить выполнение требований к качеству мер защиты информации;

— определяются оценочные затраты, необходимые для реализации СЗИ, равные сумме затрат на реализацию мер защиты, вошедших в оптимальный план СЗИ.

Блок оценки качества мер защиты содержит методику оценки качества мер защиты. Возможны следующие методы оценки параметров q ij:

— расчетные;

— на основе статистических данных;

— метод экспертных оценок.

Все затраты на реализацию системы защиты информации по своей структуре состоят из суммы капитальных вложений и текущих расходов.

Капитальные вложения представляют затраты на разработку мер защиты СЗИ в целом, разработку и отладку аппаратуры, предназначенной для защиты информации, на конструктивную доработку комплекса технически средств в целях обеспечения их специальных свойств, на создание экранирующих сооружений, на создание систем заземления, на приобретение аппаратуры, монтаж и отладку охранной и противопожарной сигнализации.

Текущие расходы представляют затраты на заработную плату персонала, обслуживающего СЗИ, накладные расходы, затраты на энергоснабжение и т. д.

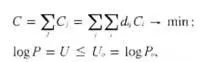

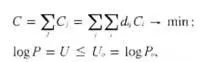

Критерием оптимизации плана СЗИ может быть минимизация затрат на реализацию СЗИ в АСОД при условии обеспечения заданных уровней защищенности информации от несанкционированных действий со стороны всех вероятных стратегий нападения, т. е.

где C i— затраты на реализацию i-й стратегии,

d ij= 1, если i-я мера зашиты входит в j-й набор мер;

d ij= 0, если i-я мера защиты не входит в j-й набор мер.

U= log P — уровень защищенности информации в АСОД;

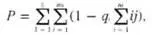

где q j— вероятность применения стратегии; S — число возможных подсистем стратегий нападения; m k— число возможных стратегий нападения в составе k-й подсистемы нападения; n k— число мер защиты, направленных на противодействие k-й подсистеме стратегий нападения.

В качестве системы защиты принимается такой набор мер защиты R iдля которого С i= min{C j}.

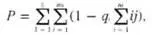

Визуализация оптимизированной матрицы может быть представлена в виде:

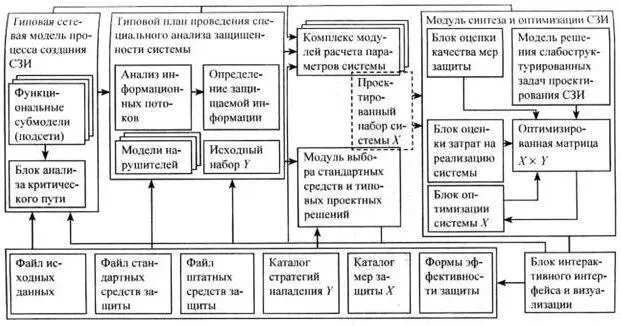

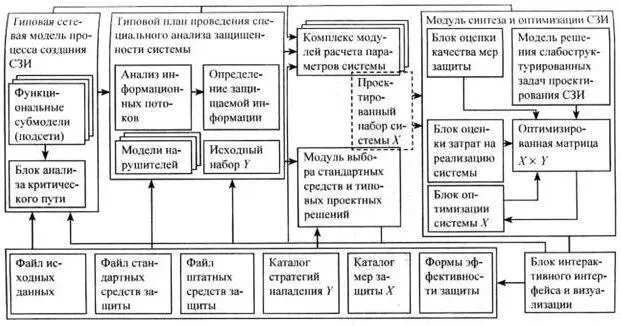

В качестве информационной базы структурно-функциональной схемы САПРа защиты информации используется проблемно-ориентированный банк данных, в который входят:

— файл исходных данных;

— файл стандартных средств защиты;

— файл штатных средств защиты;

— каталог стратегий нападения Y;

— каталог мер защиты X;

— нормы эффективности защиты.

Рис. 29. Модель системы автоматизированного проектирования защиты информации

Каталог потенциальных стратегий нападения, направленных на несанкционированные действия, является результатом специального инженерного анализа.

Каталог мер защиты — перечень мер, обеспечивающих защиту от стратегий нападения.

Каталог норм эффективности защиты. Нормой эффективности защиты информации в АСОД от утечки информации при воздействии конкретной стратегии нападения называется допустимая вероятность Р несанкционированного доступа к информации при реализации данной стратегии нападения в условиях противодействия со стороны защиты. Однако для целого ряда прикладных задач по защите информации нормы отсутствуют. В таких случаях в качестве ориентиров используются требования заказчика, согласованные с разработчиком системы.

Читать дальше