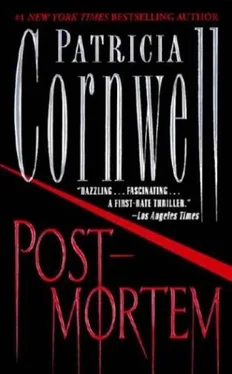

Patricia Cornwell - Post Mortem

Здесь есть возможность читать онлайн «Patricia Cornwell - Post Mortem» весь текст электронной книги совершенно бесплатно (целиком полную версию без сокращений). В некоторых случаях можно слушать аудио, скачать через торрент в формате fb2 и присутствует краткое содержание. Жанр: Триллер, на польском языке. Описание произведения, (предисловие) а так же отзывы посетителей доступны на портале библиотеки ЛибКат.

- Название:Post Mortem

- Автор:

- Жанр:

- Год:неизвестен

- ISBN:нет данных

- Рейтинг книги:4 / 5. Голосов: 1

-

Избранное:Добавить в избранное

- Отзывы:

-

Ваша оценка:

- 80

- 1

- 2

- 3

- 4

- 5

Post Mortem: краткое содержание, описание и аннотация

Предлагаем к чтению аннотацию, описание, краткое содержание или предисловие (зависит от того, что написал сам автор книги «Post Mortem»). Если вы не нашли необходимую информацию о книге — напишите в комментариях, мы постараемся отыскать её.

Na pozór ofiary nie mają ze sobą nic wspólnego. Doktor Kay Scarpeta, naczelny koroner stanu Wirginia, oraz Pete Marino, sierżant z wydziału zabójstw policji Richmond, muszą pokonać wzajemne animozje, by ująć zbrodniarza. Nie będzie to łatwe, tym bardziej że ktoś sabotuje dochodzenie od wewnątrz.

Post Mortem — читать онлайн бесплатно полную книгу (весь текст) целиком

Ниже представлен текст книги, разбитый по страницам. Система сохранения места последней прочитанной страницы, позволяет с удобством читать онлайн бесплатно книгу «Post Mortem», без необходимости каждый раз заново искать на чём Вы остановились. Поставьте закладку, и сможете в любой момент перейти на страницу, на которой закончили чтение.

Интервал:

Закладка:

– Może właśnie tak się stało – zaczęłam myśleć na głos. – Mając dostęp do ABD, ktoś mógł nie tylko przejrzeć, ale i faktycznie zmienić dane w zbiorze.

– Jasne, że tak! ABD zrobi wszystko, co mu Bóg każe. On jest Jezusem.

Te teologiczne aluzje były tak oburzające i niespodziewane, że roześmiałam się wbrew sobie.

– Właśnie w ten sposób udało mi się dostać do SQL-a – przyznała Lucy poufnym tonem. – Nie podałaś mi hasła dostępu, a bardzo zależało mi na wejściu do SQL-a, żebym mogła poćwiczyć różne zadania wyjaśnione w książce. Tak więc podałam twojemu ABD hasło, które sama wymyśliłam, i już mogłam dalej robić, co mi się spodobało.

– Zaczekaj chwilę – przerwałam jej. – Poczekaj! Co to znaczy, że przydzieliłaś administratorowi bazy danych hasło przez siebie wymyślone? Skąd wiedziałaś, jaka jest moja nazwa użytkownika? Przecież tego też ci nie powiedziałam.

– Ale to jest zapisane w plikach systemowych – wyjaśniła. – Znalazłam je w dyrektywie Home, gdzie masz zapisane nazwy wszystkich tabel, jakie kiedykolwiek stworzyłaś. Masz na przykład plik nazwany „Hasła. SQL”, w którym siedzą wszystkie hasła dostępu do twoich tabel.

Ale to nie ja go stworzyłam; nie miałabym pojęcia, jak się do tego zabrać. Stworzyła go Margaret i właśnie zaczęłam się zastanawiać, czy podobnego pliku nie ma w komputerze w moim biurze w śródmieściu.

Wzięłam Lucy za rękę i wstałam z kanapy; przeszłyśmy do gabinetu. Posadziłam ją przed komputerem, a sobie przyciągnęłam obok fotel.

Weszłyśmy do programu komunikacyjnego i połączyłyśmy się z numerem Margaret. Obserwowałyśmy małe cyferki migające na dole ekranu; połączenie było nieomal natychmiastowe. Lucy wstukała kilka poleceń i po ostatnim ekran zrobił się cały czarny, tylko na samej górze błyskało się małe C:/. Nagle komputer wydał mi się magicznym lustrem, po którego drugiej stronie znajdowały się wszystkie sekrety biura, oddalonego od nas o dziesięć mil.

Trochę niepokoiła mnie świadomość, że w chwili gdy połączyłyśmy się z komputerem Margaret, specjalista Wesleya z pewnością zaczął namierzać połączenie. Będę musiała powiedzieć Wesleyowi, o co chodzi, gdyż w przeciwnym razie gotów sobie jeszcze pomyśleć, że to ja sama włamywałam się do bazy danych.

– Znajdź plik, który może dotyczyć haseł – poprosiłam Lucy.

W niedługim czasie na ekranie wyświetlił się komunikat, że „Nie znaleziono żadnych plików”. Spróbowałyśmy jeszcze raz; szukałyśmy pliku o nazwie „synonimy”, ale nie miałyśmy wiele szczęścia. Potem Lucy wpadła na pomysł, by poszukać wszystkich plików o rozszerzeniu „SQL”, bo zazwyczaj wszystkie pliki zawierające komendy, hasła i nazwy użytkowników SQL-owych mają takie właśnie rozszerzenia. Natychmiast na ekranie pojawił się długi ciąg nazw. Jedna z nich przyciągnęła moją uwagę. Brzmiała „Publiczne. SQL”.

Lucy otworzyła go i zaczęłyśmy przeglądać jego zawartość. Moje podniecenie dorównywało zdumieniu; w pliku znajdowały się komendy wpisane przez Margaret wieki temu, gdy tworzyła publiczne synonimy dla nazw oraz haseł dostępu do wszystkich tabel, jakie powstały w moim biurze. Nie byłam programistką i zupełnie nie znałam się na programowaniu; słyszałam o publicznych synonimach, lecz nie miałam pojęcia, co to takiego.

Lucy kartkowała podręcznik; znalazła rozdział o publicznych synonimach i szybko go przeczytała.

– To proste – odezwała się w końcu. – Kiedy tworzysz jakiś plik, musisz stworzyć go pod nazwą użytkownika i odpowiednim hasłem. – Spojrzała na mnie; w jej oczach, skrytych za grubymi szkłami okularów, kryło się podniecenie.

– Okay – powiedziałam. – To ma sens.

– Więc jeżeli twoją nazwą użytkownika jest „ciocia”, a przydzielonym ci hasłem „Kay”, to gdy tworzysz plik, dajmy na to, pod nazwą „gry”, komputer tak naprawdę nadaje temu plikowi nazwę „Ciocia. Gry”. Łączy nazwę pliku z nazwą użytkownika; jeśli nie chcesz przed wejściem do niego za każdym razem wpisywać „Ciocia. Gry”, musisz stworzyć publiczny synonim. Wpisujesz komendę utwórz publiczny synonim dla ciocia. gry. gry. To ponownie nadaje nazwę plikowi; tym razem po prostu „Gry”.

Przyglądałam się długiej liście komend wyświetlonej na ekranie; liście ujawniającej wszystkie pliki w bazie danych mojego biura, liście ujawniającej także ABD wszystkie nazwy, pod którymi owe pliki zostały stworzone.

Zastanawiałam się głośno:

– Ale nawet jeżeli ktoś zobaczył te dane, Lucy, nie znałby przecież hasła dostępu. Tu jest zapisana tylko i wyłącznie nazwa użytkownika przydzielona ABD, a przecież nie można otworzyć pliku, na przykład zawierającego dane ze sprawy, bez podania hasła.

– Założysz się? – Palce Lucy zawisły nad klawiaturą. – Jeżeli znasz nazwę użytkownika ABD, możesz zmienić hasło, na jakie tylko chcesz, i wejść do każdego pliku. Komputera nic to nie obchodzi. Pozwala ci zmienić hasło, kiedy zechcesz… Nie zmienia przez to plików ani danych. Ludzie czasem zmieniają hasła dostępu ze względów bezpieczeństwa.

– Można więc wziąć nazwę użytkownika, przypisać jej nowe hasło i wejść za jego pomocą do bazy danych? – Skinęła głową. – Pokaż.

Lucy spojrzała na mnie niepewnie.

– Ale przecież zabroniłaś mi wchodzić kiedykolwiek do twoich biurowych plików.

– Tym jednym, jedynym razem robię wyjątek.

– Jeszcze jedno… jeżeli nadam twojemu administratorowi nowe hasło, stare przestanie działać.

Przypomniałam sobie, co Margaret powiedziała, kiedy po raz pierwszy odkryła włamanie do pliku z aktami spraw; wspomniała, że hasło ABD nie działa, i że musi stworzyć nowe.

– Stare hasło przestanie działać, bo zostanie zastąpione nowym, które ja stworzę. To oznacza, że nie będziesz się mogła za jego pomocą zalogować. – Popatrzyła na mnie. – Ale zamierzałam to naprawić.

– Naprawić? – Ledwie słyszałam jej słowa. – Mówię o twoim komputerze. Twoje stare hasło nie działa, bo zmieniłam je, by dostać się do SQL-a, ale naprawię to, obiecuję.

– Później – odparłam pospiesznie. – Naprawisz to później. Chcę, żebyś mi pokazała, jak ktoś mógł się włamać do mojej bazy danych, krok po kroku.

Usiłowałam dopatrzyć się w tym wszystkim sensu. Najprawdopodobniej osoba, która dostała się do bazy danych w moim biurze, wiedziała dostatecznie dużo o komputerach, by wiedzieć, że może stworzyć nowe hasło i przydzielić je nazwie użytkownika, którą znajdzie w pliku „Publiczne. SQL”… Jednak osoba ta nie miała pojęcia, że tworząc nowe hasło, dezaktywuje stare, tym samym uniemożliwiając nam ponowne wejście do pliku, który naruszyła. Oczywiście, mogła to zauważyć; mogła się zastanawiać nad skutkami swego postępku, ale najwyraźniej nie przyszło jej do głowy, że echo na komputerze będzie włączone i na ekranie zostaną wszystkie wpisane przez nią komendy. Czyli włamanie było tylko jednorazową zabawą!

Gdyby ktoś włamał się do systemu już wcześniej, nawet gdy echo było wyłączone, wiedziałybyśmy o tym, gdyż Margaret odkryłaby, iż jej hasło nie działa. Dlaczego?

Dlaczego ktoś usiłował dostać się do pliku z danymi o sprawie Lori Petersen?

Palce Lucy biegały po klawiaturze.

– Widzisz, udaję, że jestem włamywaczem, usiłującym się dostać do twojej bazy danych – odezwała się w pewnym momencie. – Robię to w ten sposób.

Dostała się do SQL-a, łącząc się najpierw z System/Manager, potem wpisała POŁĄCZ/ŹRÓDŁO/ABD w miejscu hasła, a następnie słowo BIGOS – nowe, wymyślone przez siebie hasło. Połączenie zostało zagwarantowane, a po chwili mogła już wejść do każdego pliku i robić w nim wszystko, co jej się żywnie podobało.

Читать дальшеИнтервал:

Закладка:

Похожие книги на «Post Mortem»

Представляем Вашему вниманию похожие книги на «Post Mortem» списком для выбора. Мы отобрали схожую по названию и смыслу литературу в надежде предоставить читателям больше вариантов отыскать новые, интересные, ещё непрочитанные произведения.

Обсуждение, отзывы о книге «Post Mortem» и просто собственные мнения читателей. Оставьте ваши комментарии, напишите, что Вы думаете о произведении, его смысле или главных героях. Укажите что конкретно понравилось, а что нет, и почему Вы так считаете.

![Игорь Давыдов - Viva la Post Mortem, или Слава Послесмертью [СИ]](/books/434132/igor-davydov-viva-la-post-mortem-ili-slava-posle-thumb.webp)