2 Las recomendaciones del auditor siempre deben estar basadas en sus conocimientos y experiencias, manteniendo al auditado siempre informado de la evolución de las tecnologías de la información y de las actuaciones que se deben llevar a cabo.

3 En momentos de alto volumen de trabajo, el auditor deberá evitar que el exceso de trabajo dificulte su capacidad de concentración y precisión en sus tareas.

3. ¿Cuáles de los siguientes forman parte de los principios del código deontológico de la auditoría?

1 Principio de calidad.

2 Principio de eficacia.

3 Principio de perjuicio del auditado.

4 Principio de legalidad.

4. Rellene la siguiente tabla indicando la finalidad de las distintas clases de auditoría.

| Clase |

Finalidad |

| Financiera |

|

| De gestión |

|

| De cumplimiento |

|

| Informática |

|

5. Relacione los siguientes conceptos con los tipos de auditoría informática descritos a continuación.

1 Auditoría que se encarga de analizar resultados informáticos de todo tipo.

2 Auditoría encargada de analizar las actividades relacionadas con el entorno de sistemas informáticos.

3 Auditoría que analiza todos los procesos referentes a la seguridad informática, tanto física como lógica.

4 Auditoría encargada de analizar los distintos dispositivos de comunicación que forman parte de las redes de la organización.

1 Auditoría de comunicaciones y redes.

2 Auditoría de seguridad informática.

3 Auditoría de sistemas.

4 Auditoría de explotación.

6. Indique cuál de los siguientes conceptos no debe incluirse obligatoriamente en la planificación de la auditoría informática.

1 Áreas que serán auditadas.

2 Fecha límite para la finalización de la auditoría.

3 Empleados de la organización al completo.

4 Composición del equipo de auditoría.

7. Complete la siguiente oración.

Debido a la gran variedad de conocimientos específicos necesarios para abarcar todo tipo de empresas, el equipo auditor deberá contar con una serie de ______________ directos en la realización de la auditoría para complementar las posibles ______________ técnicas que puedan surgir.

8. Describa brevemente los distintos tipos de pruebas de auditoría informática.

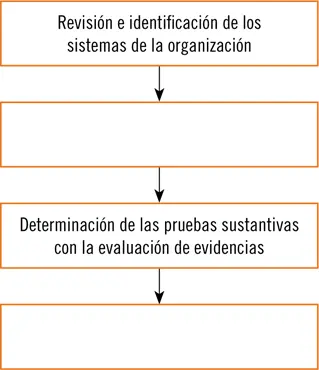

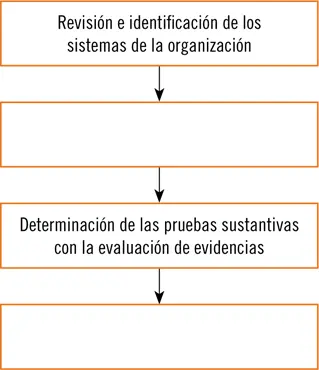

9. Rellene el siguiente gráfico referente a la interrelación entre las pruebas sustantivas y las pruebas de cumplimiento.

10. Indique cuál de los siguientes conceptos no es una ventaja de las herramientas CAAT.

1 Se reduce el nivel de riesgo de la auditoría, al ser aplicaciones especializadas que maximizan la probabilidad de error.

2 Al ser técnicas mecanizadas, añaden independencia a las actividades desarrolladas por el auditor.

3 Proporcionan mayor coherencia a los resultados de la auditoría.

4 Facilitan una mayor disponibilidad de la información.

11. Mencione los requisitos básicos que deben cumplir los hallazgos de auditoría.

12. Indique a qué tipo de hallazgo de auditoría corresponden las siguientes definiciones.

1 Son aspectos de requisitos que podrían mejorarse, pero que no requieren una actuación inmediata.

2 Hallazgos que se detectan cuando se encuentra algún incumplimiento de un requisito definido en la auditoría.

3 No son fallos detectados en sí, son recomendaciones del auditor para mejorar la eficiencia y eficacia del sistema de información auditado.

13. Complete la siguiente oración:

Un hallazgo se clasificará como no __________ cuando se trate de fallos __________ del sistema, se detecte la __________ de algún elemento importante para el sistema de información o bien cuando se detecte un conjunto __________ que, vistas de un modo aislado, no son importantes, pero que en su detección global pueden desembocar en fallos más relevantes.

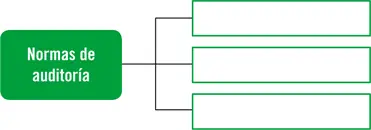

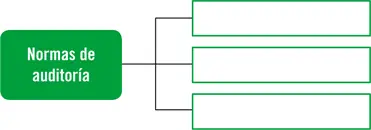

14. Rellene el siguiente gráfico indicando los distintos tipos de normas de auditoría y descríbalas brevemente.

15. ¿Cuál de las siguientes actividades no se corresponde con los conocimientos básicos del equipo de auditores informáticos?

1 Sistemas operativos.

2 Gestión de bases de datos.

3 Desarrollo de proyectos financieros.

4 Seguridad física y del entorno.

Конец ознакомительного фрагмента.

Текст предоставлен ООО «ЛитРес».

Прочитайте эту книгу целиком, купив полную легальную версию на ЛитРес.

Безопасно оплатить книгу можно банковской картой Visa, MasterCard, Maestro, со счета мобильного телефона, с платежного терминала, в салоне МТС или Связной, через PayPal, WebMoney, Яндекс.Деньги, QIWI Кошелек, бонусными картами или другим удобным Вам способом.