Aplicación práctica

En pleno proceso de auditoría del sistema, el software informático ha detectado un fallo general del sistema que señala una debilidad grave del mismo. Por otra parte, también se ha detectado una debilidad de menor gravedad cuya aparición es puramente ocasional (no hay periodicidad de la debilidad).

Clasifique ambos hallazgos e indique cuál de los dos debería ser resuelto prioritariamente.

SOLUCIÓN

El hallazgo detectado por un fallo general y grave del sistema debería ser clasificado como no conformidad al afectar al conjunto del sistema.

Sin embargo, el hallazgo de la debilidad ocasional y de poca gravedad tiene que clasificarse como observación al no haber periodicidad y no afectar al conjunto global del sistema en sí.

Debido a la elevada gravedad, debería resolverse prioritariamente la no conformidad, pudiendo posponerse el tratamiento de la observación hasta no ser resuelta la primera.

10. Relación de las normativas y metodologías relacionadas con la auditoría de sistemas de información comúnmente aceptadas

El desarrollo de una auditoría informática se basa en la aplicación de una serie de normas y metodologías comúnmente aceptadas que permiten al auditor realizar sus tareas dentro de unos criterios de calidad.

En cuanto a las metodologías de la auditoría de sistemas, cabe destacar dos fundamentales:

1 Metodología tradicional: en la que el auditor se encarga sobre todo de revisar los controles del sistema, ayudándose de una lista de control que incluirá varias preguntas pendientes de verificar. La evaluación del sistema consistirá en identificar y verificar una serie de controles establecidos o estandarizados previamente.

2 Metodología basada en la evaluación de riesgos: en este caso, el auditor no hace un chequeo simple, sino que hace evaluaciones de los riesgos potenciales existentes, bien por la ausencia de controles bien por la deficiencia del sistema. Aquí, el auditor deberá verificar y cuantificar los riesgos para conocer el grado de confiabilidad del sistema, atendiendo a la exactitud y a la integridad de su información.

10.1. Normativas relacionadas con la auditoría de sistemas comúnmente aceptadas

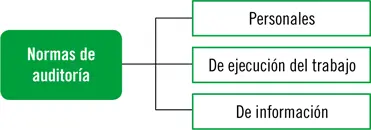

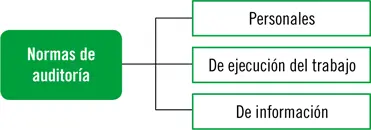

Las normas o normativas de auditoría son los requisitos mínimos de calidad que deben cumplir tanto el auditor en el trabajo que realiza como la información obtenida a raíz de dicho trabajo.

De este modo, la mayoría de organismos encargados de elaborar normativas sobre auditoría las clasifican en tres apartados:

1 Normas personales: estas normas hacen referencia a las características, conocimientos, experiencia y ética que los auditores deben poseer para poder desarrollar correctamente las tareas de auditoría. El auditor debe ser una persona independiente del área a auditar y debe estar debidamente formado para desarrollar sus tareas con rigor y seriedad. Nota: Dentro de las normas personales, se encuentran el código deontológico y el código ético de los auditores mencionados al inicio del capítulo.

2 Normas técnicas de ejecución el trabajo: todas aquellas normas referentes a la planificación, métodos y procedimientos necesarios para que la auditoría termine con éxito. También se incluye la designación de papeles y responsabilidades dentro del equipo auditor.

3 Normas de información o de elaboración de informes: normas que debe cumplir el auditor para que el análisis de resultado, y su reflejo en el informe de auditoría final, se elabore de un modo correcto. Los informes de auditoría deberán ajustarse a los Principios y Normas de Auditoría Informática Generalmente Aceptados (NAIGA), principios elaborados por la Electronic Data Processing Auditors Foundation (EDPAF).

Nota

El informe de auditoría es el instrumento que utilizan los auditores para comunicar a los responsables las debilidades detectadas, el alcance de estas, las conclusiones y las recomendaciones obtenidas por la realización de la auditoría.

Actividades

7. Busque información adicional sobre los Principios y Normas de Auditoría Informática Generalmente Aceptados y enumere los que considere más relevantes.

La auditoría informática consiste en el análisis exhaustivo de los sistemas de información de una organización con la finalidad de detectar, identificar y describir las distintas vulnerabilidades que puedan presentarse.

Para que la auditoría se lleve a cabo satisfactoriamente, es de vital importancia la figura del auditor, que debe actuar conforme a un código deontológico y un código ético para que las actividades se desarrollen con objetividad e independencia. No es necesario que el auditor sea una sola persona, todo lo contrario, se recomienda que exista un equipo auditor en el que cada uno de los miembros esté especializado en áreas distintas de la auditoría para que ejecuten sus tareas de un modo complementario y así aumentar la calidad del informe elaborado.

Una vez elegido el equipo auditor, se podrá empezar a planificar la auditoría teniendo en cuenta la necesidad de obtener pruebas sustantivas y pruebas de cumplimiento a través del análisis de los hallazgos (debilidades del sistema auditado detectadas) obtenidas gracias a los conocimientos y la experiencia del auditor y a las herramientas de auditoría utilizadas, que añadirán precisión y exactitud a los resultados obtenidos.

Los hallazgos, para ser considerados como tales, deberán cumplir con una serie de requisitos básicos y se categorizarán como observaciones, no conformidades u oportunidades de mejora según su gravedad y alcance, dando prioridad a aquellos hallazgos que afecten al sistema en general y cuyos daños puedan ser graves.

Todos estos procedimientos y tareas deberán cumplir una serie de criterios comunes y deberán realizarse mediante unas normativas y metodologías comúnmente aceptadas relacionadas con la auditoría de sistemas de información, que den fiabilidad y respaldo profesional a las técnicas y herramientas utilizadas y garanticen el éxito de la auditoría.

Ejercicios de repaso y autoevaluación

1. Indique cuál de las siguientes normas no está dentro de las Normas de Auditoría de Sistemas de Información definidas por la ISACA.

1 El auditor deberá cumplir con los preceptos del Código de Ética Profesional de la ISACA.

2 El auditor de los sistemas de información deberá ser dependiente del auditado, tanto en actitud como en apariencia.

3 El auditor debe tener los suficientes conocimientos técnicos y destrezas para desempeñar correctamente las funciones de auditoría encomendadas.

4 Las tareas de auditoría deben llevarse a cabo con sumo cuidado profesional y cumpliendo las normativas de auditoría aplicables.

2. Indique a qué principio del código deontológico de la auditoría corresponden los siguientes conceptos.

1 El auditor informático debe estar plenamente capacitado para el ejercicio de su profesión y, para ello, debe actualizar sus conocimientos de forma periódica mediante actividades de formación continua.

Читать дальше