IPS con acción de decepción

Los IPS con acción de decepción están basados en la decepción o en el engaño hacia el atacante, de modo que cuando se produce algún ataque el IPS remite al atacante información errónea del host.

Las principales soluciones de IPS con acción de decepción son las siguientes:

1 DTK o Toolkit Deception: conjunto de herramientas cuya función principal es emitir respuestas falsas al atacante para que este entienda que hay un número muy elevado de vulnerabilidades en el sistema al que está atacando.

2 Honeyd: herramienta que crea hosts virtuales sobre una red con el fin de crear una simulación de la misma y engañar a los atacantes.

3 Specter: es un honeypot o sistema de engaño que realiza la simulación de un equipo completo para atraer a los atacantes y alejarlos de los equipos reales. Además, en el momento en el que se produce algún ataque Specter investiga el rastro de los atacantes.

A modo de resumen se puede observar en la siguiente tabla los distintos tipos de IPS y las principales herramientas que actualmente se comercializan:

| Nombre |

Acción |

Funciones |

| Hogwash |

Filtrado de paquetes |

Filtra y descarta paquetes que pueden provocar ataques en el sistema. |

| Dragon IPS |

Filtrado de paquetes |

Palía los efectos de los ataques de denegación de servicio. |

| Snort_Inline |

Filtrado de paquetes |

Modifica los paquetes que circulan por la red. Basado en el IDS Snort. |

| Snortsam |

Bloqueo de IP |

Bloquea direcciones IP por un período determinado o indefinidamente. |

| Portsentry |

Bloqueo de IP |

Detecta intentos de escaneo al host y bloquea el acceso al escaneo. |

| DTK |

Decepción |

Emite una respuesta falsa al atacante haciéndole ver que el equipo tiene un número elevado de vulnerabilidades. |

| Honeyd |

Decepción |

Crea hosts virtuales sobre una red. |

| Specter |

Decepción |

Realiza una simulación de un equipo completo para atraer a los atacantes. |

Actividades

8. Busque más información sobre los distintos software de los tipos de IPS diferenciando entre IPS de filtrado de paquetes, IPS de bloqueo e IPS de decepción.

9. Señale qué desventajas puede suponer para una organización la implantación de un sistema IDS en lugar de un sistema IPS. Justifique su respuesta.

Aplicación práctica

Usted, como responsable de seguridad de su organización, se encuentra en pleno proceso de definición de su política de seguridad. Ha estado evaluando las necesidades de la empresa y los requerimientos establecidos por la dirección y, finalmente, se ha decidido por un sistema que sea capaz de monitorizar el tráfico de red a tiempo real y que aplique medidas preventivas de modo automático. No le sirve la simple detección de las incidencias de seguridad. ¿Qué tipo de sistema utilizaría: sistema de prevención de intrusiones o sistema de detección de intrusiones? ¿Por qué?

SOLUCIÓN

La herramienta que es capaz de monitorizar el tráfico de la red a tiempo real es el sistema de prevención de intrusos. Mientras que los IDS o sistemas de detección de intrusos se limitan a la simple detección de ataques (exitosos y no exitosos, según el tipo de IDS implantado), los IPS o sistemas de prevención de intrusos pueden aplicar medidas preventivas que eviten la entrada de ataques a tiempo real gracias a la monitorización de la red.

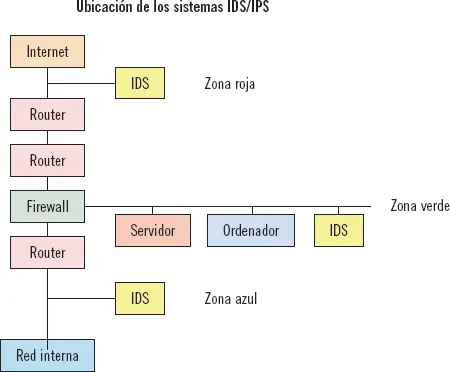

6. Criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS

Una vez decidido el tipo de IDS/IPS que se quiere implantar, una de las preguntas más importantes que deben realizarse las organizaciones es dónde localizarlo. La ubicación de los sistemas IDS/IPS dependerán del equipo que se va a utilizar y del software IDS/IPS que se va a implantar.

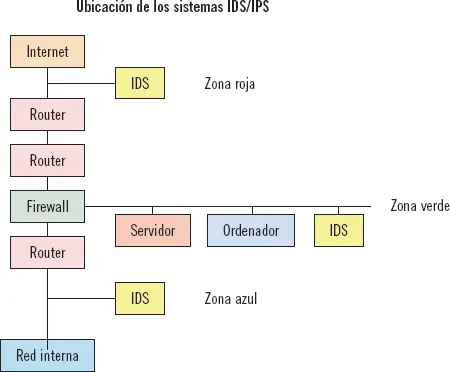

Atendiendo a los criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS se distinguen tres zonas en las que se puede ubicar un sistema IDS/IPS:

1 Zona roja: es una zona de riesgo elevado. En esta zona el sistema IDS/IPS debe configurarse de modo que tenga poca sensibilidad, ya que observará todo el tráfico de la red y habrá una elevada posibilidad de falsas alarmas.

2 Zona verde: esta zona tiene menos riesgo que la zona roja y en ella el IDS/IPS debe configurarse de modo que tenga mayor sensibilidad que en la zona roja porque aquí el firewall o cortafuegos realiza un filtrado de accesos predefinidos por la organización. En esta zona hay menos falsas alarmas que en la zona roja.

3 Zona azul: es la zona de confianza. En esta zona cualquier tipo de acceso anómalo que haya en la red hay que considerarlo como acceso hostil. Al haber un número inferior de accesos también se reduce considerablemente el número de falsas alarmas, por lo que es necesario que cualquier falsa alarma detectada por el sistema IDS/IPS sea analizada con detenimiento.

Nota

Aunque la zona azul se considere zona de confianza y el tráfico analizado sea muy limitado, los IDS/IPS ubicados en esta zona no forman parte de la red interna del sistema, por lo que no se analizará el tráfico interno de la red.

En la siguiente imagen se pueden observar las distintas ubicaciones de los IDS/IPS, distinguiendo entre zona roja, azul y verde:

Así, atendiendo al nivel de riesgo, al grado de falsas alarmas que se está dispuesto a asumir y al tráfico de datos que se pretenda analizar (según las preferencias de la organización) se elegirá una zona u otra para ubicar un sistema IDS/IPS en una organización.

Actividades

10. Proponga ejemplos por los que resultaría interesante ubicar los IDS/IPS en zona azul, roja o verde.

Aplicación práctica

Usted, como responsable de seguridad de su organización, está decidiendo dónde ubicar un sistema IDS/IPS. Le han dado directrices específicas de que el número de falsas alarmas que facilite el sistema implantado sea muy reducido (prácticamente nulo) y que esté situado en una zona de riesgo mínimo para garantizar que las alarmas que se generen por algún acceso se correspondan casi siempre con un acceso hostil. ¿En qué ubicación situaría el IDS/IPS? ¿Por qué?

SOLUCIÓN

En esta ocasión hay que ubicar el sistema IDS/IPS en zona azul, ya que es la zona de confianza y menor riesgo del sistema. Además, es la zona donde se genera el menor número de falsas alarmas y donde todos los accesos se deben considerar como hostiles por el reducido volumen de alarmas por accesos que genera.

Читать дальше