Arquitectura IDWG (Instrusion Detection Working Group)

La arquitectura IDWG (Intrusion Detection Working Group) propone un nuevo formato (el formato IDEF o Instrusion Detection Exchange Format) cuya función principal es la definición de formatos y procedimientos de intercambio de información entre los diversos subsistemas del IDS. Facilita el intercambio de información acerca de los incidentes de seguridad.

En esta arquitectura se distinguen tres módulos distintos:

1 Sensor: recoge los datos de la fuente de datos, datos que el IDS utiliza para detectar las actividades no autorizadas. Son ejemplos de este tipo de datos los paquetes de red, logs de aplicaciones, logs del sistema operativo, etc.

2 Analizador: analiza los datos recopilados por el sensor para detectar los accesos y/o actividades no autorizados.

3 Manager: componente que gestiona y administra los demás elementos del IDS. Configura los sensores y analizadores, consolida los datos obtenidos, genera los informes mediante los datos facilitados por el analizador, etc.

Con estos tres módulos de la arquitectura IDWG se obtienen resultados como los siguientes:

1 Lenguaje común que describe el formato de los datos.

2 Documentos que recogen los distintos requerimientos funcionales de alto nivel que permiten la comunicación entre los IDS y entre los IDS y sus sistemas de gestión de incidentes.

3 Identificación y definición de los protocolos más apropiados para la comunicación entre IDS y para el establecimiento del formato de los datos.

Como resumen, en la siguiente tabla se muestran las distintas arquitecturas IDS y sus características principales:

| Tipo de arquitectura IDS |

Características |

| CIDF (Common Intrusion Detection Framework) |

Consta de generador, analizador y base de datos de eventos además de unidades de respuesta ante la aparición de incidentes. Tuvo escasa aceptación en el mercado. |

| CISL (Common Intrusion Specification Language) |

Une los distintos equipos que forman parte de la arquitectura CIDF y facilita información sobre información de eventos en bruto, resultados de los análisis y prescripciones de respuestas. |

| AusCERT |

Arquitectura simple que facilita la información de las incidencias en muy pocas líneas. Es muy limitada si se pretende obtener información detallada de las incidencias. |

| IDWG (Intrusion Detection Working Group) |

Facilita el intercambio de información sobre los incidentes de seguridad y permite definir los protocolos y formatos de intercambio de información entre los IDS. |

Actividades

4. Busque información adicional sobre las distintas arquitecturas de sistemas de detección de intrusos. ¿Cuál de ellas considera más adecuada para las organizaciones? Justifique su respuesta.

5. En este epígrafe se han mencionado varios motivos por los que se recomienda la implantación de un IDS en las organizaciones. ¿Echa en falta algún motivo adicional? Propóngalo y justifíquelo.

5. Relación de los distintos tipos de IDS/IPS por ubicación y funcionalidad

En este epígrafe se van a describir los distintos tipos de IDS/IPS por ubicación y funcionalidad distinguiendo entre los sistemas de detección de intrusiones (o IDS) y los sistemas de prevención de intrusiones (IPS).

Atendiendo a su ubicación hay varios tipos de sistemas de detección de intrusos o IDS que se especificarán a continuación.

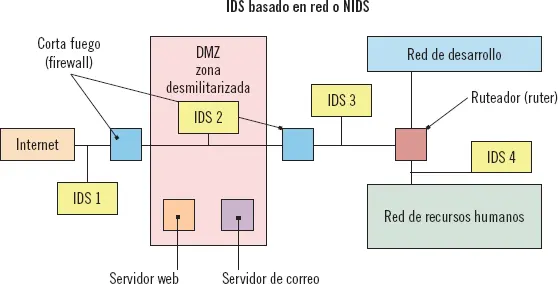

IDS basados en red (NIDS)

Los IDS basados en red detectan los ataques mediante la captura y análisis de los paquetes de la red. La gran mayoría de los IDS están basados en red. Una vez capturados y analizados los paquetes de la red, los IDS se encargan de buscar patrones que supongan algún tipo de ataque.

Los NIDS analizan el tráfico de toda la red examinando paquetes para buscar opciones no permitidas y diseñadas para no ser detectadas por los cortafuegos. Además, emite alertas cuando hay intentos de acceso o análisis externo de alguna vulnerabilidad del sistema.

Su funcionamiento consiste en:

1 Unos sensores o agentes que se sitúan en varios puntos de la red para monitorizar el tráfico buscando tráfico sospechoso. Lo habitual es que estos sensores analicen los paquetes en modo oculto para no ser descubiertos.

2 Una consola que recibe las alarmas emitidas por los sensores y que, atendiendo al tipo de alarma, producirá algún tipo de respuesta.

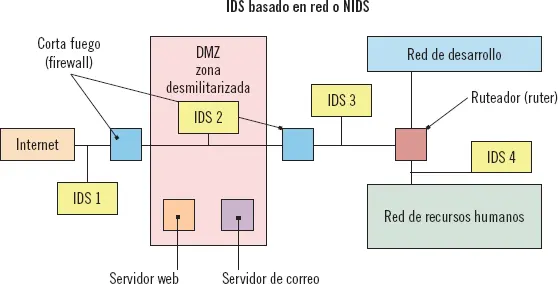

Un ejemplo de NIDS está reflejado en la imagen siguiente:

Como se puede observar, hay IDS (sensores) situados en varios puntos de la red que se encargan de monitorizar el tráfico que hay entre ellos. De este modo se pueden detectar las incidencias sucedidas a lo largo de toda la red del sistema y reaccionar ante ellas.

Hay una serie de ventajas de este tipo de IDS:

1 Detectan accesos no deseados en la red.

2 No requieren la utilización de un software adicional en los servidores para poder funcionar.

3 Son sistemas de fácil instalación y actualización.

4 Tienen un bajo impacto en la red al no intervenir en sus operaciones habituales.

5 Pueden monitorizar redes de grandes dimensiones siempre que haya capacidad suficiente para analizar todo su tráfico.

No obstante, los NIDS también conllevan una serie de desventajas:

1 A pesar de poder monitorizar redes grandes pueden presentar dificultades en su procesamiento y fallar en el reconocimiento de ataques producidos en momentos de elevado nivel de tráfico de red.

2 Los NIDS tienen dificultades para detectar los ataques con información cifrada.

3 Los NIDS se limitan a detectar los ataques lanzados, independientemente de si han tenido éxito o no, lo que implica que ante cada ataque detectado los administradores deben analizarlo uno a uno para comprobar el éxito o fracaso del mismo.

4 Pueden presentar problemas cuando tienen que detectar ataques que viajan en paquetes fragmentados.

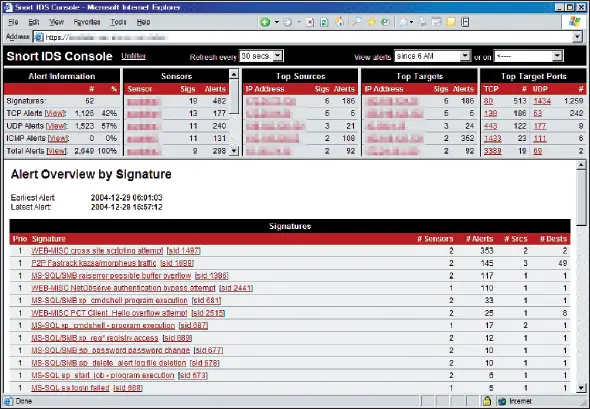

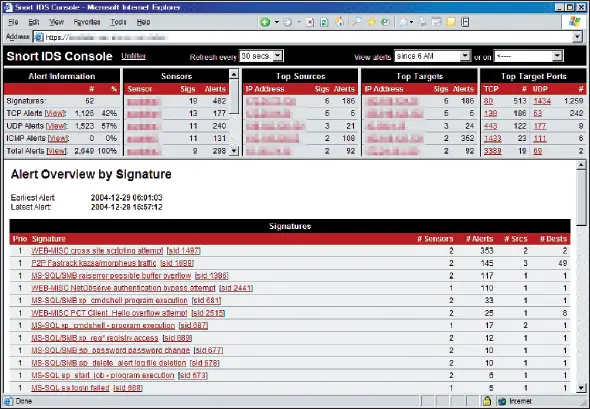

Uno de los NIDS más utilizados es Snort, una herramienta que, además de facilitar la información de los paquetes de red, es diferenciada de las demás por suministrar información completa y precisa en el registro de actividades maliciosas de la red. Además, notifica a los administradores la detección de potenciales violaciones de la red. Como características principales destacan:

1 Dispone de más de 700 firmas en su base de datos.

2 Es de distribución gratuita.

3 Analiza el tráfico de la red en tiempo real.

4 Permite la utilización de filtros en la detección de ataques.

NIDS Snort

IDS basados en host (HIDS)

Los IDS basados en host o HIDS detectan las intrusiones a nivel de un equipo informático, analizando su tráfico para comprobar si ha habido algún tipo de alteración de los archivos del sistema operativo y para localizar actividades sospechosas. Fueron el primer tipo de IDS desarrollado e implementado.

Al trabajar sobre un equipo y no sobre el tráfico de la red ofrece una gran precisión en el análisis de las actividades, pudiendo detectar de un modo exacto los procesos y usuarios que han estado involucrados en un ataque en concreto dentro de un sistema operativo.

Читать дальше