En Windows, para visualizar los distintos eventos de seguridad producidos en un determinado tiempo hay que acceder al Visor de eventosmediante Inicio -> Configuración -> Panel de control -> Herramientas administrativas -> Visor de eventos.

Una vez se ha accedido al “Visor de eventos” para ver el historial de los registros de seguridad de cada equipo bastará con hacer clic sobre la pestaña Registros de seguridady ahí aparecerán los eventos con detalles como su identificador, fecha y hora y usuario, entre otros.

4. Arquitecturas más frecuentes de los sistemas de detección de intrusos

Los sistemas de detección de intrusos o IDS (Intrusion Detection System) son programas cuya utilidad es detectar las intrusiones que se pueden producir en la red o en un equipo. Se encargan de monitorizar los eventos del equipo para buscar intentos de intrusión.

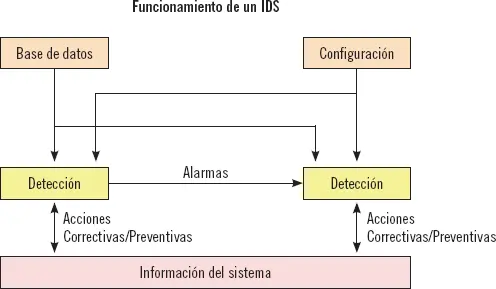

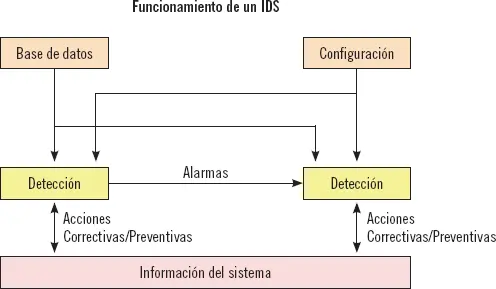

Los IDS son una especie de proceso de auditoría. Son aplicaciones que mediante una amplia base de datos y una serie de configuraciones consiguen prevenir y detectar los posibles ataques que pueden producirse en un sistema. Una visión gráfica del funcionamiento de un IDS podría ser la siguiente:

Las ventajas que proporcionan los sistemas de detección de intrusos son numerosas. No obstante, son varios los motivos que justifican la utilización de IDS en las organizaciones:

1 Previenen de posibles problemas porque disuaden individuos hostiles: los IDS posibilitan el descubrimiento de atacantes al sistema, lo que resulta un elemento disuasorio ante la posibilidad de ser descubiertos y penalizados.

2 Detectan ataques y otras vulneraciones de la seguridad que otros sistemas de protección no previenen: en numerosas ocasiones los atacantes acceden sin autorización a los equipos aprovechando sus vulnerabilidades. Mediante los IDS se pueden detectar estos intentos de acceso y reportarlos de inmediato al administrador, de modo que puedan aplicarse medidas correctivas lo antes posible y minimizar el daño.

3 Detectan preámbulos de ataques: normalmente, antes de intentar acceder y atacar a un sistema, los atacantes suelen examinarlo y hacer pruebas para tantear el ataque. Los IDS detectan estas pruebas de red y accesos al sistema lo que permite aumentar la seguridad cuando hay este tipo de detecciones para poder evitar futuros ataques.

4 Justifican y documentan el riesgo de la organización: en el momento en el que se elaboran las políticas de seguridad de la empresa es necesario realizar una evaluación de los riesgos justificada con indicadores y datos. Los IDS permiten conocer estos riesgos y documentarlos, de modo que la política de seguridad establecida y las decisiones que se tomen en relación a esta estarán correctamente justificadas.

5 Aportan información útil sobre las intrusiones y ataques que se producen en el equipo: aparte de bloquear los ataques e intentos de ataque del sistema, los IDS también recogen información útil de estos ataques que puede utilizarse como prueba de delito en el momento de querer emprender acciones legales.

Arquitectura de los IDS

Actualmente hay varias propuestas en el mercado sobre la arquitectura de IDS y no hay ninguna de ellas que se utilice de modo estándar, lo que provoca que las organizaciones que trabajan con distinta arquitectura IDS tengan dificultades para interoperar entre sí.

No obstante, hay ciertas peculiaridades comunes en las distintas arquitecturas de IDS:

1 La fuente de recogida de datos. Las fuentes pueden ser logs, dispositivos de red o el mismo sistema de información.

2 Las reglas que definen los patrones y directrices para detectar las anomalías de seguridad de un sistema.

3 Los filtros que comparan los datos o los logs que se han obtenido con los patrones definidos en las reglas.

4 Los detectores de los eventos anormales que suceden en el tráfico de la red.

5 El sistema que genera los informes y las alarmas en caso de encontrar alguna intrusión o ataque.

Nota

La seguridad de la información en las organizaciones es un asunto primordial para garantizar su éxito. A pesar de que es imposible conocer todas las vulnerabilidades de un sistema y que cada día surgen vulnerabilidades nuevas, los IDS son una herramienta muy útil para detectarlas y solucionarlas. Aún así, como única medida de seguridad no son suficientes: es necesario establecer medidas adicionales como cortafuegos o IPS, entre otras.

A pesar de estos rasgos comunes son muchas las diferencias que hay entre las arquitecturas de los IDS. A continuación se describirán las arquitecturas de IDS más importantes en el mercado actual.

Arquitectura CIDF (Common Intrusion Detection Framework)

La arquitectura CIDF (Common Intrusion Detection Framework) fue promovida por la Agencia Federal de Estados Unidos DARPA (Defense Advanced Research Projects Agency) y, aunque no logró establecerse como un estándar, determinó un modelo y un vocabulario general para tratar las intrusiones.

Esta arquitectura contempla cuatro tipos básicos de equipos:

1 Equipos generadores de eventos o Equipos E: equipos cuya función principal es la detección de eventos y la emisión de informes.

2 Analizadores de eventos o Equipos A: equipos que reciben los informes emitidos y se encargan de realizar los análisis pertinentes.

3 Base de datos de eventos o Equipos D: componentes de bases de datos que permiten ver el historial de los eventos sucedidos en el sistema.

4 Equipos de respuesta o Equipos R: obtienen los datos de los demás tipos de equipos (E, A y D) y responden a los eventos sucedidos en el sistema.

Arquitectura CISL (Common Intrusion Specification Language)

La arquitectura CISL (Common Intrusion Specification Language) o lenguaje de especificación de intrusiones común surge por la necesidad de unir los cuatro tipos de equipos que se definieron en la arquitectura CISL. En esta arquitectura deben poder transmitirse los siguientes tipos de información:

1 Información de eventos en grupo: une los equipos C y A definidos en la arquitectura CIDF. Proporciona información sobre el tráfico de red del sistema y sobre la auditoría de registros.

2 Resultados de los análisis: une los equipos A y D y facilita información como las características de las anomalías sucedidas en el sistema y de los ataques que se han detectado.

3 Prescripciones de respuestas: une los equipos A y R y se encarga de detener ciertas actividades y de modificar los parámetros de seguridad de componentes para responder a posibles ataques.

Arquitectura AusCERT

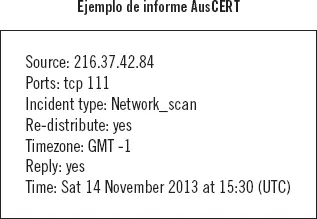

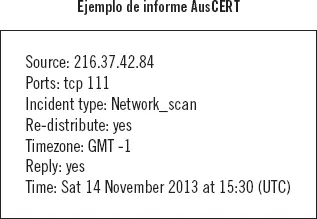

La arquitectura AusCERT (CERT australiano) es mucho más simple que las dos anteriores (CIDF y CISL) y facilita en unas pocas líneas un informe en una base de datos de un incidente sucedido en el sistema.

Un ejemplo de informe que proporciona AusCERT podría ser el siguiente:

La ventaja principal de esta arquitectura es que es muy sencilla para construirla y analizarla. Eso sí, en el momento en el que se requiera una información detallada de los eventos e incidencias sucedidos en el sistema se deberá tener en cuenta que AusCERT es muy limitada ya que su nivel de detalle es mínimo.

Читать дальше