Aplicación práctica

Su socio y usted están evaluando la seguridad de los equipos de su empresa y han detectado una serie de ataques de código malicioso y ataques de denegación de servicios. Para conseguir eliminar estos ataques y devolver los sistemas al estado original, ¿qué tipo de medidas deberán tomar? ¿Preventivas, de detección o correctivas?

SOLUCIÓN

Las medidas preventivas sirven para evitar que no ocurran los incidentes de seguridad. Las medidas de detección sirven para detectar los distintos tipos de incidentes.

En este caso, los incidentes ya se han producido y se pretende corregir la situación y restaurar los sistemas para minimizar el daño ocasionado e intentar volver a la situación original antes de la producción de las incidencias. Por ello, las medidas que se deberán tomar en esta ocasión son medidas de carácter correctivo que eliminen los ataques y restauren el sistema.

3. Identificación y caracterización de los datos de funcionamiento del sistema

Un log es un registro oficial de los eventos del sistema producidos a lo largo de un período de tiempo determinado. En los logs se registran datos de eventos referentes a:

1 Qué tipo de evento ha ocurrido.

2 Quién ha originado el evento.

3 Cuándo se ha producido el evento.

4 Dónde se ha producido el evento.

5 Por qué se ha producido el evento.

Así, para comprobar el correcto funcionamiento del sistema e identificar los distintos eventos sucedidos se recomienda evaluar los logs de los equipos, ya que se podrán detectar fallos y eventos como:

1 Incidentes de seguridad.

2 Funcionamientos anómalos.

3 Cambios de configuración de aplicaciones o dispositivos.

4 Utilización y rendimiento de los recursos.

5 Intentos fallidos de acceso de usuarios no autorizados.

Tanto Windows como Linux ofrecen la posibilidad de visualizar estos logs y eventos para detectar y seguir los distintos eventos que han ido sucediendo en el equipo.

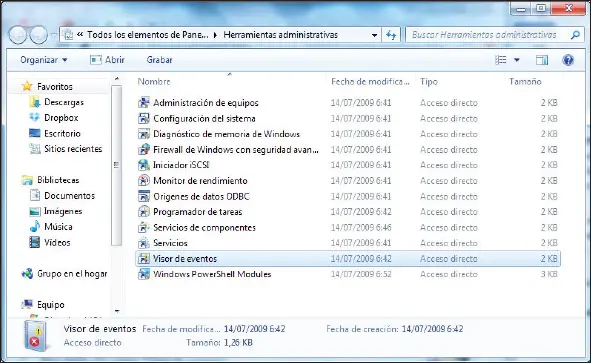

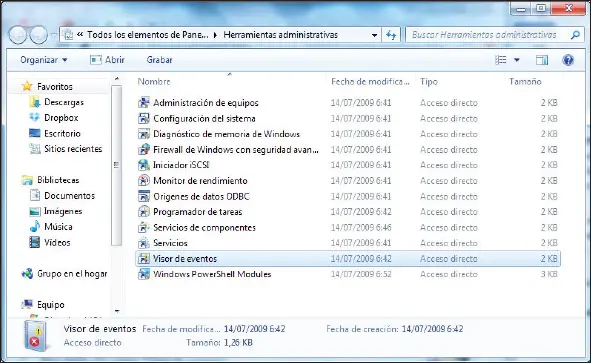

En Windows se puede utilizar el “Visor de eventos” accediendo a Inicio -> Configuración -> Panel de control -> Herramientas administrativas -> Visor de eventos:

Panel de control, herramientas administrativas

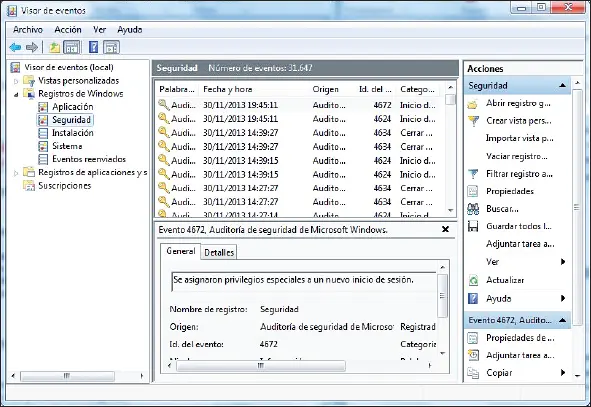

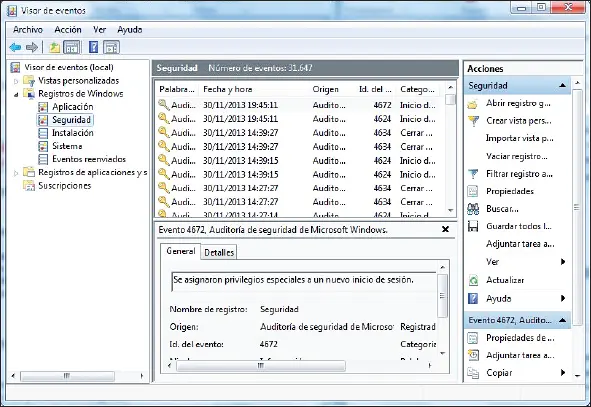

Con esta herramienta se pueden visualizar distintos tipos de eventos sucedidos junto con la fecha y hora, el origen, su identificador, el usuario que lo ha generado y otras características:

1 Registros de aplicación: eventos registrados por aplicaciones o programas.

2 Registros de seguridad: eventos ocurridos en los accesos del sistema como los intentos de inicio de sesión (tanto exitosos como fallidos), las introducciones de contraseñas erróneas, la utilización de los recursos, etc.

3 Registros de instalación: eventos que hacen referencia a la instalación de aplicaciones en el equipo. Se suelen utilizar para comprobar si se ha instalado algún código malicioso en el equipo.

4 Registros de eventos reenviados: eventos que se han reenviado a este registro desde otros equipos.

En este caso, como se pretenden detectar las intrusiones y los distintos fallos de seguridad sucedidos en el equipo, el tipo de registros al que más atención habrá que prestar es a los registros de seguridad:

Visor de eventos de Windows

En cambio utilizando Linux no hay una aplicación gráfica que permita visualizar los eventos de un equipo. Para ello será necesario acceder a los archivos de registro iniciando la sesión como usuario “root” y utilizar una serie de comandos:

1 Con el comando tail –f se ven las últimas líneas de un archivo y sus actualizaciones. Por ejemplo, utilizando tail –f/var/log/auth.log se mostrarán los últimos eventos de autenticación como sesiones nuevas.

2 Con el comando less +F en lugar de acceder a las últimas líneas de un archivo de registro se accede a su totalidad, pudiéndose ver, incluso, las actualizaciones del mismo a tiempo real.

Para finalizar estos comandos se pulsa la combinación de teclas [Ctrl + C] y en el caso del comando less +Fse pulsa además la tecla [Q].

Los principales archivos de registro que se utilizan para comprobar el funcionamiento del sistema y sus problemas de seguridad se pueden observar en la tabla siguiente:

| Nombre de archivo |

Funcionalidad |

| /var/log/auth.log |

Eventos de autenticación de usuarios y permisos. |

| /var/log/boot.log |

Eventos y servicios empezados cuando se inicia el sistema. |

| /var/log/daemon.log |

Mensajes sobre permisos o servicios corriendo en el sistema. |

| /log/dmesg.log |

Mensajes del núcleo Linux. |

| /var/log/errors.log |

Errores del sistema. |

| /var/log/everything.log |

Mensajes misceláneos no cubiertos por los otros archivos. |

| /var/log/httpd.log |

Mensajes y errores de Apache. |

| /var/log/mail.log |

Mensajes del servidor de correo electrónico. |

| /var/log/messages.log |

Alertas generales del sistema. |

| /var/log/secure |

Registro de seguridad. |

| /var/log/syslog.log |

Registro del sistema de registro. |

| /var/log/user.log |

Muestra información acerca de los procesos usados por el usuario. |

De este modo, tanto con Windows como con Linux, mediante las herramientas de visualización de logs y de eventos que se han visto hasta ahora, se pueden comprobar y evaluar los distintos parámetros de funcionamiento de un sistema o de un equipo. Así, se podrán detectar las distintas deficiencias de la gestión de recursos e incidentes de un sistema y analizar de dónde provienen y poder establecer una serie de medidas correctivas que permitan una eficiente gestión del equipo.

Así mismo, mediante el historial de logs y eventos también se pueden observar los eventos repetidos perjudiciales para el equipo y encontrar aquellas medidas que eviten que vuelvan a suceder mejorando significativamente el rendimiento del equipo y aumentando la seguridad del mismo.

Actividades

3. Según el sistema operativo que haya instalado en su equipo, explore con detenimiento el “Visor de eventos “de Windows o los archivos de registro en Linux.

Aplicación práctica

Ana, Carlos y usted pretenden definir la seguridad de los equipos de la organización y quieren observar los distintos eventos de seguridad que se han producido en la última semana. Teniendo en cuenta que en los equipos tienen instalado el sistema operativo Windows, ¿qué herramienta deben utilizar y cómo deben acceder a ella y a los registros de seguridad del sistema?

SOLUCIÓN

Читать дальше