6. Establecimiento de los niveles requeridos de actualización, monitorización y pruebas del IDS/IPS

7. Resumen

Ejercicios de repaso y autoevaluación

Capítulo 3 Control de código malicioso

1. Introducción

2. Sistemas de detección y contención de código malicioso

3. Relación de los distintos tipos de herramientas de control de código malicioso en función de la topología de la instalación y las vías de infección a controlar

4. Criterios de seguridad para la configuración de las herramientas de protección frente a código malicioso

5. Determinación de los requerimientos y técnicas de actualización de las herramientas de protección frente a código malicioso

6. Relación de los registros de auditoría de las herramientas de protección frente a códigos maliciosos necesarios para monitorizar y supervisar su correcto funcionamiento y los eventos de seguridad

7. Establecimiento de la monitorización y pruebas de las herramientas de protección frente a código malicioso

8. Análisis de los programas maliciosos mediante desensambladores y entornos de ejecución controlada

9. Resumen

Ejercicios de repaso y autoevaluación

Capítulo 4 Respuesta ante incidentes de seguridad

1. Introducción

2. Procedimiento de recolección de información relacionada con incidentes de seguridad

3. Exposición de las distintas técnicas y herramientas utilizadas para el análisis y correlación de información y eventos de seguridad

4. Proceso de verificación de la intrusión

5. Naturaleza y funciones de los organismos de gestión de incidentes tipo CERT nacionales e internacionales

6. Resumen

Ejercicios de repaso y autoevaluación

Capítulo 5 Proceso de notificación y gestión de intentos de intrusión

1. Introducción

2. Establecimiento de las responsabilidades en el proceso de notificación y gestión de intentos de intrusión o infecciones

3. Categorización de los incidentes derivados de intentos de intrusión o infecciones en función de su impacto potencial

4. Criterios para la determinación de las evidencias objetivas en las que se soportará la gestión del incidente

5. Establecimiento del proceso de detección y registro de incidentes derivados de intentos de intrusión o infecciones

6. Guía para la clasificación y análisis inicial del intento de intrusión o infección contemplando el impacto previsible del mismo

7. Establecimiento del nivel de intervención requerido en función del impacto previsible

8. Guía para la investigación y diagnóstico del incidente de intento de intrusión o infecciones

9. Establecimiento del proceso de resolución y recuperación de los sistemas tras un incidente derivado de un intento de intrusión o infección

10. Proceso para la comunicación del incidente a terceros, si procede

11. Establecimiento del proceso de cierre del incidente y los registros necesarios para documentar el histórico del incidente

12. Resumen

Ejercicios de repaso y autoevaluación

Capítulo 6 Análisis forense informático

1. Introducción

2. Conceptos generales y objetivos del análisis forense

3. Exposición del principio de Locard

4. Guía para la recogida de evidencias electrónicas

5. Guía para el análisis de las evidencias electrónicas recogidas, incluyendo el estudio de ficheros y directorios ocultos, información oculta de sistema y la recuperación de ficheros borrados

6. Guía para la selección de las herramientas de análisis forense

7. Resumen

Ejercicios de repaso y autoevaluación

Bibliografía

Capítulo 1

Sistemas de detección y prevención de intrusiones (IDS/IPS)

En una economía donde las tecnologías de la información están cada vez más en auge y más extendidas, las organizaciones deben definir políticas de seguridad más exhaustivas en sus sistemas de información para evitar el acceso a ellos por personal no autorizado y para impedir un uso malintencionado de sus datos.

Hay numerosas motivaciones por las que un atacante puede actuar en una organización: desde motivos económicos, por simple diversión, por disconformidad con sus directrices o valores o por la mera autorrealización personal, entre muchas otras.

A medida que avance el manual se irán comentando los distintos tipos de ataques y cómo prevenirlos y combatirlos y, en este capítulo en particular se van a identificar y caracterizar los distintos datos de funcionamiento del sistema donde localizar las incidencias que le suceden.

También se van a describir y analizar varias técnicas para detectar y prevenir el ataque de intrusos mediante una serie de herramientas como son los sistemas de prevención de intrusiones o IPS y los sistemas de detección de IDS, comentando detalladamente sus características principales y sus funcionalidades.

Para concluir el capítulo, una vez que ya se han descrito las herramientas necesarias para decidir qué sistema de prevención o detección de intrusos van a implantar las organizaciones en sus sistemas de información, se aportan una serie de pautas a tener en cuenta en el momento de elegir la ubicación de estos IDS y/o IPS atendiendo a las necesidades concretas de cada organización.

2. Conceptos generales de gestión de incidentes, detección de intrusiones y su prevención

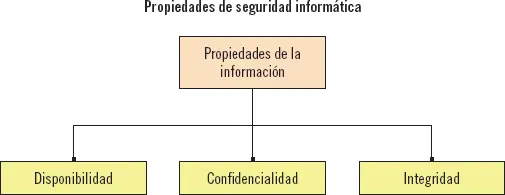

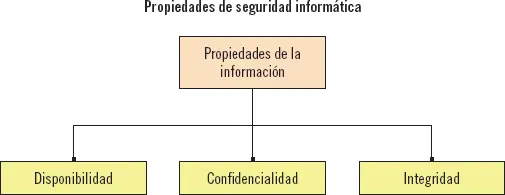

Antes de definir los conceptos de gestión de incidentes y sus relaciones es imprescindible conocer tres conceptos básicos referentes a la información:

1 Confidencialidad: la confidencialidad de la información es la propiedad mediante la que se garantiza el acceso a la misma solo a usuarios autorizados.

2 Integridad: propiedad de la información que garantiza que no ha sido alterada y que se ha mantenido intacto el documento original que contenía dicha información. La información solo puede ser modificada por los usuarios autorizados.

3 Disponibilidad: propiedad de la información en la que se garantiza que esté disponible para los usuarios cuando estos lo requieran.

En términos de seguridad informática para que la información cumpla unos estándares de seguridad adecuados debe contener las tres propiedades mostradas en la imagen: integridad, confidencialidad y disponibilidad.

Un incidente de seguridad es cualquier evento que puede afectar a la integridad, confidencialidad y disponibilidad de la información. En otras palabras, y atendiendo a la norma ISO 27001:2005, un incidente de seguridad es un evento no deseado o no esperado que puede comprometer significativamente las operaciones de negocio y amenazar la seguridad de la información.

Nota

ISO es la Organización Internacional de Normalización. Esta organización elaboró una serie de normas internacionales que formulan recomendaciones de buenas prácticas para las empresas, entre ellas la ISO 2700:2005 que hace referencia a la seguridad de la información.

2.1. Tipos de incidentes de seguridad

Son numerosos los tipos de incidentes de seguridad que pueden ocurrir en un sistema. Una posible clasificación sería la siguiente:

1 Accesos no autorizados: son ingresos y operaciones no autorizadas a los sistemas, con éxito o no. Forman parte de esta categoría:Robo de información.Borrado de información.Accesos no autorizados exitosos.Alteración de la información.Intentos recurrentes y no recurrentes de acceso no autorizado.Abuso o mal uso de los servicios informáticos (tanto internos como externos) que requieran autenticación.

Читать дальше