1 ...6 7 8 10 11 12 ...17 NOTASi he omitido algún paso de la metodología hacker o me he dejado algún método de intrusión, pido disculpas. Una vez más, te recuerdo que solo soy un hacker medio.

Me gustaría pensar que mis lectores son hackers éticos que se aseguran de tener el derecho legal de hackear cualquier objetivo que se hayan propuesto. Hackear un sitio para el cual no tengas la autoridad predefinida y expresa de hacerlo no es ético y, a menudo, es ilegal. Tampoco es ético (aunque no ilegal) hackear un sitio y dar a conocer una vulnerabilidad encontrada si no hay dinero. No es ético y suele ser ilegal encontrar una vulnerabilidad y pedir al sitio que os contrate como pentester . Esta última situación pasa siempre. Lo siento, no se puede decir a alguien que has encontrado una manera de hackear sus sitios o servidores y pedir un trabajo o dinero a cambio sin que esto sea una extorsión. Puedo decir que casi todos los sitios que reciben una solicitud sin ser solicitada no creen que puedas serles útil y no querrán contratarte. Ellos te ven como su enemigo y rápidamente llaman a sus abogados.

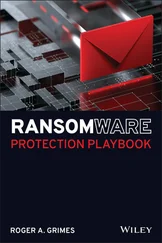

El resto del libro está dedicado a describir tipos concretos de hackeo, métodos particulares de intrusión, cómo los defensores luchan contra estos métodos y cómo expertos en su campo combaten contra estos hackers con su mismo juego. Si quieres vivir hackeando o luchar contra hackers , necesitas entender la metodología del hacker . Las personas descritas en este libro son unos monstruos en sus campos y puedes aprender mucho de ellos. Ellos lideran el camino. Una buena manera de empezar es con Bruce Schneier, descrito en el Capítulo 3, considerado por muchos como el padre de la criptografía informática moderna.

Bruce Schneier es una de esas personas con tanta experiencia y capacidad que muchas introducciones se refieren a él como «lumbrera de la industria». Empezando por que mucha gente lo llama «padre de la criptografía informática moderna», Schneier trascendió su enfoque centrado inicialmente en el cifrado para preguntar en voz alta por qué la seguridad informática no es extremadamente mejor después de todas estas décadas. Habla con autoridad y claridad sobre una amplia variedad de temas de seguridad informática. Lo invitan con frecuencia como experto a programas de televisión nacionales y ha testificado en varias ocasiones en el Congreso de los Estados Unidos. Schneier escribe y redacta blogs , y yo he considerado siempre sus enseñanzas como un máster informal en seguridad informática. Yo no sería ni la mitad de profesional de la seguridad informática de lo que soy ahora sin sus enseñanzas públicas. Él es mi mentor no oficial.

Schneier es conocido por decir cosas extremadamente sencillas que llegan al corazón, y a veces a las tripas, de una creencia o dogma sostenido. Por ejemplo: «Si te centras en los ataques SSL, estás haciendo más por la seguridad informática que el resto del mundo». Lo que quiere decir es que hay tantas otras cosas, mucho más a menudo explotadas con éxito, de las que preocuparse que, si realmente te preocupa una explotación SSL que ocurre raramente, ya debes haber solucionado previamente todo lo demás, más importante. En otras palabras, tenemos que priorizar nuestros esfuerzos en seguridad informática en lugar de reaccionar ante cualquier nueva vulnerabilidad anunciada (y a veces nunca explotada).

Otro ejemplo de cosas que ha comentado es que los que se dedican a la seguridad informática se molestan cuando los empleados no se toman en serio la seguridad de las contraseñas. En lugar de eso, muchos empleados utilizan contraseñas débiles (cuando está permitido), utilizan la misma contraseña en distintos sitios web no relacionados (así están pidiendo a gritos que les hackeen) y muchas veces dan sus contraseñas a amigos, compañeros de trabajo e, incluso, extraños. Nos sentimos frustrados porque nosotros conocemos las posibles consecuencias para el negocio, pero el usuario no entiende el riesgo que corre la empresa cuando utiliza políticas de contraseñas débiles. Lo que Schneier enseñaba es que el usuario evalúa las contraseñas en base al riesgo que puede sufrir él mismo. Pocas veces un empleado es despedido por utilizar políticas de contraseñas erróneas. Incluso si un hacker roba los fondos bancarios de un usuario, estos son reemplazados de inmediato. Schneier nos ha enseñado que somos nosotros, los profesionales en seguridad informática, los que no entendemos el riesgo real. Y hasta que este riesgo real no cause un daño al usuario, este no cambiará su comportamiento de forma voluntaria. ¿Cómo puede ser que tú seas el experto en un tema y que sea el usuario quien entienda mejor el riesgo?

Es el autor de más de 12 libros, como Applied Cryptography: Protocols, Algorithms and Source Code in C [Criptografía aplicada: protocolos, algoritmos y código fuente en C], escrito en 1996. Aunque ha escrito otros libros de criptografía (incluidos un par con Niels Ferguson), hace tiempo Shcneier empezó a decantar su interés hacia por qué la seguridad informática no mejora. El resultado fue una serie de libros, en los cuales exploraba las razones no técnicas (de confianza, económicas, sociales, etc.) de la continua debilidad. Estos libros están llenos de teorías fácilmente comprensibles e ilustradas con ejemplos. Estos son mis libros favoritos de interés general de Schneier:

■ Secrets and Lies: Digital Security in a Networked World [Secretos y mentiras: seguridad digital en un mundo conectado]

■ Beyond Fear: Thinking Sensibly About Security in an Uncertain World [Más allá del miedo: pensar con sensatez sobre la seguridad en un mundo incierto]

■ Liars and Outliers: Enabling the Trust that Society Needs to Thrive [Mentirosos y valores atípicos: habilitar la confianza que la sociedad necesita para prosperar]

■ Data and Goliath: The Hidden Battles to Collect Your Data and Control Your World [Datos y Goliath: las batallas ocultas para recoger información y controlar el mundo]

Si quieres entender realmente la seguridad informática, por qué no es mejor y sus problemas inminentes, debes leer estos libros. También debes leer el blog de Schneier ( https://www.schneier.com/) y suscribirte a su newsletter mensual Crypto-Gram ( https://www.schneier.com/crypto-gram/). Existe una marcada diferencia en la calidad de aquellos que leen con regularidad a Schneier y los que no lo hacen. Su estilo de escritura es accesible y entretenido, y no soporta a los proveedores de seguridad «falsa». Sus últimas entradas de la serie denominada «Doghouse» contra criptofraudes son lecciones en sí mismas. Escribe con regularidad sobre los temas más importantes del día.

He entrevistado a Schneier en varias ocasiones durante años y, a veces, las entrevistas pueden ser intimidadoras para el entrevistador. No porque sea difícil (que no lo es) o porque hable por encima de ti (que no lo hace), sino porque él a menudo intenta que el entrevistador siga sus propias creencias y suposiciones preconcebidas hasta el final. Si no entiendes algo o no estás de acuerdo con él, no intenta de inmediato desmontar tu argumento. Al contrario, te irá preguntando poco a poco con un estilo interrogativo, dejando que tus respuestas te lleven hacia la conclusión final. Schneier siempre enseña, incluso cuando lo están entrevistando. Te das cuenta de que ya ha pensado antes en estas preguntas y que ya ha debatido sobre esos asuntos mucho más de lo que tú hayas hecho. He intentado tomar prestado algo de esta técnica de autointerrogación cuando pienso en mis creencias fuertemente arraigadas.

Читать дальше