He pasado mucho tiempo luchando contra hackers maliciosos y contra sus obras de software malicioso. He podido explorar todos y cada uno de mis intereses en hackear que he tenido de un modo ético y legal. Igual que han hecho miles de otros. En cualquier país, la seguridad informática es una de las profesiones más populares y mejor pagadas. Esto ha sido muy bueno para mí, y también puede serlo para ti. Ocupando la mayor parte de este libro, he incluido un capítulo que resume cómo se consigue un estilo particular de hackeo y, a continuación, describo uno o más perfiles de defensores de la seguridad informática elogiados en ese campo. He intentado seleccionar varias leyendas representativas de la industria, expertas e, incluso, algunas relativamente desconocidas, que son brillantes por lo que han logrado, aunque desconocidos fuera de su sector. He intentado realizar una buena selección de académicos, proveedores corporativos, docentes, líderes, escritores y profesionales privados de los Estados Unidos y de todo el mundo. Espero que los lectores interesados en dedicarse a la seguridad informática puedan encontrar la misma motivación que tuve yo para ayudar a hacer la informática extremadamente más segura para todos nosotros. ¡Que tengáis una buena lucha!

1 ¿Qué tipo de hacker eres tú?

2 Cómo hackean los hackers

3 Perfil: Bruce Schneier

4 Ingeniería social

5 Perfil: Kevin Mitnick

6 Vulnerabilidades de software

7 Perfil: Michael Howard

8 Perfil: Gary McGraw

9 Malware

10 Perfil: Susan Bradley

11 Perfil: Mark Russinovich

12 Criptografía

13 Perfil: Martin Hellman

14 Detección de intrusiones/APT

15 Perfil: Dra. Dorothy E. Denning

16 Perfil: Michael Dubinsky

17 Cortafuegos

18 Perfil: William Cheswick

19 Honeypots

20 Perfil: Lance Spitzner

21 Hackear contraseñas

22 Perfil: Dr. Cormac Herley

23 Hackeo inalámbrico

24 Perfil: Thomas d’Otreppe de Bouvette

25 Pruebas de intrusión

26 Perfil: Aaron Higbee

27 Perfil: Benild Joseph

28 Ataques DDoS

29 Perfil: Brian Krebs

30 Sistemas operativos seguros

31 Perfil: Joanna Rutkowska

32 Perfil: Aaron Margosis

33 Ataques de red

34 Perfil: Laura Chappell

35 Hackear el IoT

36 Perfil: Dr. Charlie Miller

37 Políticas y estrategias

38 Perfil: Jing de Jong-Chen

39 Modelado de amenazas

40 Perfil: Adam Shostack

41 Educar en seguridad informática

42 Perfil: Stephen Northcutt

43 Privacidad

44 Perfil: Eva Galperin

45 Patching

46 Perfil: Window Snyder

47 Escribir como un profesional

48 Perfil: Fahmida Y. Rashid

49 Guía para padres de jóvenes hackers

50 Código ético de los hackers

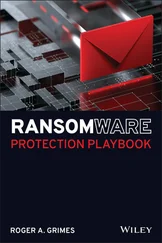

Roger Grimes ha trabajado en el campo de la seguridad informática durante casi tres décadas y yo he tenido el placer de conocerlo prácticamente la mitad de este tiempo. Es uno de los pocos profesionales selectos que he conocido que llevan claramente la seguridad en sus venas —una comprensión intuitiva del tema que, junto a su larga experiencia atrapando a los malos y erradicando debilidades en defensas de seguridad, lo hace especialmente cualificado para escribir este libro.

Roger empezó escribiendo para InfoWorld , en 2005, cuando nos envió un correo electrónico en el que criticaba el trabajo de un escritor de seguridad; una crítica que tuvo tanto peso, que inmediatamente le pedimos que colaborara en nuestra publicación. Desde entonces, ha escrito centenares de artículos para InfoWorld , todos ellos demuestran pasión por el tema, así como una comprensión psicológica tanto de los hackers maliciosos como de las personas que luchan contra ellos. En su columna semanal en InfoWorld , titulada «Security Adviser», Roger muestra un talento único para centrarse en cuestiones importantes, en lugar de perseguir amenazas efímeras o nuevas tecnologías sobrevaloradas. Su pasión por convencer a los defensores de la seguridad y a sus jefes de C-suite para que hagan lo correcto ha sido firme, a pesar de la desafortunada inclinación de muchas organizaciones por descuidar los conceptos básicos y acudir en masa a una nueva y brillante solución.

En este libro, Roger identifica a los hackers éticos de esta industria que han marcado la diferencia. Sus incansables esfuerzos ayudan a mantener a raya a un creciente grupo de atacantes cuyos objetivos han pasado a lo largo de los años de las travesuras destructivas al robo constante de propiedades intelectuales y millones de dólares de las instituciones financieras y sus clientes. A todos estos hackers éticos, les debemos mucho. Proporcionando un foro para gente como Brian Krebs, la Dra. Dorothy Denning y Bruce Schneier, Roger rinde homenaje a sus esfuerzos y ofrece un compendio fascinante que entretiene y, a la vez, informa. Se trata de una lectura esencial para todos aquellos interesados en seguridad informática y para los que luchan contra viento y marea para mantenernos a salvo.

Eric Knorr

Jefe de redacción de la revista InfoWorld

L a intención de este libro es homenajear el mundo de los defensores de la seguridad informática mediante el perfil de algunos de los mejores hackers de sombrero blanco, defensores, protectores de la privacidad, maestros y escritores. Espero que terminéis apreciando mucho más el esfuerzo que realizan «entre bambalinas» para darnos este fantástico mundo de ordenadores en el que vivimos. Sin toda esta buena gente de nuestro lado luchando contra aquellos que quieren hacernos daño, ni ordenadores, ni Internet, ni nada de lo que está conectado sería posible. Este libro es un homenaje a los defensores.

Quiero animar a todos aquellos que quieren realizar una carrera en informática a que consideren la posibilidad de llevar a cabo una carrera en seguridad informática. También quiero alentar a todos los hackers en ciernes, especialmente a aquellos que podrían tener dificultades con la parte ética de su conocimiento, a seguir una carrera en seguridad informática. He pasado mucho tiempo luchando contra hackers maliciosos y contra sus obras de software malicioso. He podido explorar todos y cada uno de mis intereses en hackear que he tenido de un modo ético y legal. Igual que han hecho miles de otros. En cualquier país, la seguridad informática es una de las profesiones más populares y mejor pagadas. Esto ha sido muy bueno para mí, y también puede serlo para ti.

Ocupando la mayor parte de este libro, he incluido un capítulo que resume cómo se consigue un estilo particular de hackeo y, a continuación, describo uno o más perfiles de defensores de la seguridad informática elogiados en ese campo. He intentado seleccionar varias leyendas representativas de la industria, expertas e, incluso, algunas relativamente desconocidas, que son brillantes por lo que han logrado, aunque desconocidos fuera de su sector. He intentado realizar una buena selección de académicos, proveedores corporativos, docentes, líderes, escritores y profesionales privados de los Estados Unidos y de todo el mundo. Espero que los lectores interesados en dedicarse a la seguridad informática puedan encontrar la misma motivación que tuve yo para ayudar a hacer la informática extremadamente más segura para todos nosotros.

¡Que tengáis una buena lucha!

1

¿Qué tipo de hacker eres tú?

Hace unos años, me mudé a una casa que tenía un maravilloso garaje adosado. Era perfecto para aparcar y proteger mi bote y mi pequeña autocaravana. Era de construcción sólida, sin nudos en las maderas. La instalación eléctrica era profesional y las ventanas, de alta calidad y preparadas para vientos de 150 mph (241,39 km/h). Gran parte del interior estaba revestido con una aromática madera de cedro rojo, el mismo tipo que usaría un carpintero para revestir un baúl o un ropero para que oliera bien. Aunque yo no sé ni clavar un clavo, fue fácil para mí ver que el constructor sabía bien lo que hacía, cuidaba la calidad y se preocupaba por los detalles.

Читать дальше