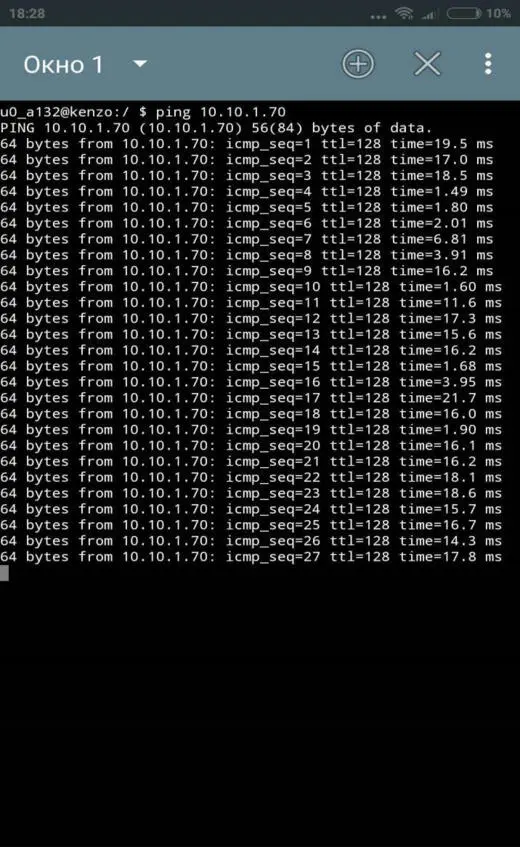

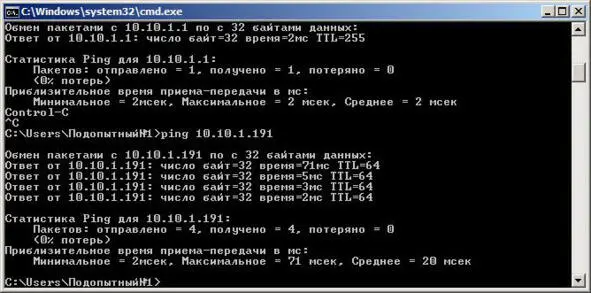

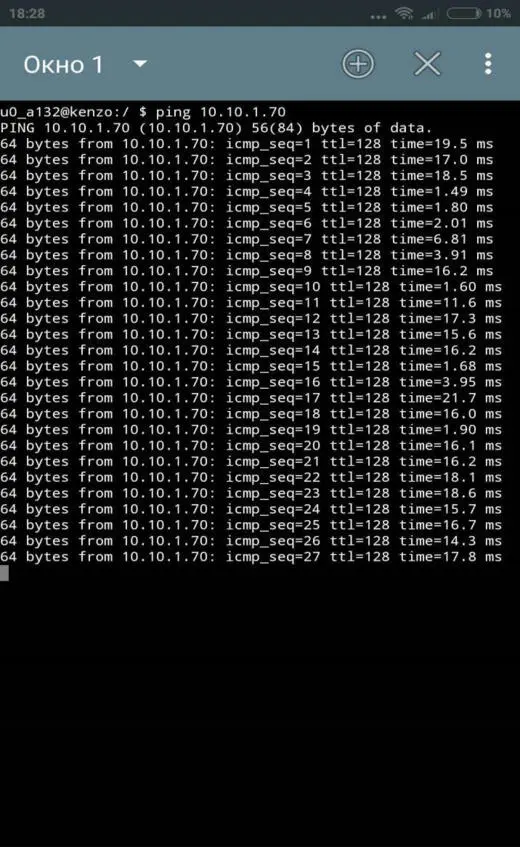

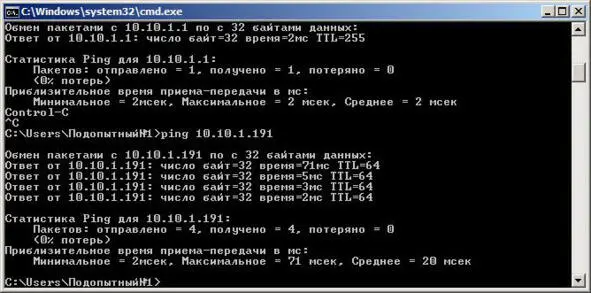

IPv4-адрес смартфона в нашем случае: 10.10.1.191 (адрес получен от DHCP-сервера атакующего). IPv4-адрес компьютера, к которому отправляются Echo-запросы для проверки соединения имеет адрес 10.10.1.70, как на рисунке (IPv4-адрес получен от настоящего DHCP-сервера, который был на роутере). На рисунках 54—55 показаны Echo-запросы от одного устройства к другому.

Рисунок 54 – Echo-запросы

Рисунок 55 – Echo-запросы

Во время Echo-запросов Wireshark, запущенный под управлением Kali Linux, получает пакеты, которые передавались от одного устройства к другому. Следовательно, правильно произвести атаку нам удалось.

Основная идея, что большой наплыв пользователей приводит к отказу в обслуживании части из них. Расширение данной атаки – DDOS.

Для реализации нескольких типов DDoS-атак соберем лабораторный стенд по рисунку 56. Атакующих компьютеров необязательно должно быть 10 – можно ограничиться 2—3 компьютерами, которые будут атаковать сервер.

Рисунок 56 – Схема лабораторного стенда

3.1 HTTP-флуд

HTTP-флуд – это наиболее распространенная flood-атака. В ее основе – отсылка HTTP-запросов GET на 80-й порт и, как следствие, переполнение и невозможность обрабатывать новые запросы.

Для реализации этой и последующих типов атак мы воспользуемся программой Low Orbit Ion Cannon. LOIC – программа с открытым исходным кодом, предназначенная для осуществления DDoS-атак, написанная на языке программирования C#.

Запускаем программу на компьютерах атакующих (рисунок 57).

Рисунок 57 – Интерфейс программы Low Orbit Ion Cannon

Настраиваем программу следующим образом:

В «1. Select your target» прописываем в нужную строку либо известный адрес

Нажимаем кнопку «Lock on»; В «3. Attack options» выставляем метод HTTP, количество потоков для атаки, убираем галочку «Wait for reply»; в «2. Ready?» нажимаем кнопку «IMMA CHARGIN MAH LAZER».

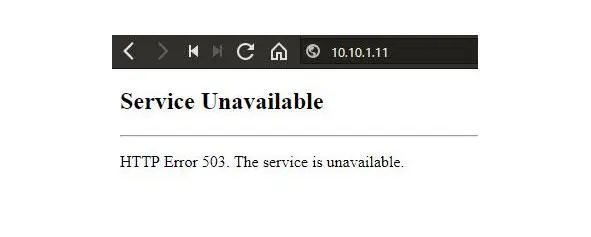

Во время атаки сервер жертвы получает огромную нагрузку на процессор. Через некоторое время сервер становится недоступным – появляется 503 ошибка (рисунок 58).

Рисунок 58 – ошибка 503

Реализация в LOIC TCP и UDP flood атак выполняется аналогичным образом: в качестве метода в программе выбирается либо TCP-, либо UDP-атака. Конечно, если злоумышленник получит шелл, то он может реализовать атаку типа недостатка ресурсов переполнив процессор ненужными инструкциями или память ненужными вычислениями.

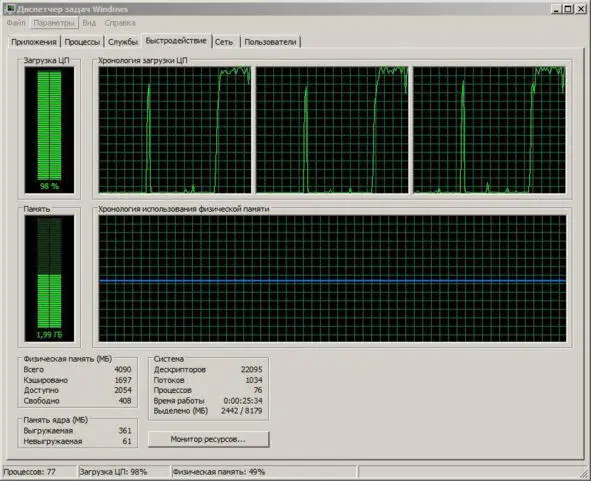

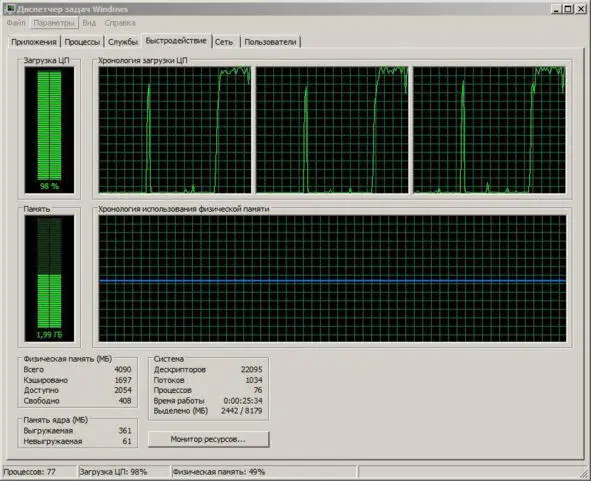

На рисунке 59 показан скриншот из Диспетчера задач атакованного сервера. Видно, что сервер испытал большую нагрузку во время расчетов.

Рисунок 59 – Диспетчер задач атакованного сервера

Атаки на программное обеспечение

Использование IDA Pro в зада

IDA Pro Disassembler (Interactive DisAssembler) – наиболее популярное средство на рынке сегодня. Это интерактивный дизассемблер, широко использующийся для обратной разработки программ позволяющий итеративно исследовать исходный код, пока не станет ясно, что именно и как делает исследуемая программа.

Существует несколько версий IDA Pro – бесплатная (freeware), стандартная (standard) и расширенная (advanced). Бесплатная версия обладает ограниченными возможностями по сравнению со стандартной и расширенной версиями – поддерживается только архитектура x86 и отсутствует поддержка подключаемых модулей.

1 Использование IDA Pro

1.1 Автоматический анализ

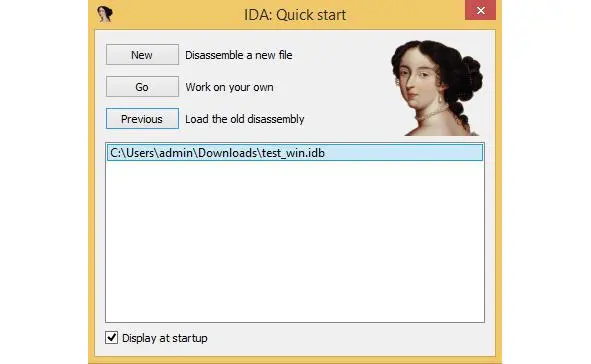

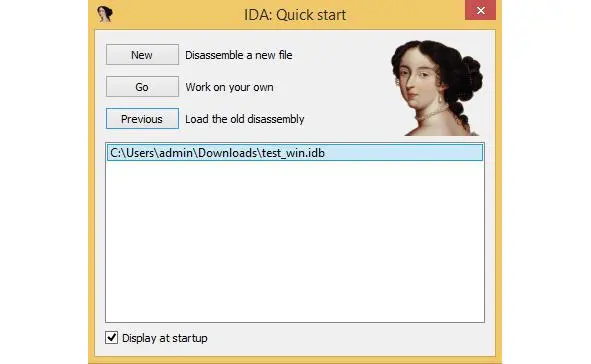

После запуска IDA предлагает 3 варианта продолжения: дизассемблировать новый файл (new), продолжить без загрузки файла (go), открыть ранее дизассемблированный файл (previous). Скриншот окна представлен на рисунке 60.

Рисунок 60 – Окно быстрого старта.

Выберем дизассемблирование нового файла. Загрузим на анализ любой exe. Далее появится окно, изображённое на рисунке 61.

Читать дальше