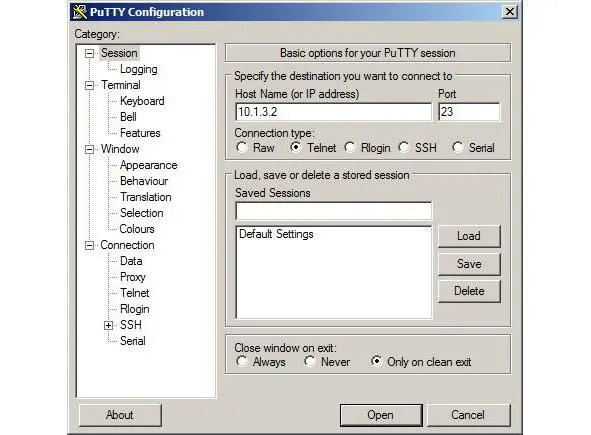

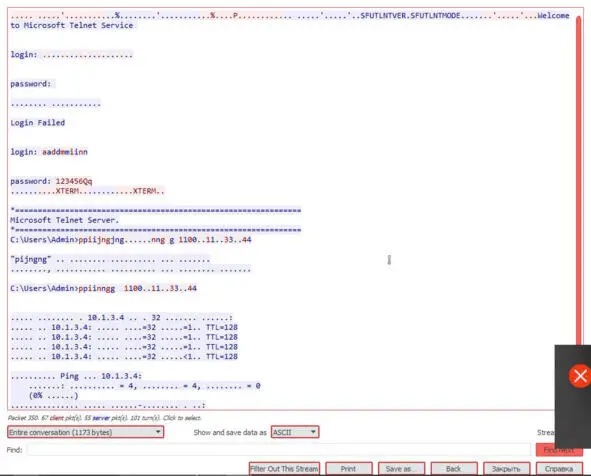

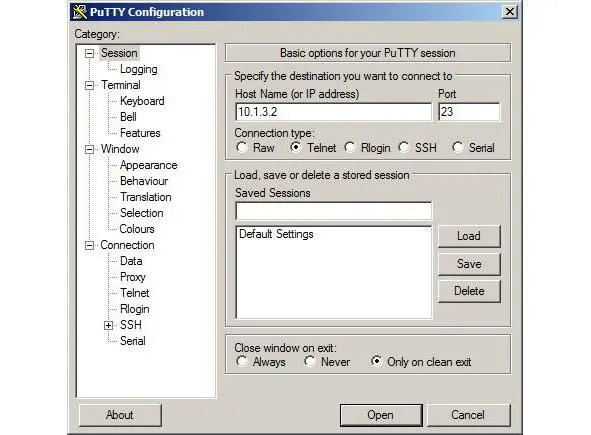

Рисунок 33 – Подключение через протокол Telnet

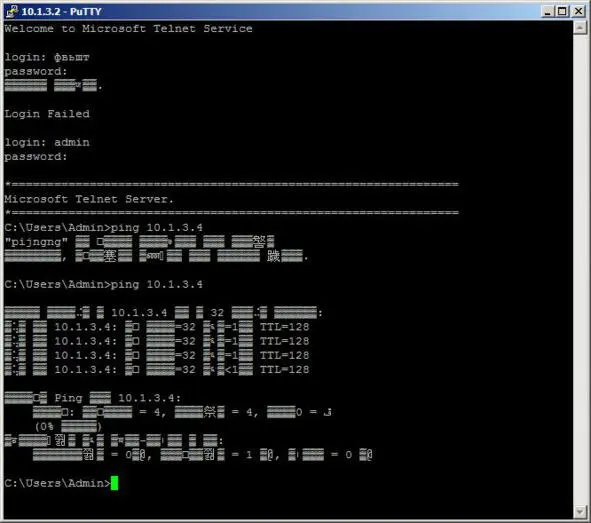

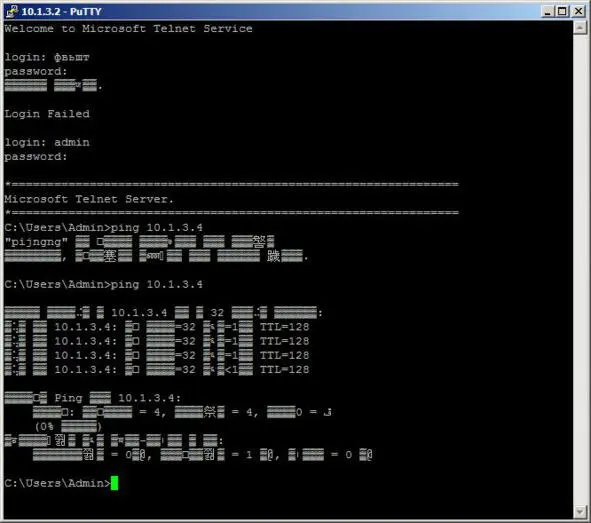

Рисунок 34 – Данные, полученные при подключении

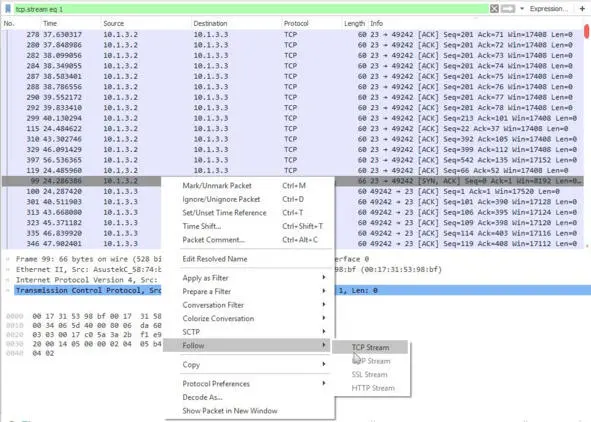

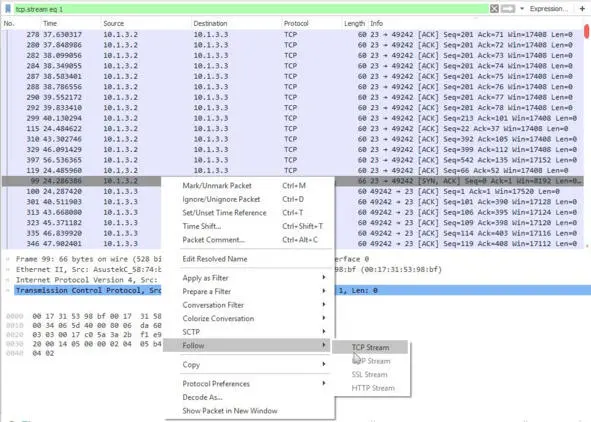

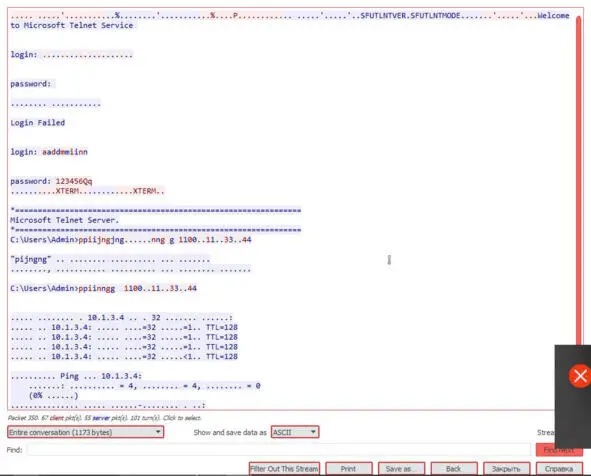

Атакующий компьютер с Wireshark находит нужные пакеты по протоколу TCP. Выберем один из перехваченных пакетов, ПКМ → Follow → TCP Stream. Теперь мы видим все, что было в консольном интерфейсе PuTTY (рисунки 35 – 36).

Рисунок 35 – Перехваченные пакеты

Рисунок 36 – Перехваченные пакеты

2.5 Перехват информации, используя протокол HTTP

HTTP (HyperText Transfer Protocol – «протокол передачи гипертекста») – протокол прикладного уровня передачи различных мультимедийных данных. Главное отличие от аналогичного протокола HTTPS – отсутствие шифрования, из-за чего вся информация, отображаемая и вводимая на консольный интерфейс, передается по сети в виде открытого текста.

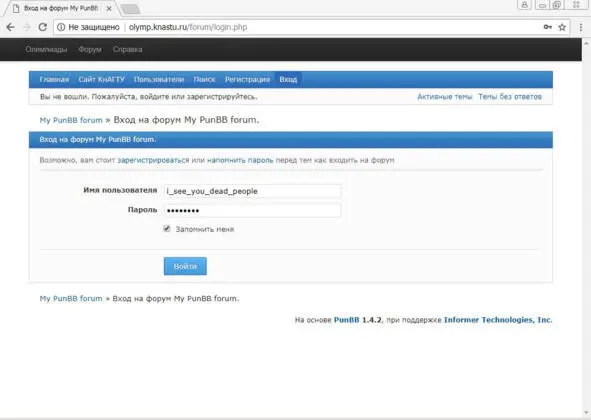

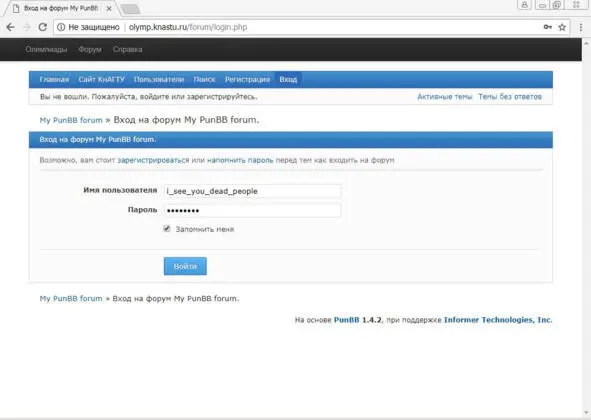

Откроем сайт, работающем на протоколе HTTP, например, http://olymp.knastu.ru. Вводим любой логин/пароль (рисунок 37).

Рисунок 37 – Ввод логина и пароля

Атакующий компьютер с Wireshark находит нужные пакеты по протоколу HTTP. Анализируем их. Видим пару логин/пароль, которая вводила жертва.

3. Сетевые атаки

3.1 MAC-флудинг

Флудинг МАС – возможность неправомерного просмотра трафика в сети. Все МАС адреса хранятся на коммутаторах. Если переполнить сеть большим количеством поддельных МАС, то память коммутатора переполняется, и тогда коммутатор «превращается» в концентратор.

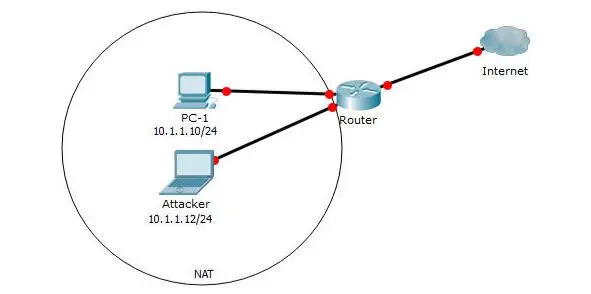

Для проверки уязвимости соберем лабораторный стенд по топологии, представленный на рисунке 38. На атакующем компьютере с помощью виртуальной машины был развернут дистрибутив GNU/Linux «Kali Linux». По умолчанию на нем установлена утилита «macof», совершающая MAC-флудинг на коммутатор.

Рисунок 38 – Схема лабораторного стенда

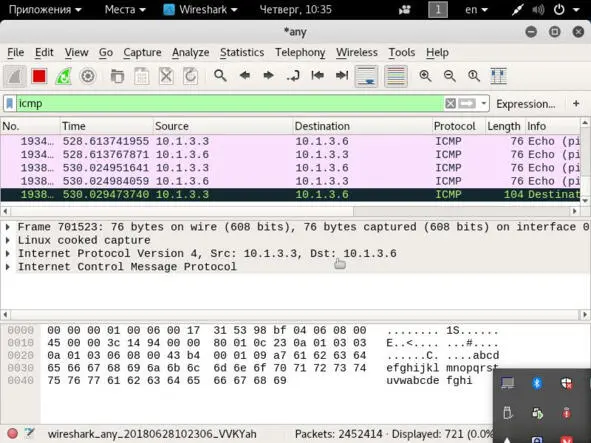

На атакующем компьютере с Kali Linux через терминал запускаем утилиту командой «macof». Через несколько минут после начала флудинга таблица маршрутизации коммутатора переполняется и коммутатор становится концентратором, который передает пакеты всем подключенным узлам в сети.

После этого подключаем к коммутатору две жертвы: PC1 и PC2, между котороми будет проходить Echo-запрос с помощью команды «ping адрес».

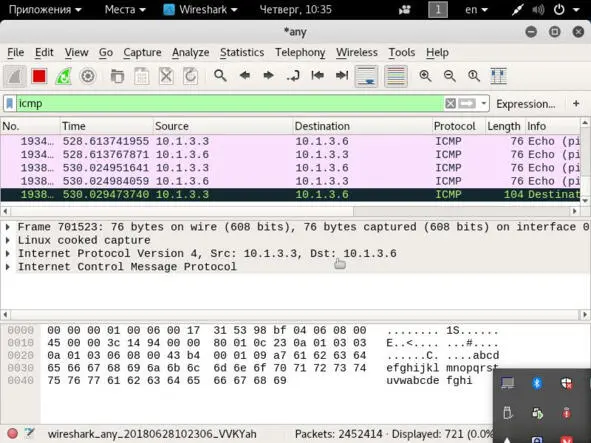

В нашем случае IPv4-адрес атакующего имел вид 10.10.1.1, IPv4-адреса жертв: 10.10.1.3 и 10.10.1.6 соответственно. После произведенного MAC-флудинга атакующий компьютер с помощью Wireshark смог перехватить пакеты, предназначенные для других узлов (рисунок 39).

Рисунок 39 – Перехват пакетов

3.2 ARP-спуфинг

Классический пример атак типа «человек посредине». Протокол ARP является уязвимым – отсутствует проверка подлинности ARP-запросов и ARP-ответов. А

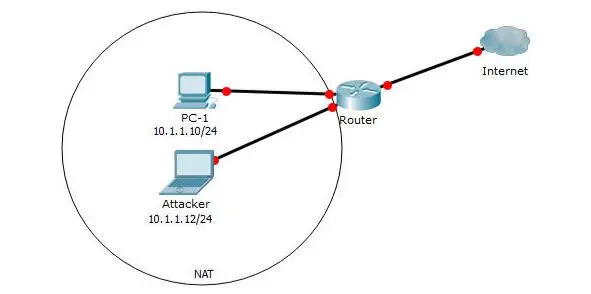

Для проверки уязвимости соберем лабораторный стенд по топологии, представленный на рисунке 40. Для ARP-спуфинга воспользуемся программой Cain & Abel.

Рисунок 40 – Лабораторный стенд

В программе (рисунок 41) активируем кнопку «Start/Stop Sniffer».

Рисунок 41 – Активация программы

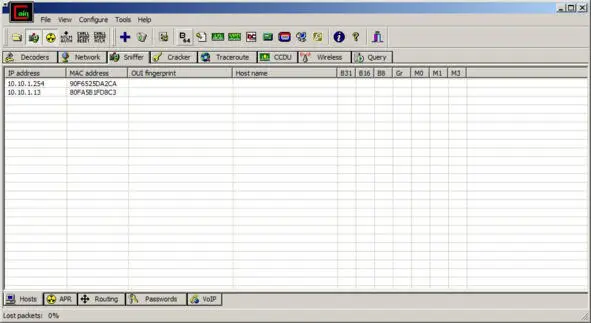

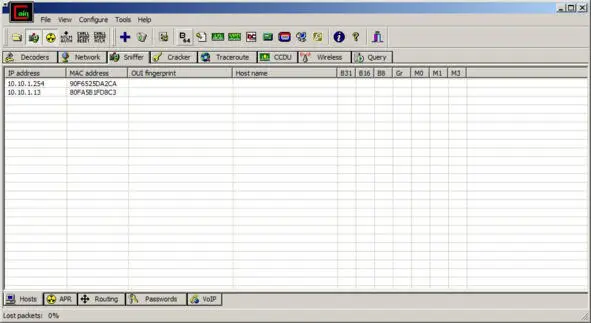

Перейдем во вкладку Sniffer. Нажмем кнопку «Add to list» (изображение плюса) и укажем диапазон нужных IP-адресов, которые находятся в сети. После этого в списке будут видны IPv4-адрес маршрутизатора (10.10.1.254) и IPv4-адрес жертвы (10.10.1.13). Это показано на рисунке 42.

Рисунок 42 – IPv4-адрес маршрутизатора и жертвы

Читать дальше