8.5. Пользователи Интернета

Во многих случаях, когда информация просто выводится (но не изменяется), пользователи могут работать анонимно в Интернете. Однако в среде системы SAP даже при работе в Интернете доступ обычно требует индивидуального имени пользователя и соответствующего пароля. Это требуется, когда через Интернет должны выполняться такие транзакции, как размещение заказа. В зависимости от Internet Application Component (IAC, см. главу 1) может быть достаточно сконфигурировать обычный диалог пользователя для активации в Интернете, но может понадобиться создать и поддерживать дополнительную учетную запись пользователя Интернета. Обратитесь к описанию конкретного IAC, чтобы выяснить, какой вариант применим.

Подготовка обычного диалогового пользователя для доступа через Интернет не отличается от обслуживания пользователей, описанного выше (см. раздел 8.2.1). Кроме описанных там параметров, можно также присвоить пользователю одного или несколько ссылочных пользователей. Ссылочные пользователи позволяют расширить полномочия пользователя и обеспечить всем пользователям Интернета идентичные полномочия.

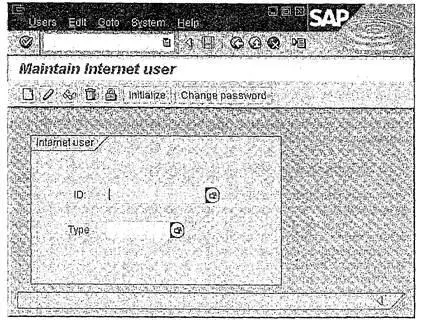

Если требуется отдельный пользователь Интернета для IAC, то его можно сконфигурировать следующим образом:

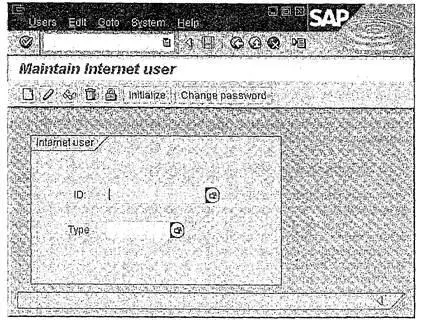

1. Выберите Internet user(см. рис. 8.19).

Рис. 8.19. Обслуживание пользователей Интернета

2. Введите идентификатор пользователя (ID).

3. Задайте тип пользователя. Тип часто соответствует прикладной области и ограничивает права пользователя. Например, «KNA1» означает, что данную транзакцию Интернета может выполнять только сам пользователь.

4. Инициализируйте пользователя с помощью Initialize.

5. Теперь пользователь активен. Система автоматически генерирует для него пароль. Чтобы сменить пароль, выберите Change Password.

Пользователя Интернета можно блокировать и разблокировать.

8.6. Информация о пользователях и полномочиях

Чем больше пользователей работает в системе R/3, тем более сложным и трудным будет управление пользователями и мониторинг критических для безопасности пользователей. Система SAP обладает дополнительными инструментами для выполнения этих задач.

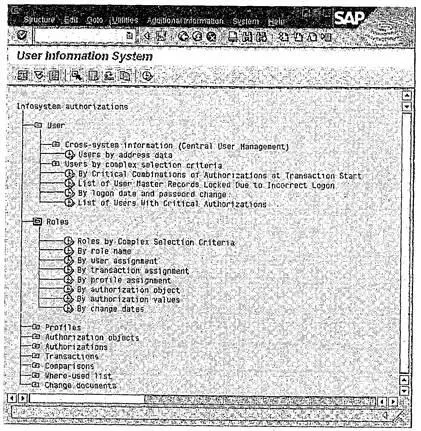

8.6.1. Информационная система

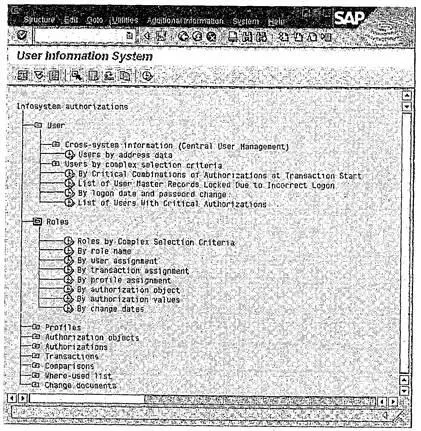

Чтобы предоставить системному администратору обзор всех пользователей и полномочий, система R/3 предлагает специальную ►Information system.Она позволяет анализировать и сравнивать пользователей и полномочия, предоставленные в системе для большого набора критериев. На рис. 8.20 показан начальный экран этого инструмента.

Информационная система пользователей делает возможным, например, выбрать всех пользователей, которые были назначены определенной роли, или определить все роли, содержащие определенные полномочия.

Другой важной функцией в информационной системе является анализ изменения документов. Каждый раз, когда изменяется основная запись пользователя, создается документ изменения с отметкой времени и именем человека, который сделал эти изменения. Информационная система позволяет анализировать эту информацию в любое время, чтобы определить, кто создал, изменил или удалил пользователя. Документы изменений нельзя удалить (однако они могут архивироваться), что означает, что они доступны бессрочно.

8.6.2. Журнал аудита безопасности

Журнал аудита безопасности (Security Audit Log) позволяет регистрировать всю деятельность пользователя, которая имеет отношение к безопасности системы. Аудиторы часто требуют такие записи, особенно для пользователей с критически важными полномочиями, чтобы гарантировать контролируемость системы. Не имеет смысла и технически невозможно регистрировать деятельность всех пользователей с помощью журнала аудита безопасности. Журнал аудита чаще используется для мониторинга критически важных пользователей, которые имеют много полномочий, особенно пользователи службы чрезвычайных ситуаций и поддержки, а также для выявления специальных критически важных для безопасности событий, таких как неудачные попытки регистрации.

Рис. 8.20. Информационная система пользователей

Функцию ►Security Audit Configurationможно использовать для определения, какие типы деятельности и для каких пользователей будут записываться в журнал аудита безопасности. Эти пользователи и виды деятельности затем будет контролироваться постоянно. Можно использовать ►Security Audit Analysisдля анализа записей аудита согласно различным критериям.

Читать дальше