На этапе «Совершенствование документационного обеспечения» на основе результатов проведения мониторинга, а также внешнего или внутреннего аудита ИБ производится внесение изменений (актуализация) в соответствующие документы, разработка новых, вывод из действия устаревших.

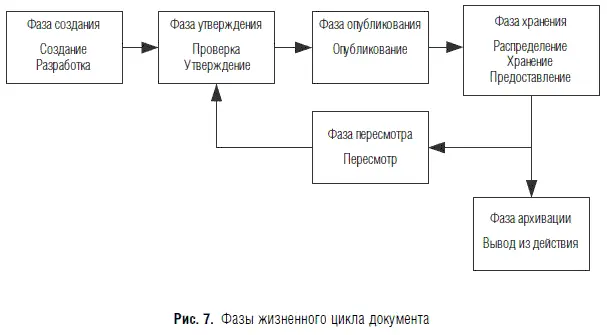

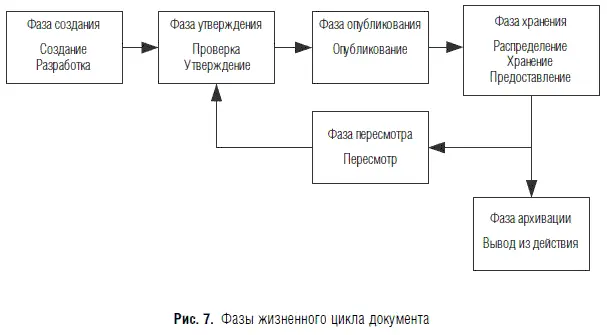

Если же рассмотреть жизненный цикл отдельного документа, то в нем также выделяются отдельные стадии, которые в свою очередь коррелируются со стадиями жизненного цикла всей системы документов. В качестве примера можно рассмотреть модель жизненного цикла документа, приведенную в международном стандарте ISO 11442 Technical product documentation. Document management и представленную на рис. 7.

Фаза, в которой устанавливается фактическое содержание документа, является фазой разработки. По решению разработчика о завершении разработки документа должна быть инициирована фаза утверждения. Данная фаза характеризуется статусом документа «в рассмотрении». Документ с указанным статусом все еще находится в собственности разработчика, и в отношении его использования действуют те же ограничения. Опубликование является независимой деятельностью по отношению к утверждению. Следовательно, в целях согласования с выпуском других документов в рамках проекта должен быть определен срок опубликования документа. Фаза, в которой опубликованные документы находятся на хранении и доступны авторизованным пользователям для чтения и копирования, называется фазой хранения. Фаза пересмотра подразумевает собой получение копии хранящегося документа, передачу на пересмотр, а также присвоение ей статуса «в подготовке». Фаза архивации обуславливается перемещением документов из хранилища действующих документов в архив для хранения на установленный период.

Рассмотренная модель жизненного цикла документа может быть взята организациями за основу при формировании и внедрении системы менеджмента документов по обеспечению ИБ.

Обзор современных средств управления доступом

(ЗАО «Инфосистема Джет»)

Алексей Лаврухин, директор по развитию

Вячеслав Петрухин, консультант

Центр информационной безопасности

Компания «Инфосистемы Джет»

Управление доступом относится к числу приоритетных задач обеспечения информационной безопасности. При всей важности встроенных и наложенных средств защиты информации эффект от их использования может быть сведен на нет, если политика предоставления доступа в организации является неоптимальной и непродуманной и основывается на устаревших средствах управления доступом. По этим причинам внедрение современных средств управления доступом является одним из основных направлений деятельности по обеспечению защиты информации компании «Инфосистемы Джет».

Недостатки традиционного подхода к управлению доступом

Одна из особенностей традиционного управления доступом заключается в том, что для бизнеса информационная система является в значительной степени «черным ящиком»: сотрудники бизнес-подразделений не могут проконтролировать, какие права доступа назначаются администраторами систем сотрудникам и какие привилегии они в результате имеют.

Усугубляет ситуацию и то, что ИТ-инфрастуктура организации, как правило, состоит из множества различных информационных систем, большинство из которых имеет свое собственное хранилище учетных записей и связанных с ними привилегий. Эти политики могут значительно различаться, а управление учетными записями становится трудоемкой задачей. В результате невозможно представить полную картину прав доступа сотрудников и тем более получать такую информацию оперативно и регулярно.

Выполнение операций с учетными записями является по большей части механической работой, которая может быть автоматизирована. Традиционное ручное управление учетными записями, особенно в случае неподконтрольности результата, чревато как случайными, так и умышленными ошибками, которые могут быть выявлены лишь спустя значительное время или не выявлены совсем. Также ручное управление доступом приводит к задержкам предоставления или изменения доступа, вследствие чего увеличивается время вынужденного простоя, если сотрудник не может выполнять свои служебные обязанности или риски безопасности, если по каким-то причинам права доступа сотрудника в данный момент являются избыточными.

Читать дальше

Конец ознакомительного отрывка

Купить книгу