— если за одним или несколькими сотрудниками организации закреплена группа функций, отличающаяся от функций других сотрудников в рамках того же вида деятельности, то указанная группа функций идентифицируется как роль.

В результате описанной деятельности будет сформирован перечень ролей, а содержание ролей (обязанности и полномочия) может быть описано в терминах соответствующих видов деятельности организации.

Полученный результат не только позволит перейти к следующему этапу — оценке системы ролей с точки зрения ИБ, но и даст возможность руководству организации по-новому взглянуть на существующее в организации и закрепленное в ее нормативной базе распределение обязанностей и полномочий.

Оценка ролей в организации фактически заключается в выявлении ситуаций концентрации полномочий двух типов:

— недопустимого (опасного) совмещения функций в одной роли;

— недопустимого (опасного) совмещения функций, которые относятся к разным ролям, но роли назначены одному исполнителю.

Эти две задачи решаются сходным способом. Поэтому деятельность по оценке ролей покажем на примере решения первой задачи.

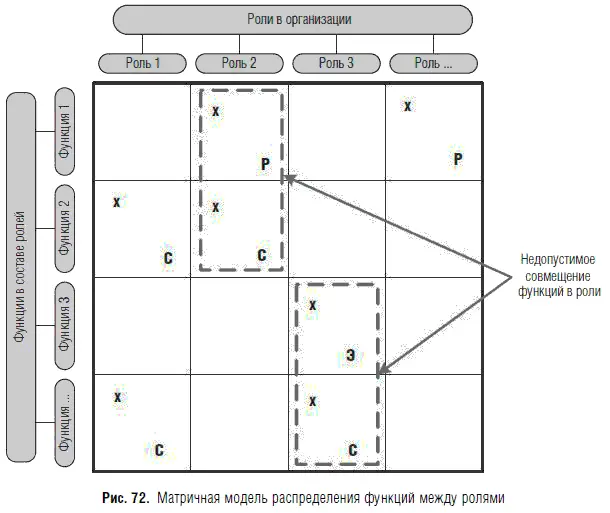

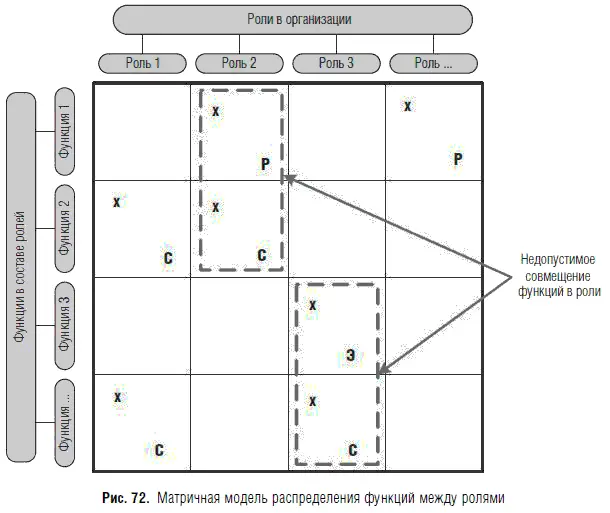

Для осуществления оценки системы ролей с целью выявления в них недопустимого совмещения функций используется матричная модель распределения функций между ролями, пример которой приведен на рис. 72.

Такая матричная модель распределения функций между ролями отражает состав функций закрепленных за ними. Формирование матричной модели распределения функций между ролями осуществляется на основании перечня ролей организации, который был сформирован на предыдущем этапе — идентификации ролей.

Анализ матричной модели распределения функций между ролями выполняется с целью выявления недопустимого совмещения функций в ролях, а его результатом является перечень ролей, в которых обнаружено недопустимое совмещение функций, и перечень собственно пар совмещенных функций.

После того как определена принадлежность функции, в матричной модели рядом с отметкой «х» ставится отметка в виде условного обозначения соответствующей функций недопустимой для совмещения, как представлено на рис. 72. Для удобства заполнения матричной модели и ее дальнейшего анализа рекомендуется использовать различные условные обозначения для групп функций недопустимых для совмещения, например:

— функции, связанные с разработкой программных средств, — Р;

— функции, связанные с сопровождением программных средств, — С;

— функции, связанные с эксплуатацией программных средств, — Э.

Недопустимым для совмещения функции могут быть обнаружены поиском в столбцах матрицы (выделено пунктирным контуром на рис. 72).

Выявление недопустимого совмещения ролей при назначении одному сотруднику выполняется аналогичным образом. В ходе деятельности по оценке ролей организации в качестве рабочих материалов формируются две матричные модели (модель распределения функций между ролями и модель распределения ролей между сотрудниками), а также следующие перечни:

— перечень ролей, в которых выявлено недопустимое совмещение функций;

— перечень сотрудников организации, которым назначены недопустимые для совмещения роли.

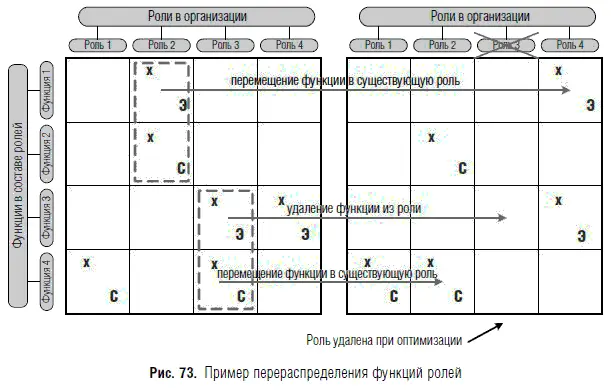

Оптимизация системы ролей организации проводится путем внесения изменений по двум направлениям:

— перераспределение функций между ролями с целью устранения недопустимого совмещения функций в отдельных ролях;

— перераспределение ролей между сотрудниками организации с целью устранения недопустимого совмещения ролей сотрудниками.

Оптимизация системы ролей проводится на основе результатов оценки системы ролей в организации.

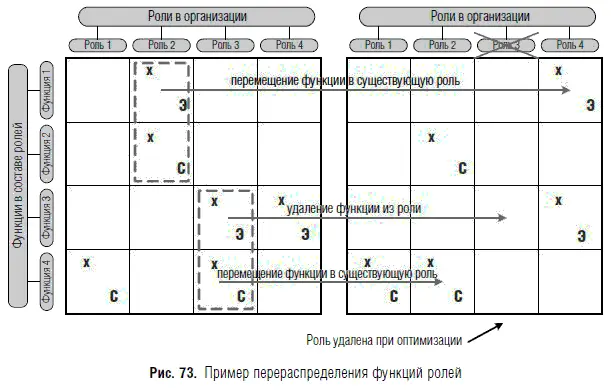

Перераспределение функций между ролями может быть выполнено путем применения необходимых сочетаний следующих операций:

— удаление функции из роли;

— перемещение функции между ролями;

— создание новых ролей для перемещения в них функции.

При перераспределении функций между ролями целесообразно использовать матричные модели, полученные в ходе оценке системы ролей (см. пример на рис. 73).

Для перераспределения ролей между сотрудниками организации (переназначение ролей) с целью устранения недопустимого совмещения ролей сотрудниками организации могут быть использованы сочетания аналогичных приемов:

Читать дальше

Конец ознакомительного отрывка

Купить книгу