— разработки и сопровождения системы/ПО;

— разработки и эксплуатации системы/ПО;

— сопровождения и эксплуатации системы/ПО;

— администратора системы и администратора ИБ;

— выполнения операций в системе и контроля их выполнения.

В соответствии с положением Банка России № 242-П не рекомендуется назначение одному и тому же подразделению и (или) служащему функций, связанных с:

— совершением банковских операций и других сделок и осуществлением их регистрации и (или) отражением в учете;

— выдачей санкций на выплату денежных средств и осуществлением (совершением) их фактической выплаты;

— проведением операций по счетам клиентов организации и счетам, отражающим собственную финансово-хозяйственную деятельность организации;

— предоставлением консультационных и информационных услуг клиентам организации и совершением операции с теми же клиентами;

— оценкой достоверности и полноты документов, представляемых при выдаче кредита, и осуществлением мониторинга финансового состояния заемщика;

— совершением действий в любых других областях, где может возникнуть конфликт интересов.

В общем виде деятельность по управлению системой ролей в организации (в целях уменьшения рисков ИБ) состоит в последовательном решении следующих задач (см. рис. 69):

— идентификация системы ролей;

— оценка системы ролей;

— оптимизация системы ролей.

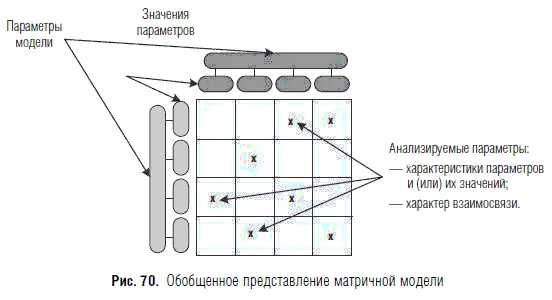

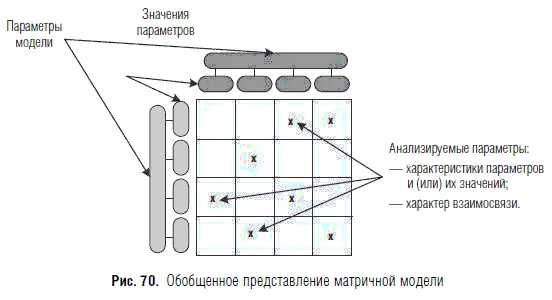

При решении перечисленных задач удобно использовать матричные модели распределения полномочий. Один из возможных форматов матричной модели представлен на рис. 70.

Из рис. 70 видно, что для построения матричной модели должен быть определен состав параметров модели и их значений, а также определен состав параметров отражаемых на пересечении строк и столбцов матричной модели (анализируемые параметры). При этом состав указанных параметров зависит от назначения матричной модели и от состава решаемых задач.

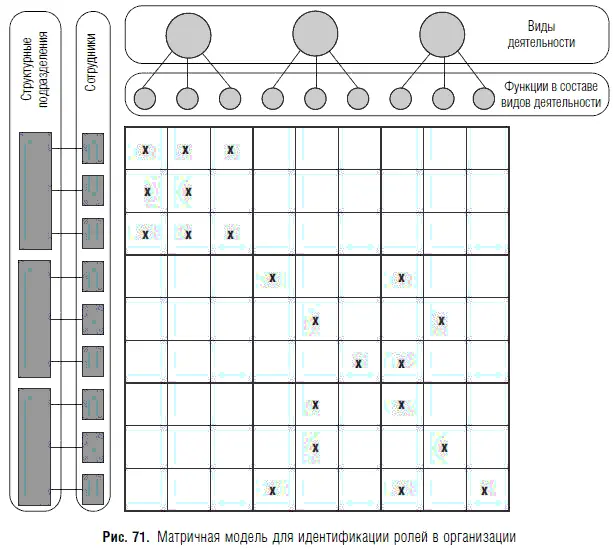

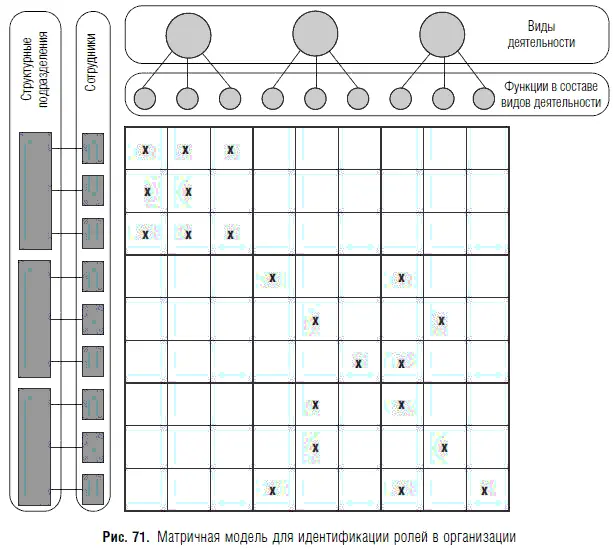

На первом этапе, при идентификации системы ролей, за основу для построения матричной модели целесообразно принимать систему распределения задач и полномочий, описанную действующими в организации должностными инструкциями, положениями о структурных подразделениях и другими документами (регламентами, распоряжениями о предоставлении полномочий и др.). Возможный вид матричной модели показан на рис. 71.

Для формирования такой матричной модели необходимо наличие хотя бы простой модели деятельности организации, в которой выделены собственно виды деятельности организации, например в виде процессов (идеи процессного представления деятельности кратко рассмотрены в главе 2), и выделены функции — структурные элементы видов деятельности (для процессного формата описания деятельности — процедуры).

Необходимые для формирования матричной модели элементы организационно-штатной структуры и связи между ними могут быть восстановлены по нормативным и организационно-распорядительным документам организации. Целесообразно также проведение опроса некоторых сотрудников организации с целью проверки актуальности восстановленных данных и их дополнения не отраженными документально отношениями.

Следующий шаг идентификации системы ролей состоит в отражении в матричной модели участия сотрудников в выполнении функций. Если сотрудник организации участвует в выполнении некоторой функции, то в соответствующей ячейке матрицы делается отметка, например «х». Состав допустимых отметок должен быть установлен, например, так:

— В — выполняет;

— К — контролирует;

— О — отвечает;

— И — информируется о результатах;

— С — согласовывает решения и (или) консультирует.

На основании заполненной матрицы осуществляется выделение ролей в соответствии с некоторыми заранее установленными правилами, например:

— роли идентифицируются отдельно для каждого вида деятельности, т. е. не должно быть ролей, входящих одновременно в более чем один вид деятельности;

— если за разными сотрудниками закреплена одна и та же группа функций в рамках одного вида деятельности, то такая группа функций идентифицируется как роль;

Читать дальше

Конец ознакомительного отрывка

Купить книгу