Вадим Грибунин - Цифровая стеганография

Здесь есть возможность читать онлайн «Вадим Грибунин - Цифровая стеганография» — ознакомительный отрывок электронной книги совершенно бесплатно, а после прочтения отрывка купить полную версию. В некоторых случаях можно слушать аудио, скачать через торрент в формате fb2 и присутствует краткое содержание. Город: Москва, Год выпуска: 2002, ISBN: 2002, Издательство: Солон-Пресс, Жанр: Технические науки, на русском языке. Описание произведения, (предисловие) а так же отзывы посетителей доступны на портале библиотеки ЛибКат.

- Название:Цифровая стеганография

- Автор:

- Издательство:Солон-Пресс

- Жанр:

- Год:2002

- Город:Москва

- ISBN:5-98003-011-5

- Рейтинг книги:3 / 5. Голосов: 1

-

Избранное:Добавить в избранное

- Отзывы:

-

Ваша оценка:

Цифровая стеганография: краткое содержание, описание и аннотация

Предлагаем к чтению аннотацию, описание, краткое содержание или предисловие (зависит от того, что написал сам автор книги «Цифровая стеганография»). Если вы не нашли необходимую информацию о книге — напишите в комментариях, мы постараемся отыскать её.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

На русском языке стеганографии было посвящено только несколько обзорных журнальных статей. Данная книга призвана восполнить существующий пробел. В ней обобщены самые последние результаты исследований зарубежных ученых. В книге рассмотрены как теоретические, так и практические аспекты стеганографии, выполнена классификация стегосистем и методов встраивания, детально исследованы вопросы повышения пропускной способности стегоканала, обеспечения стойкости и незаметности внедрения, приведено более 50 алгоритмов встраивания данных.

Книга предназначена для студентов, аспирантов, научных работников, изучающих вопросы защиты информации, а также для инженеров-проектировщиков средств защиты информации. Также несомненный интерес она вызовет у специалистов в области теории информации и цифровой обработки сигналов.

, независящий сильно от исходного изображения

, независящий сильно от исходного изображения  .

. ,

,  …,

…,  . Тогда их сумма

. Тогда их сумма  будет достаточно близка к NW , если N велико, а изображения статистически независимы.

будет достаточно близка к NW , если N велико, а изображения статистически независимы. и

и  . Тогда вышеприведенная атака даст лишь

. Тогда вышеприведенная атака даст лишь  . Однако, атака может быть улучшена в том случае, если у атакующего есть какие-то предположения о том, какой ЦВЗ из двух встроен в данное изображение. Тогда все изображения могут быть распределены на два класса: 1 и 2. Пусть

. Однако, атака может быть улучшена в том случае, если у атакующего есть какие-то предположения о том, какой ЦВЗ из двух встроен в данное изображение. Тогда все изображения могут быть распределены на два класса: 1 и 2. Пусть  — вероятность того, что изображение отнесено к неверному классу. Тогда усреднение по большому числу

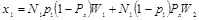

— вероятность того, что изображение отнесено к неверному классу. Тогда усреднение по большому числу  изображений класса 1 дает

изображений класса 1 дает  . Аналогично усреднение по

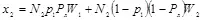

. Аналогично усреднение по  изображений класса 2 дает

изображений класса 2 дает  . Вычисление взвешенной разности дает

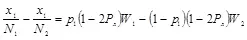

. Вычисление взвешенной разности дает  . Следовательно, для любого

. Следовательно, для любого  , атакующий может оценить сумму и разность

, атакующий может оценить сумму и разность  и

и  , откуда он может получить

, откуда он может получить  и

и  .

.