Следует отметить, что образование кратных единиц измерения количества информации несколько отличается от принятых в большинстве наук. Традиционные метрические системы единиц в качестве множителей кратных единиц используют коэффициент 10n, где n = 3, 6, 9 и так далее, что соответствует десятичным приставкам Кило (10 3), Мега (10 6), Гига (10 9) и так далее. Поскольку компьютер оперирует числами не в десятичной, а в двоичной системе счисления, в кратных единицах измерения количества информации используется коэффициент 2n. Поэтому кратные байту единицы измерения количества информации вводятся следующим образом:

1 Кбайт = 2 10байт = 1024 байт

1 Мбайт = 2 10Кбайт = 1024 Кбайт

1 Гбайт = 2 10Мбайт = 1024 Мбайт

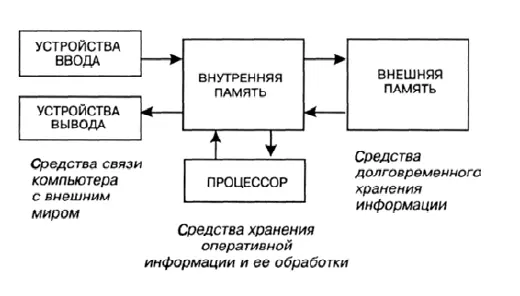

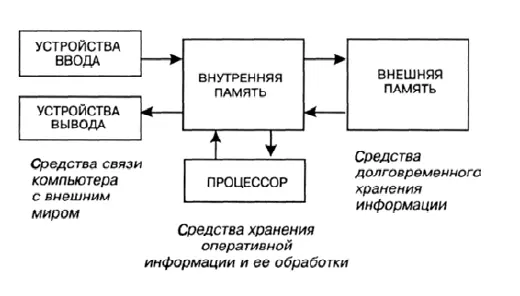

Современный компьютер, построенный по принципу «архитектуры Неймана», состоит из следующих основных элементов:

Для большинства пользователей устройствами ввода служат клавиатура, джойстик, дисководы, видеокамеры и пр. Устройствами вывода являются монитор или принтер.

Процессор объединяет в себе устройство управления и арифметически-логическое устройство. Он постоянно находится в рабочем состоянии благодаря имеющемуся у него элементу питания. Но устройств для хранения данных (памяти) у него нет [7] С технической точки зрения процессоры обладают небольшими, но исключительно быстродоступными хранилищами данных (памятью), которая именуется «кэшпамятью». Основное назначение КЭШа – сохранять промежуточные результаты вычислений (грубая аналогия – функция запоминания в арифметических микрокалькуляторах), то есть функция прежде всего служебная. При команде обратиться к оперативной памяти процессор предварительно «просматривает» кэш, что не занимает много времени в связи с его маленьким объемом. Если необходимая информация там имеется, данные берутся из кэша, что позволяет еще больше увеличить быстродействие.

. Поэтому он конструктивно объединен с «внутренней памятью» – ОЗУ, RAM (оперативным запоминающим устройством, оперативная память). В отличие от процессора, ОЗУ зависит от внешнего питания, поэтому, когда подача энергии на ОЗУ прекращается, прекращается и функционирование процессора – ему неоткуда брать данные. Но благодаря объединению в один блок взаимодействие процессора с оперативной памятью происходит очень быстро. Все процессы обработки информации происходят именно в ОЗУ. Поэтому большой объем оперативной памяти является весьма существенным фактором быстродействия. Если же для выполнения команды требуется обработать больший объем данных, чем позволяет оперативная память, в работе компьютера наступает сбой. Информация, которая хранится в ОЗУ, уничтожается после выключения компьютера.

В ОЗУ следует отметить специальный блок «постоянной памяти» (ПЗУ). Оно представляет собой микросхему, в которую данные записываются один раз при изготовлении на заводе и практически не могут быть изменены впоследствии. Данные, заложенные в эту микросхему, именуются БИОС (базовая система ввода-вывода). Обычно эти данные проще поменять сразу вместе с микросхемой. В ПЗУ хранятся программы, которые компьютер запускает автоматически при включении питания. Они предназначены для проверки исправности и обслуживания аппаратуры самого компьютера. Они также выполняют первоначальную загрузку главной обслуживающей программы компьютера – так называемой операционной системы.

После того, как ОЗУ вместе с процессором заработали, может происходить обращение к средствам долговременного хранения информации – внешней памяти. В отличие от ОЗУ, информация, хранящаяся во внешней памяти, сохранятся после выключения питания. При команде «сохранить результаты работы» данные, находящиеся в ОЗУ, пересылаются во внешнюю память.

Основным носителем внешней памяти компьютера является жесткий магнитный диск (HDD – hard disk drive), который в обиходе называют винчестером [8] Считается, что это наименование возникло из жаргонного обозначения первой модели жесткого диска емкостью 16 Кбайт (IBM, 1973 год), имевшего 30 дорожек по 30 секторов, что случайно совпало с обозначением «30/30» для патронов известного охотничьего ружья «Винчестер».

. Информация также может храниться на с съемных носителях (дисках, флэш-хранителях и пр.)

Точки для подключения внешних устройств, через которые они могут обмениваться данными с ОЗУ, называются «портами». Порты бывают последовательные (COM), параллельные (LPT) и универсальные последовательные (USB). По последовательному порту информация передается по одному биту, что обуславливает относительно низкую скорость поступления данных. Ранее такие порты использовались для подключения практически всех устройств, но сейчас они уже морально устарели и применяются для подключения в основном модемов и источников бесперебойного питания. В отличие от последовательного порта, у параллельных портов имеется как минимум 8 проводов для передачи информации, что позволяет им одномоментно передавать как минимум 1 байт информации. Через параллельный порт производится присоединение принтера, сканера или соединение двух компьютеров. В настоящее время все производители компьютерной техники переходят на использование USB-портов, обладающих высоким уровнем универсальности.

Читать дальше

Конец ознакомительного отрывка

Купить книгу