Как только червь проникает в вашу систему, он заражает файлы .СОМ и создает новые уязвимые места в системе безопасности. Есть мнение, что он попытается переслать информацию об этих слабостях. Он может также разрушить файлы, преднамеренно или непреднамеренно.

Анализ червя, представленный ниже, проведен Кевином Оберманом из Национальной лаборатории имени Лоренса Ливермора. К анализу приложена программа DCL, которая блокирует текущую версию червя. В настоящее время существуют не менее двух версий червя, но могут появиться и другие. Эта программа предоставит вам достаточно времени, чтобы залатать очевидные дыры в системе безопасности. Создается более совершенная программа DCL.

Если ваш сайт подвергнется нападению, пожалуйста, обратитесь в CIAC для получения дальнейших инструкций…

Сообщение о черве W.COM

Р. Кевин Оберман

Технический отдел

Национальная лаборатория имени Лоренса Ливермора

16 октября 1989 года.

Приводим описание работы червя W.COM, основанное на исследовании двух первых версий. Техника репликации предполагает небольшое изменение кода, на что указывает источник нападения и накапливаемая в результате самообучения червя информация.

Весь анализ был сделан в большой спешке, но я считаю, что все факты достоверны. Для начала – описание программы:

1. Программа удостоверяет, что работает в директории, к которой сам владелец имеет полный доступ (с правами чтения, записи, исполнения и удаления файлов).

2. Программа проверяет, не работает ли уже другая копия червя, для чего она ищет процесс с первыми пятью знаками NETW_. В случае его обнаружения она самоуничтожается и прекращает работу. (ПРИМЕЧАНИЕ: Быструю проверку на зараженность можно провести, поискав процесс, начинающийся с NETW_. Это можно сделать с помощью команды SHOW PROCESS.

3. Затем программа изменяет пароль по умолчанию учетной записи DECnet случайной последовательностью двенадцати или более знаков.

4. Информация о пароле, использованном для доступа в систему, отправляется пользователю GEMTOP [11] GEMTOP был исправлен CIAC на GEMPAK в более позднем предупреждении.

на узле SPAN 6.59. Некоторые версии могут иметь другие адреса.

5. Процесс меняет свое имя на NETW_ плюс случайно выбранный набор цифр.

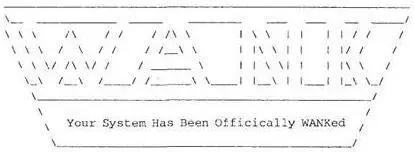

6. Затем программа смотрит, имеет ли SYSNAM привилегию. Если да, то она замещает сообщение системы своим баннером.

WORMS AGAINST NUCKLEAR KILLERS

You talk of times of peace for all, and then prepare for war

7. Если она имеет SYSPRV, то блокирует почту учетной записи SYSTEM.

8. Если она имеет SYSPRV, то изменяет процедуру выполнения команд при входе в систему так, как если бы стирались все файлы пользователя (но в действительности не делает этого).

9. Затем программа сканирует логическую таблицу учетных записей для командных процедур и стремится изменить учетную запись FIELD на известный пароль с логином из любого источника и всеми привилегиями. Это примитивный вирус, но он очень эффективен, если проникает в высокопривилегированную учетную запись.

10. Программа приступает к попытке проникновения в другую систему путем случайного выбора номеров узлов. Кроме того, она использует функцию PHONE для получения списка активных пользователей удаленных систем. Она начинает беспокоить их, звоня им с помощью PHONE.

11. Затем программа стремится получить доступ к файлу RIGHTLIST и пытается получить доступ к какой-либо удаленной системе с помощью найденных пользователей и списка «стандартных» пользователей, заложенного в червя. Она ищет пароли, идентичные названиям учетных записей или просто пустые, и регистрирует все такие учетные записи.

12. Она ищет учетную запись, которая имеет доступ к SYSUAF.DAT.

13. Если привилегированная учетная запись обнаружена, программа копируется в эту учетную запись и запускается. Если привилегированная учетная запись не найдена, программа копируется в другие учетные записи, выбранные случайным образом.

14. Как только программа завершает работу в системе, она случайным образом выбирает другую, и все повторяется (и так до бесконечности).

Ответные меры:

1. Прилагаемая программа заблокирует червя. Воспользуйтесь приведенным ниже кодом и запустите ее (это потребует минимальных ресурсов). Она создаст процесс под названием NETW_BLOCK, который предупредит запуск червя.

ПРИМЕЧАНИЕ: Настоящая версия программы будет работать только с этой версией червя.

Читать дальше