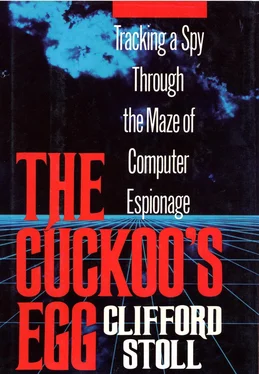

Не нужно сушить себе мозги. Информационный компьютер сети выдал полдюжины военных Командных Центров Управления. Хакер продолжил поиск, используя в качестве ключей другие слова: «Чейенни», «icbm», «боевой», «khll», «Пентагон» и «Колорадо».

Прочесывание милнетовского каталога напоминало перелистывание телефонного справочника. Чей еще номер он наберет?

Все. Для каждого ключевого слова нашлось несколько компьютерных адресов. Набрав штук тридцать, он отключился от Милнета. Затем методично пытался ворваться: в Центр Обслуживания Данных ВВС в Арлингтоне, штат Вирджиния, Научно-исследовательскую Лабораторию Баллистики, Учебный Центр ВВС в Колорадо Спрингс, Тихоокеанский Центр Наблюдения ВМФ на Гавайях и в тридцать других мест. И опять потерпел неудачу. Ему случайно попались компьютеры, в которых не использовались очевидные пароли. Сегодня был вечер разочарований. Наконец, он попытался вернуться на старое место охоты: в аннистонскую военную базу. Пять попыток, и все безуспешные.

Затем он оставил Милнет в покое и вернулся в мой ЮНИКС. Я наблюдал, как кукушка откладывает яйцо: он еще раз повозился с файлами и стал суперпользователем. Старый трюк: использование дыры в Гну-Эмаксе для замены системного файла atrun на свою подпольную программку. Спустя пять минут Сезам открылся: он стал системным менеджером. Теперь за ним нужен был глаз да глаз. Он мог нечаянно или нарочно разрушить систему. Для этого достаточно одной команды, например, rm * — это команда стирания всех файлов. Однако он лишь вывел телефонные номера некоторых компьютеров и отключился.

Ого! У него появился список номеров машин, с которыми часто связывался наш компьютер.

Однако Майтер заглушил внешние телефонные порты. Хакер должен был уже это обнаружить. Все-таки он продолжал собирать телефонные номера. Должно быть, у него был другой способ связи. Майтер был не единственным отправным пунктом его телефонной системы.

Он опять вернулся. Куда бы он ни направлялся, все его подключения отвергались. Скорее всего, использовал неверные пароли.

Как только он вернулся, то сразу же запустил Кермит. Он собирался скопировать файл к себе в компьютер. Опять мой файл паролей? Нет, на этот раз ему нужны были сетевые программы. Он попытался откачать объектные коды двух таких программ: telnet и rlogin.

Всякий раз, когда один из наших научных работников подключается через Милнет, используется telnet или rlogin. Обе программы обеспечивают удаленную связь с чужими компьютерами. Каждая из них транслирует команды пользователя этому компьютеру. Очень удобное место для троянского коня. Заменив пару строчек в telnet, он может создать улавливатель паролей. Всякий раз, когда наши ученые мужи будут подключаться к удаленной системе, эта коварная штучка будет складывать пароли в секретный файл. Конечно, подключение пройдет благополучно, но когда хакер попадет в мой компьютер в следующий раз, этот файл будет содержать список паролей.

Я видел, как строчка за строчкой Кермит передавал программу хакеру. Теперь я знал, что длительные задержки обусловлены связью через спутник и через длинные кабели, идущие в Германию.

Наблюдая за ним, я испытывал чувство, что на меня выливают ушат помоев. Он крадет мои программы, очень умные программы… Обидно. Но я не мог даже стереть Кермит. Он сразу же это заметит. Теперь, когда я его уже почти настиг, особенно не хочется засветиться. Но надо действовать быстро. Как остановить грабителя и не обнаружить себя?

Я взял цепочку для ключей и бросился к кабелям, подсоединенным к линиям хакера. При помощи цепочки я закоротил провода на одно мгновение. Такой помехи было достаточно, чтобы компьютер сбойнул, но недостаточно, чтобы связь прервалась. Для хакера это выглядело как искажение нескольких символов. Неправильно написанные слова и неразборчивый текст — компьютерный эквивалент атмосферных помех. Он будет грешить на сеть и в конце концов сдастся. При паршивом качестве связи работать через международную линию бесполезно.

Все сработало превосходно. Далее я проведу еще одну манипуляцию с цепочкой, он увидит помеху, и его компьютер попросит повторить последнюю строку. Я должен быть осторожен и допустить передачу небольшой порции данных. Однако перекачка должна происходить очень медленно: нужно, чтобы на копирование файла он потратил всю ночь.

Хакер сделал еще одну попытку. Неудачно. Он не смог прорваться сквозь мою дымовую завесу и не нашел причину возникновения помехи.

Читать дальше

Конец ознакомительного отрывка

Купить книгу

![Джон Уиндэм - День триффидов [День триффидов. Куколки. кукушки Мидвича. Кракен пробуждается]](/books/85014/dzhon-uindem-den-triffidov-den-triffidov-kukolk-thumb.webp)