CIESZE SIE ZE SIE SPOTKALISMY

Szybko napisał odpowiedź i podał kartką Susan.

IZ SDY

Uśmiechnęła się do niego.

Becker sam śmiał się z tego, co się z nim działo. Miał trzydzieści pięć lat, a na myśl o Susan natychmiast czuł przyśpieszone bicie serca, jakby był zakochanym nastolatkiem. Żadna inna kobieta nigdy nie pociągała go tak mocno jak ona. Jej delikatne, europejskie rysy twarzy i brązowe oczy przypominały reklamę kosmetyków Estée Lauder. Jeśli w młodości Susan była chuda i niezgrabna, to z pewnością bardzo się zmieniła. Teraz była zgrabna jak topola – smukła i wysoka, z pełnymi, jędrnymi piersiami i idealnie płaskim brzuchem. David często żartował, że nigdy przedtem nie słyszał o modelce mającej doktorat z matematyki stosowanej i teorii liczb. W miarę jak mijały kolejne miesiące, oboje zaczęli podejrzewać, że znaleźli coś, co może trwać przez całe życie.

Po dwóch latach od pierwszego spotkania David nieoczekiwanie oświadczył się jej. Pojechali na weekend w Smoky Mountains. Gdy leżeli na łóżku z baldachimem w Stone Manor, David poprosił ją o rękę. Nie miał pierścionka zaręczynowego – po prostu nagle przyszło mu to do głowy. To właśnie jej się w nim podobało – był taki spontaniczny. Pocałowała go długo i mocno. David wziął Susan w ramiona i zsunął z niej nocną koszulę.

– Uznaję, że to oznacza tak – powiedział. Przez całą noc kochali się przed kominkiem.

Od tego magicznego wieczoru minęło sześć miesięcy. Niedługo potem David niespodziewanie awansował na dziekana wydziału języków współczesnych. Od tej pory w ich związku coś zaczęło się psuć.

Drzwi Krypto otworzyły się na pełną szerokość. Pisk dzwonka przerwał Susan ponure rozmyślania. Miała pięć sekund na przejście, po czym drzwi znów się zamkną, wykonując pełny obrót. Zebrała myśli i przekroczyła próg. Komputer odnotował jej wejście.

Choć praktycznie niemalże mieszkała w Krypto od zakończenia budowy nowego oddziału trzy lata temu, gdy wchodziła do środka, wciąż rozglądała się ze zdumieniem. Główne pomieszczenie miało postać ogromnej okrągłej sali o wysokości pięciu pięter. Przezroczysta kopuła wznosiła się na wysokość czterdziestu metrów i była wzmocniona siecią z włókna węglowego, dzięki czemu mogła wytrzymać falę uderzeniową, wywołaną wybuchem bomby o mocy dwóch megaton. Promienie słońca, które przedostały się przez nią, tworzyły na ścianach delikatną siateczkę świetlnych plam. Widać było wirujące spiralnie drobne pyłki kurzu, uwięzione przez system dejonizacyjny.

Ściany sali, w górnej części mocno pochylone, na poziomie oczu były już niemal pionowe. Stopniowo stawały się coraz mniej przezroczyste, a przy połączeniu z podłogą były już zupełnie czarne. Błyszczący czarny pas lśnił dziwnym blaskiem, wywołując niepokojące wrażenie, że podłoga jest przezroczysta. Czarny lód.

W samym środku z posadzki wystawało coś, co wyglądało jak czubek gigantycznej torpedy. To była właśnie maszyna, dla której powstała kopuła. Smukły czarny korpus sięgał na wysokość ośmiu metrów. Obła i gładka maszyna wyglądała jak orka, która zamarzła nad pokrytym lodem morzem.

To właśnie był TRANSLATOR, najdroższy komputer świata. NSA uroczyście przysięgała, że żadna taka maszyna nie istnieje.

Podobnie jak w wypadku góry lodowej, dziewięćdziesiąt procent urządzenia ukryte było pod powierzchnią. Supertajny komputer był zamknięty w ceramicznym silosie, schodzącym w dół na głębokość ośmiu pięter. Wokół podobnego do rakiety korpusu wisiały liczne pomosty dla obsługi, ciągnęły się kable i słychać było świst gazu we freonowym układzie chłodzącym. Na samym dole znajdowały się generatory, których szum docierał do każdego zakątka Krypto.

TRANSLATOR, jak wszystkie wielkie osiągnięcia techniki, był dzieckiem konieczności. W latach osiemdziesiątych nastąpiła rewolucja w dziedzinie telekomunikacji, która całkowicie zmieniła świat wywiadu elektronicznego. Było nią oczywiście upowszechnienie dostępu do Internetu, a zwłaszcza poczty elektronicznej.

Przestępcy, terroryści i szpiedzy mieli już całkowicie dość telefonicznych podsłuchów, dlatego natychmiast zaczęli korzystać z nowego środka łączności. Wydawało się, że poczta elektroniczna jest równie bezpieczna jak konwencjonalna i równie szybka jak telefon. Wiadomości są przekazywane przez podziemne światłowody i nie rozchodzą się w postaci fal radiowych, które każdy może przechwycić. Początkowo wszyscy sądzili, że poczta elektroniczna gwarantuje bezpieczeństwo łączności.

W rzeczywistości eksperci techniczni z NSA nie mieli żadnych problemów z przechwytywaniem wiadomości rozchodzących się przez sieć Internetu. To była dla nich dziecinna igraszka. Wbrew przekonaniu wielu użytkowników Internet wcale nie powstał wraz z rozpowszechnieniem się komputerów osobistych. Już trzydzieści lat wcześniej Departament Obrony stworzył ogromną sieć komputerową, która miała zapewnić łączność w trakcie wojny atomowej. Ludzie z COMINT byli ekspertami od Internetu. Osoby prowadzące nielegalne interesy za pośrednictwem poczty elektronicznej szybko się przekonały, że ich tajemnice nie są zbyt dobrze strzeżone. FBI, DEA, IRS i inne agencje amerykańskie zajmujące się walką z przestępczością – korzystając z pomocy przebiegłych hakerów z NSA – odnotowały wyraźny wzrost liczby aresztowanych i skazanych przestępców.

Oczywiście, gdy użytkownicy komputerów z całego świata dowiedzieli się, że rząd amerykański przechwytuje listy elektroniczne, zaczęli głośno protestować. Nawet zwyczajni koledzy, korzystający z poczty elektronicznej wyłącznie do celów rekreacyjnych, byli zirytowani brakiem prywatności. Przedsiębiorczy programiści z całego świata zaczęli szukać możliwości zabezpieczenia poczty elektronicznej. W ten sposób doszło do wynalezienia systemu szyfrowania z kluczem publicznym.

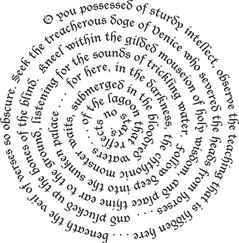

Każdy użytkownik systemu ma dwa klucze, publiczny i prywatny. Pierwszy jest wszystkim znany, drugi stanowi jego tajemnicę. Gdy ktoś chce wysłać zaszyfrowany list do danej osoby, musi znaleźć jej klucz publiczny i za pomocą łatwego w użyciu programu komputerowego zaszyfrować wiadomość tak, żeby wyglądała jak bezładny ciąg znaków. Każdy, kto przechwyci taką wiadomość, zobaczy na ekranie nieczytelne śmieci.

Do odczytania zaszyfrowanej wiadomości nie wystarcza znajomość klucza publicznego – potrzebny jest klucz prywatny, zwany także kluczem deszyfrującym, znany tylko adresatowi. Klucze prywatne działają podobnie jak PIN-y w bankomatach, ale na ogół są długie i skomplikowane. W kluczu prywatnym zawarte są informacje potrzebne komputerowi do wykonania matematycznych operacji prowadzących do odczytania wiadomości.

Od tej pory użytkownicy poczty elektronicznej mogli czuć się bezpieczni. Nawet gdyby ktoś przechwycił zaszyfrowany list, bez klucza prywatnego nie mógłby go odczytać.

NSA natychmiast odczuła zmianę sytuacji. Teraz agencja nie miała już do czynienia z prostymi szyframi podstawieniowymi, które można złamać za pomocą ołówka i kartki. Nowe komputerowe funkcje mieszające lub haszujące, jak mówią specjaliści, wykorzystywały osiągnięcia teorii chaosu i dużą liczbę symbolicznych alfabetów, i w ten sposób przekształcały tekst jawny w pozornie zupełnie beznadziejną, losową sekwencję znaków.

Początkowo do szyfrowania listów elektronicznych używano stosunkowo krótkich kluczy, dzięki czemu komputery NSA mogły sobie z nimi poradzić. Jeśli klucz deszyfrujący składa się z dziesięciu cyfr, to wystarczy zaprogramować komputer tak, żeby sprawdził wszystkie możliwości od 0000000000 do 9999999999. Wcześniej lub później komputer musi znaleźć właściwy klucz. Taką metodę prób i błędów określa się jako „brutalny atak”. Brutalny atak wymaga czasu, ale daje gwarancję znalezienia klucza.

Читать дальше