Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации

Здесь есть возможность читать онлайн «Коллектив авторов - Шпионские штучки и устройства для защиты объектов и информации» весь текст электронной книги совершенно бесплатно (целиком полную версию без сокращений). В некоторых случаях можно слушать аудио, скачать через торрент в формате fb2 и присутствует краткое содержание. Город: Санкт-Петербург, Год выпуска: 1996, ISBN: 1996, Издательство: Лань, Жанр: Справочники, на русском языке. Описание произведения, (предисловие) а так же отзывы посетителей доступны на портале библиотеки ЛибКат.

- Название:Шпионские штучки и устройства для защиты объектов и информации

- Автор:

- Издательство:Лань

- Жанр:

- Год:1996

- Город:Санкт-Петербург

- ISBN:5-86617-044-2

- Рейтинг книги:4 / 5. Голосов: 1

-

Избранное:Добавить в избранное

- Отзывы:

-

Ваша оценка:

Шпионские штучки и устройства для защиты объектов и информации: краткое содержание, описание и аннотация

Предлагаем к чтению аннотацию, описание, краткое содержание или предисловие (зависит от того, что написал сам автор книги «Шпионские штучки и устройства для защиты объектов и информации»). Если вы не нашли необходимую информацию о книге — напишите в комментариях, мы постараемся отыскать её.

В доступной форме приведены сведения о методах завиты и контроля информации при помощи технических средств.

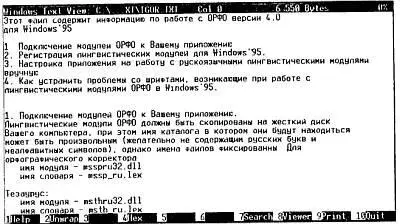

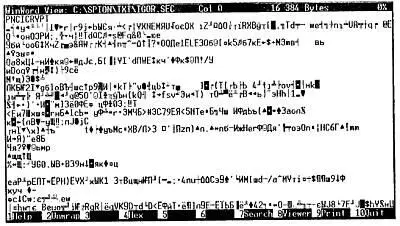

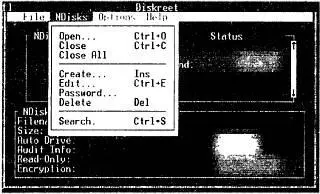

Приведены более 100 принципиальных схем устройств защиты информации и объектов, описана логика и принципы действия этих устройств, даны рекомендации по монтажу и настройке. Рассмотрены методы и средства защиты информации пользователей персональных компьютеров от несанкционированного доступа. Даны краткие описания и рекомендации по использованию программных продуктов и систем ограниченного доступа.

Книга предназначена для широкого круга читателей, подготовленных радиолюбителей, желающих применить свои знания в области защиты объектов и информации, специалистов, занимающихся вопросами обеспечения защиты информации.

Представляет интерес для ознакомления руководителей государственных и других организаций, заинтересованных в защите коммерческой информации.