Помимо ERP-систем и прочего программного обеспечения (software), объектами защиты в информационной безопасности принято считать аппаратное обеспечение (hardware), обеспечение связи/коммуникации, информацию на твердых и электронных носителях, а также в некоторых случаях оказываемые услуги, имидж и репутацию компании.

Грамотно организованный процесс управления информационной безопасностью позволяет оценить основные критичные факторы, негативно влияющие на ключевые бизнес-процессы компании, выработать осознанные, эффективные и обоснованные решения для их контроля или минимизации. Для этого необходимо выполнять на регулярной основе:

• документирование информационной системы с позиции информационной безопасности компании;

• классификацию информационных рисков и профилирование пользователей;

• качественную и количественную оценку информационных рисков и их анализ;

• управление информационными рисками на всех этапах жизненного цикла информационной системы, возможно с применением специального программного инструментария;

• аудит в области информационной безопасности.

6.2. Основные риски в обеспечении информационной безопасности

По результатам регулярных исследований аналитической лаборатории Info-Watch, ежедневно в мире регистрируется от одной до двух утечек конфиденциальных данных, преданных публичной огласке. Только в 2008 году проблема утечки персональных данных затронула интересы более 100 миллионов человек во всем мире! Мировой финансовый кризис, сопровождающийся массовыми сокращениями рабочих мест, лишь обостряет проблему, поскольку ценность информации в момент кризиса возрастает.

Разные виды информации имеют разную цену для злоумышленников и порождают специфические риски для компании: финансовые, юридические, репутационные:

финансовые риски – хищение финансовых данных, отчетов, ключевой информации и паролей для взаимодействия, получение информации о планируемых продуктах/услугах, хищение базы данных клиентов, поставщиков;

юридические риски – хищение конфиденциальной информации, персональных данных, условий контрактов, трудовых договоров;

репутационные риски – хищение данных, напрямую связанных с деятельностью компании, ее внутренней структурой, взаимоотношениями, имиджем, продуктами и услугами.

Среди основных каналов утечки информации выделяют инсайдерские (внутренние) и внешние угрозы. Причем под «инсайдером» понимаются бывшие и нынешние сотрудники предприятия, а также служащие-контрактники, бизнес-партнеры и люди, имеющие доступ к внутренней информации.

Исследование проблемы внутренних ИТ-угроз показало, что российские организации прежде всего озабочены утечкой конфиденциальной информации. Остальные угрозы – искажение информации, сбои в работе ИС по причине халатности персонала, утрата информации, кража оборудования – являются второстепенными.

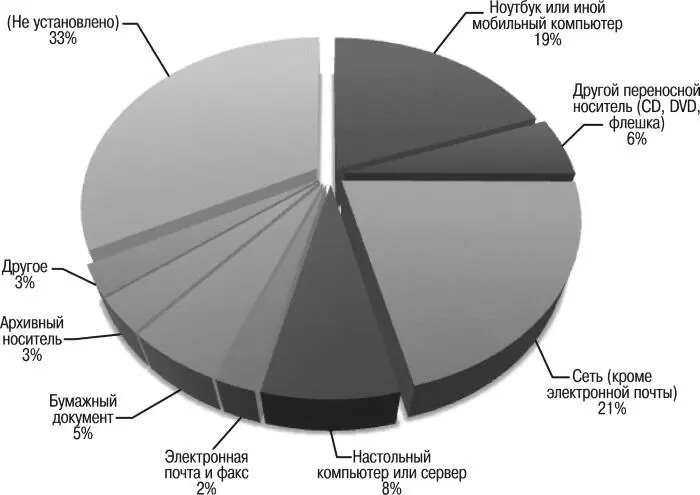

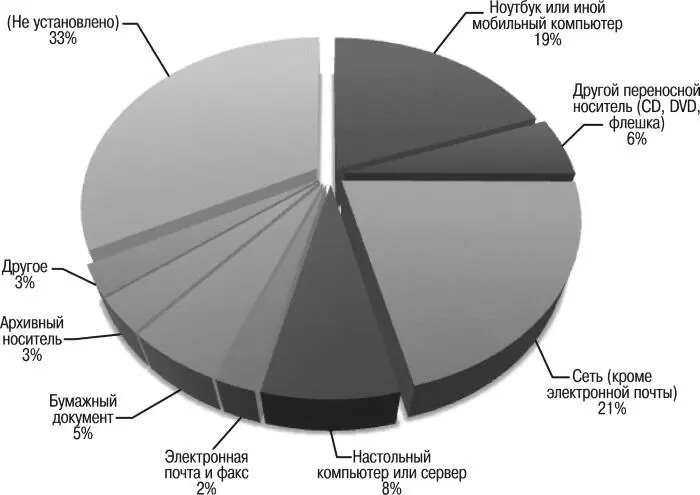

Компанией InfoWatch было проведено исследование основных каналов утечек информации за 2008 год. Как видно из диаграммы (рис. 23), значительный процент инцидентов приходится на сеть и переносные компьютеры, в то время как на электронную почту выпадает небольшой процент зарегистрированных утечек.

Рис. 23. Каналы утечки конфиденциальной информации

Среди основных тенденций специалисты InfoWatch отметили увеличение доли умышленных утечек. По их мнению, как защита, так и утечки персональных данных являются самыми значительными статьями расходов при оценке стоимости информационных рисков. При этом защитники информации излишне сконцентрированы на электронной защите, упуская из виду традиционные (преимущественно случайные) утечки бумажных носителей, которые можно предотвратить лишь организационными мерами, отмечается в отчете InfoWatch за 2009 год. Умышленные утечки могут быть инициированы внутри компании (инсайдерские угрозы) и могут быть вызваны внешними угрозами.

Одной из самых опасных инсайдерских угроз сегодня является несанкционированный доступ к конфиденциальной информации и ее кража. Несанкционированный доступ к информации может быть организован с помощью взлома ПО, копирования на внешние носители и передачи информации через Интернет, использования дополнительных устройств (Wi-Fi, BlueTooth, GPRS и прочего).

В зависимости от ценности похищенных данных убытки компании могут возрасти в несколько раз. Кроме того, компании часто сталкиваются и с физической кражей переносных компьютеров, вследствие чего реализуются как угрозы несанкционированного доступа, так и кражи чувствительной информации, стоимость которой зачастую несопоставима со стоимостью оборудования либо превышает ее.

Читать дальше

Конец ознакомительного отрывка

Купить книгу