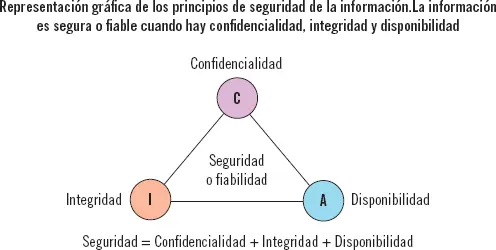

1 Para la norma ISO 17799 e ISO 27001, referencias obligadas en este manual, la seguridad de la información es “la preservación de confidencialidad, integridad y disponibilidad de la información”. Se trata pues, de proteger la información en varias facetas o propiedades.

2 El Ministerio de Administraciones Públicas, en su 2ª versión de la Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información (MAGERIT v2) de 2006, que también será referida frecuentemente, define seguridad como “la capacidad de las redes o de los sistemas de información, de resistir, con un determinado nivel de confianza, los accidentes o acciones ilícitas o malintencionadas que comprometan la disponibilidad, autenticidad, integridad y confidencialidad de los datos almacenados o transmitidos, y de los servicios que dichas redes y sistemas ofrecen o hacen accesibles”.

Actividades

1. Enumere equipos informáticos que podrían intervenir para que haya suministro eléctrico, de teléfono y/o conexión a internet, de gas natural y de agua, en un domicilio privado.

2. Imagine que va a tomar un avión o un tren. Enumere los equipos informáticos que están a la vista, desde que accede a la estación terminal, y hasta que alcance su asiento.

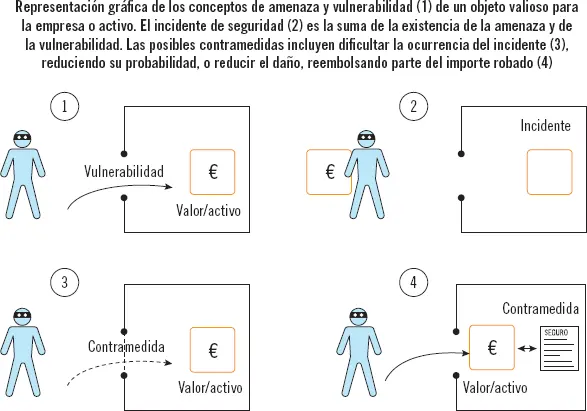

2.1. Amenazas, vulnerabilidades e incidentes de seguridad

De manera sencilla, las amenazas son las posibles acciones que dañarían los equipos informáticos.Por ejemplo, un incendio, un robo, o un usuario que borre el contenido de la información que se guarda.

Las amenazas no se pueden eliminar, porque existen de manera intrínseca al contexto y entorno en que existen los equipos informáticos. Por lo tanto, existe la obligación de analizarlas para poder reducir el daño que supondrían en los equipos informáticos.

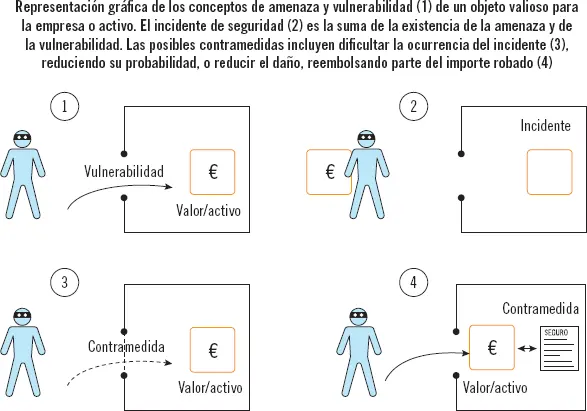

Para causar el daño, la amenaza debe encontrar un punto en que afecte al equipo; este punto es una vulnerabilidad del equipo ante la amenaza. Es decir, las vulnerabilidades son las debilidades de los equipos ante las amenazas.

La vulnerabilidad, por lo tanto, permite o facilita que una amenaza dañe el equipo; mientras que la amenaza es cualquier hecho que, intencionadamente o no, aprovecha una vulnerabilidad para dañar un equipo.

Por último, cuando una amenaza o un conjunto de ellas sucede, y aprovecha una vulnerabilidad, se dice que ha ocurrido un incidente de seguridad,cuyo efecto es un daño o impactoal equipo informático.

Normalmente, las amenazas serán genéricas, y no se podrán eliminar por completo, mientras que las vulnerabilidades serán particulares de cada equipo, y sí permiten intervenir en ellas. Frente a los incidentes de seguridad, se deben disponer contramedidas o salvaguardasque fortalezcan el sistema. Las contramedidas persiguen conocer, prevenir, impedir, reducir y controlar el dañoque podría tener un equipo.

No obstante, el punto de partida debe ser siempre el del caso peor: que tarde o temprano el incidente de seguridad se producirá. El trabajo de seguridad consiste tanto en reducir la frecuencia con la que ocurran los incidentes, como en reducir el daño cuando estos se produzcan. Para ello, es en las contramedidas donde se focalizará la atención y el trabajo práctico, analizando las opciones más efectivas para reducir la probabilidad de ocurrencia y los daños de un incidente, y maximizando así la relación beneficio/coste.

Actividades

3. Intente clasificar las siguientes amenazas según sean “naturales o fabricadas”, “accidentales o intencionadas”, y “humanas o ambientales”, justificando las suposiciones que se precisen añadir: incendio del edificio, seísmo, inundación por precipitaciones, guerra, robo, virus informático, y fallo en disco duro.

4. Identifique las amenazas y vulnerabilidades que permitieron la ocurrencia de los siguientes incidentes de seguridad, así como los daños producidos:

1 Un virus ha borrado archivos del sistema operativo, y ahora no arranca.

2 El incendio de la Torre Windsor destruyó los servidores del centro de proceso de datos, perdiéndose muchos archivos digitales.

3 El café se cayó sobre el teclado, produciendo un cortocircuito que apagó el ordenador, y se perdieron los documentos que no se habían guardado.

2.2. Principios de seguridad

Se ha visto que las amenazas no pueden eliminarse, por lo que, aunque se aplique una cantidad inmensa –y en la práctica irreal– de contramedidas, siempre persiste alguna vulnerabilidad que se podrá explotar.

Es imposible alcanzar la completa ausencia de inseguridad, o lo que es lo mismo, no existe la seguridad total.

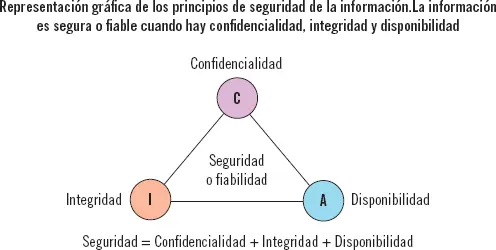

De manera muy resumida, la seguridad pretende que los sistemas y equipos de información sean fiables, es decir, que su comportamiento sea predecible, acorde con su diseño y construcción. La fiabilidad o seguridad, de acuerdo con la definición de la norma ISO 17799,mencionada en el epígrafe anterior, se apoya en tres aspectos o “principios de seguridad” esenciales:

1 La confidencialidad, es decir, que la información solo esté accesible para quien esté autorizado a ello.

2 La integridad, es decir, que la información sea exacta y completa, de manera que solo pueda modificarla quien esté autorizado a ello.

3 La disponibilidad, es decir, que la información esté accesible cuando sea necesario.

Los anteriores conceptos son fundamentales, y resumen los objetivos de la seguridad de la información. Es habitual referirse a ellos como la “Triada de la Seguridad” o “CIA”(empleando las iniciales de los términos en inglés confidentiality o confidencialidad, integrity o integridad, y availability o disponibilidad).

Por ejemplo, si la amenaza de un virus informático capaz de capturar el tráfico de red y reenviarlo, aprovecha la vulnerabilidad del sistema de correo electrónico de enviar las contraseñas sin cifrar, el atacante obtendría la contraseña del correo, y podría leerlo, viéndose comprometida la confidencialidaddel correo electrónico.

Por ejemplo, si la amenaza del extravío de una tarjeta magnética de identificación, aprovecha la vulnerabilidad de que el sistema de autenticación de usuarios solo necesite de dicha tarjeta, quien la encuentre podría modificar la información de una base de datos, como si fuera el usuario autorizado, viéndose comprometida la integridadde la información.

Por ejemplo, si la amenaza de un corte de suministro eléctrico aprovecha la vulnerabilidad de que el equipo informático no dispone de un sistema de alimentación ininterrumpida, el equipo no se podría encender, viéndose comprometida la disponibilidadde la información cuando se necesite.

Recuerde

Las propiedades principales de la seguridad de la información son 3:

Читать дальше