Habitualmente, el incidente más frecuente por acceso físico es accidental o no intencionado: se trata de errores humanos protagonizados por personal del departamento de informática o TIC, por personal de servicios auxiliares (limpieza, seguridad o mantenimiento), o incluso por proveedores o visitas.

Se trata, por tanto, de proteger a los equipos de accidentes que ocurren cuando hay acceso humano a los equipos. Entre las salvaguardas más habituales para proteger el acceso físico, se encuentran las siguientes:

1 Establecer un perímetro de seguridad física (local, habitaciones), con elementos constructivos acordes (puertas, paredes, ventanas, techos, suelos, etc.).

2 Mecanismos de control de ingreso físico (acreditaciones, cerraduras automáticas, etc.).

3 Establecer y definir áreas de acceso público, de entrega, de carga, etc.

4 Protección contra locales o actividades cercanas (incendios, explosiones, vías de vehículos, o cargas en movimiento).

Actividades

6. Reflexione sobre el riesgo de que el local donde se alojan los equipos informáticos de una entidad financiera esté ubicado junto a una gasolinera, disponga de ventanas (protegidas o no), incluya muchas cámaras de seguridad, y rótulos con el nombre de la entidad financiera en la fachada.

4.4. Seguridad de acceso lógico

El acceso lógicose refiere al acceso a la información de manera remota, es decir, sin emplear un periférico conectado directamente al equipo.Por ello, interviene forzosamente una red de comunicaciones, que extiende el acceso al servidor más allá del CPD, donde estén confinados sus periféricos de entrada y salida. Las principales medidas de seguridad que se pueden interponer para reducir el riesgo de un incidente de seguridad, aprovechando una vulnerabilidad en el acceso lógico, son las siguientes:

1 Definir una política de control de acceso, que identifique la información relacionada con actividades comerciales, los responsables de conceder-configurar-revocar los accesos, el procedimiento de solicitud, etc.

2 Existencia de un registro de usuarios, y de los servicios a los que acceden. Nota: Es importante mantener un registro actualizado de los usuarios, de los servicios, y de los accesos autorizados de los usuarios a los servicios.

3 Gestión de privilegios de acceso, sobre la base de “solo lo que necesitan saber”.

4 Gestión de claves de usuario, tanto de las características técnicas o de complejidad, como de la prohibición de divulgación de las mismas.

5 Revisiones periódicas de los derechos de acceso de los usuarios.

6 El establecimiento de responsabilidades del usuario, en cuanto al uso de claves secretas, equipos desatendidos, políticas de “mesas” y pantallas “limpias” (que no muestren información que no sea de carácter público).

7 La existencia de una política de uso de los servicios de red (internet, correo electrónico, etc.).

8 Mecanismos de autenticación y registro para las conexiones externas a la empresa o remotas, como técnicas de redes privadas virtuales (VPN).

9 Separaciones de redes, por ejemplo, en base a servicios de información, o grupos de usuarios o sistemas.

10 Controles de las conexiones que realizan los usuarios hacia fuera de la empresa.

11 Controles de acceso al sistema operativo, como la identificación y autenticación del usuario, un sistema automático de gestión de contraseñas, la restricción del uso de las utilidades del sistema operativo, el cierre de sesiones por inactividad, y la limitación de los periodos válidos para los inicios de sesión.

12 Controles de acceso a las aplicaciones y la información, como controles de lectura, escritura, modificación de archivos, y carpetas; o el aislamiento de la información confidencial, por ejemplo, en sistemas con cifrado integrado.

13 Establecimiento de una política para trabajo en movilidad, que incluya las comunicaciones móviles y el teletrabajo.

Actividades

7. Plantee un hipotético registro de usuarios y de los servicios a los que acceden, en una empresa con 10 trabajadores, 3 departamentos, y 5 servicios entregados por los equipos informáticos (acceso a internet, correo electrónico, impresión, base de datos de contabilidad, y base de datos de clientes).

5. La gestión de la seguridad informática como complemento a salvaguardas y medidas tecnológicas

A la vista de la multitud de amenazas y salvaguardas consideradas, no se puede enfrentar el problema mediante un conjunto de medidas de seguridad aisladas para objetos concretos. Es decir, se pueden interponer multitud de salvaguardas y mecanismos de seguridad, pero estas salvaguardas por sí mismas, no aportan suficientes garantías de continuidad a la empresa. Es necesaria una gestión adecuada de esas medidas, que incluirá los procesos, revisiones, recalificaciones, y adaptaciones para la realidad cambiante de la empresa, su entorno, sus amenazas y sus debilidades.

Para la construcción de un sistema de seguridad, no bastan los conceptos tecnológicos, sino que se necesitan también aspectos de gestión, aspectos legales, aspectos éticos, u otros específicos de la naturaleza y ambiente interno y externo de la empresa.

Es en este punto en el que surge el concepto de Sistema de Gestión de Seguridad de la Información (SGSI),como un sistema de gestión usado para establecer y mantener un entorno seguro. Se trata, sencillamente, de analizar la empresa, y fijar sus necesidades de seguridad iniciales, de poner en práctica las medidas de protección para lograr alcanzar estas necesidades, de ser capaz de medir si se han alcanzado o no, y de detectar las mejoras en las medidas de protección para alcanzar las necesidades.

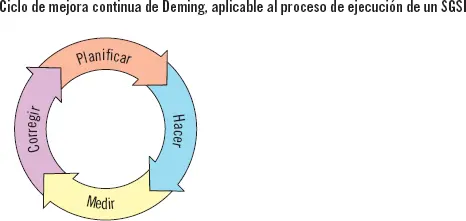

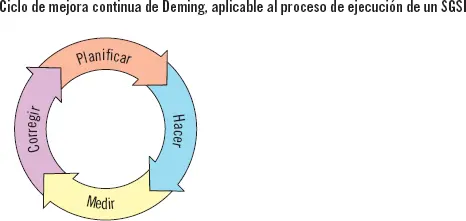

La anterior secuencia describe una repetición continua de fases de planificación (en inglés, plan) , ejecución (en inglés, do) , medida (en inglés, check) y corrección (en inglés, act) , constituyendo un ciclo de mejora continua de Deming (P-D-C-A), como muestra la siguiente imagen.

Se analizan o planifican las necesidades de seguridad de la empresa, estableciendo las medidas de protección necesarias para alcanzarlas; se implantan las medidas, se mide el resultado de satisfacción de las necesidades de seguridad, se determinan las correcciones que hay que realizar en las medidas de protección, y se vuelve a comenzar (revisando las necesidades y las medidas que permitirían alcanzar esas necesidades, incluyendo las correcciones detectadas en la ejecución anterior).

En este proceso de ejecución continuo, no se debe perder de vista el objetivo último que, usando una terminología empresarial, podría enunciarse como “asegurar la continuidad del negocio, minimizando los riesgos, maximizando el retorno de la inversión y permitiendo nuevas oportunidades para la empresa”.

Una empresa pequeña o mediana (PYME) puede enfrentar serias dificultades para abordar la implantación de un SGSI, desde una perspectiva tan compleja y abstracta como la del enunciado anterior. Las normativas y metodologías existentes, algunas ya mencionadas en este capítulo como ISO 17799 y MAGERIT,resultan demasiado amplias y extensas, por su necesaria globalidad para todo tipo de organizaciones.

Читать дальше