El apartado anterior da un enfoque sencillo para evaluar los requisitos de seguridad de un proceso, haciéndolos coincidir con los requisitos de su información resultante.

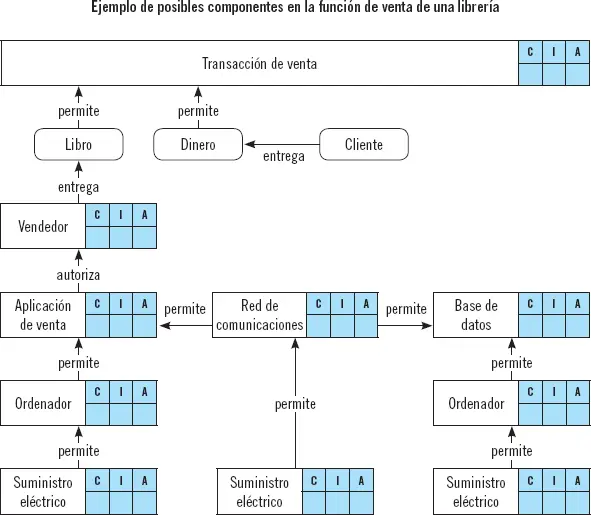

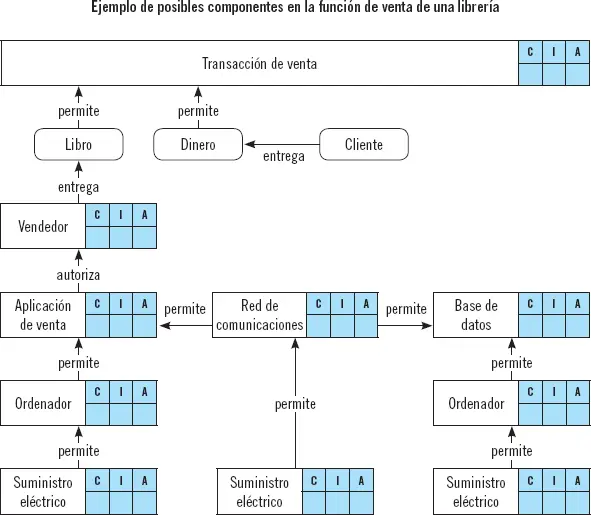

Como ya se mencionó, en ocasiones esto no será posible o conveniente. En estos casos pueden determinarse los requisitos de seguridad del proceso a partir de los requisitos de seguridad de sus componentes. Si se recuerda, un proceso puede observarse como la combinación de unas personas, una información de entrada, y unos sistemas de procesamiento para generar una información de salida.

Los requisitos de seguridad para los procesos pueden observarse entonces como una combinación de los requisitos de seguridad de las personas, de los sistemas, y de la información que intervenga.

A la hora de agregar los requisitos de los componentes, existen varias opciones. Por ejemplo, si la valoración es cuantitativa, pueden sumarse los niveles en cada dimensión; si la valoración es cualitativa, también pueden sumarse, estableciendo unas normas previas (dos niveles bajoequivalen a un nivel moderado,o dos niveles gravesequivalen a un desastroso).

Una opción sencilla cuando se realizan valoraciones cualitativas, es emplear para el proceso el nivel máximo de sus componentes; tanto para la C, como para la I y la A. Por ejemplo, en un proceso en el que intervenga una información con requisitos (M, M, B), un sistema hardware con requisitos (M, A, B), y una persona con requisitos CIA de valores (A, M, B), se podría tener una clasificación de seguridad para el proceso de (A, A, B).

Cada elemento va añadiendo sus requisitos CIA según se asciende hasta el proceso final. Si las relaciones que se emplea son en sentido contrario (“necesita” en lugar de “permite”), se puede realizar el proceso inverso, y propagar los requisitos CIA del proceso hacia sus integrantes.

Aunque se trate de aspectos de la información independientes, en ocasiones se necesita combinar los valores de C, I y A, para obtener un único valor de seguridad para el proceso. Si la valoración es cuantitativa, puede emplearse la suma, que puede ser no ponderada (S = C + I + A), o ponderando cada dimensión, para otorgarles diferentes pesos, por ejemplo: S = [(3 x C) + (2 x I) + A)] / 6.

Si la valoración es cualitativa, habitualmente se simplifica en elegir como representante de seguridad del proceso el valor máximo que se alcance en alguna de sus dimensiones.

4. Determinación de los sistemas de información que soportan los procesos de negocio y sus requerimientos de seguridad

En el apartado anterior se dieron las pautas para determinar los requerimientos de seguridad de la información. Los otros elementos que pueden intervenir en un proceso son las personas y los sistemas. En este apartado se profundizará en sus requerimientos de seguridad.

4.1. Valoración CIA de las personas

La información es manejada por personas, y resulta importante tener identificadas a dichas personas, que serán empleados de la empresa, o externos (proveedores, clientes, visitas, y otros).

El responsable de identificar las personas que acceden a la información de un proceso, es el responsable de dicho proceso; y puede coincidir habitualmente con el responsable o jefe del área o departamento que desempeña dicho proceso en la empresa.

Nota

Se pueden emplear formularios similares a los usados en el BIA, o reuniones con los dueños de los procesos, para identificar a todas las personas que intervengan en dichos procesos.

La valoración para cada persona que intervenga en el proceso se evalúa en las tres dimensiones de la seguridad: (C, I, A).

Confidencialidad

Los requisitos de confidencialidad para cada individuo atienden, por tanto, a la clasificación de la información del proceso (confidencial, interno, o público ), a la que tenga restringido su acceso. Se clasifican en 3 niveles, y pueden asignarse de acuerdo a la mejor descripción de las necesidades del proceso.

| Requerimientos de confidencialidad para las personas |

| Nivel alto |

Cuando las personas acceden a información calificada como confidencialo crítica para la empresa. Un incidente de seguridad causado por una persona con un requisito de confidencialidad altotendría un impacto grave/desastrosoen el proceso. |

| Nivel medio |

Cuando las personas acceden a información calificada como interna.Un incidente de seguridad tendría un impacto moderadoen el proceso. |

| Nivel bajo |

Cuando las personas acceden a información calificada como pública.Un incidente de seguridad tendría una repercusión ninguna/bajoen el proceso. |

Integridad

Los requisitos de integridad para las personas atienden al nivel de la información que pueden modificar en el proceso, y a la capacidad para modificar completamente o no dicha información.

| Requerimientos de integridad para las personas |

| Nivel alto |

Cuando las personas modifican información calificada como confidencialo crítica para la empresa. Un incidente de seguridad causado por una persona tendría un impacto grave/desastrosoen el proceso. |

| Nivel medio |

Cuando las personas pueden modificar completamente información calificada como internae información calificada como pública. Un incidente de seguridad tendría un impacto moderadoen el proceso. |

| Nivel bajo |

Cuando las personas tienen restricciones para modificar la información calificada como internae información calificada como pública. Un incidente de seguridad tendría una repercusión ninguno/bajoen el proceso. |

Disponibilidad

Los requisitos de disponibilidad para las personas atienden al daño que genera al proceso el que la persona no esté disponible.

| Requerimientos de disponibilidad para las personas |

| Nivel alto |

Cuando la no disponibilidad de la persona tendría un impacto grave/desastrosoen el proceso. |

| Nivel medio |

Cuando la no disponibilidad de la persona tendría un impacto moderadoen el proceso. |

| Nivel bajo |

Cuando la no disponibilidad de la persona tendría un impacto ninguno/bajoen el proceso. |

4.2. Valoración CIA de sistemas físicos, programas y servicios de soporte

En esta categoría se deben clasificar los componentes que intervienen en el proceso, al margen de las personas y de la información. Se clasifican aquí los requisitos para los equipos físicos (hardware, incluyendo ordenadores, equipos de comunicaciones y soportes de almacenamiento (CD, discos duros extraíbles, etc.), para las aplicaciones o programas (software, incluyendo sistemas operativos y aplicaciones), e incluso para los servicios de soporte necesarios, como el suministro eléctrico, la climatización, o el alojamiento.

Actividades

Читать дальше