Actividades

3. Piense como acotar una entrevista para obtener información de un proceso de inventario de un supermercado.

2.3. Reuniones entre personal de TIC y usuarios clave

Esta técnica puede emplearse después de tener datos recogidos mediante formularios. Permite, de manera rápida, decidir el impacto de los diferentes procesos o funciones, y el tiempo de parada admisible en cada uno de ellos.

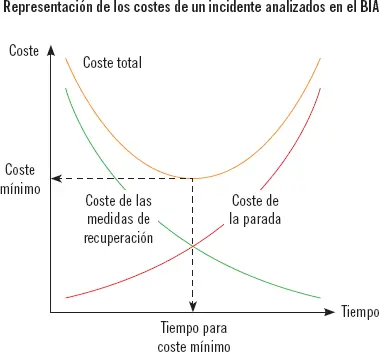

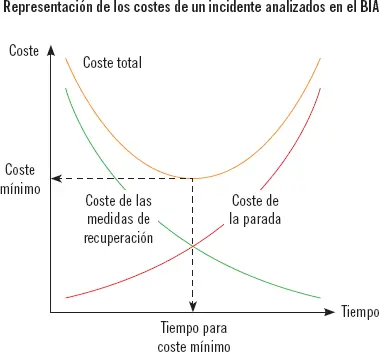

El coste de la parada, normalmente aumentará con el tiempo, de manera escalonada o gradual, como en la imagen. El coste de las medidas de recuperación se comporta al revés, de manera que las medidas que proporcionan una recuperación muy rápida, normalmente serán más caras que las que recuperan el proceso en más tiempo. Sumando ambos costes, se obtendrá una curva característica en “U”, cuyo mínimo indicará el coste mínimo del incidente, y el tiempo de recuperación del proceso (RTO).

Aplicación práctica

El proceso crítico de una empresa es la venta por internet. El BIA determina que el impacto de una parada es de 100 € a la hora.

El personal de seguridad considera tres posibles estrategias para restablecer el servicio:

1 Con un plazo de puesta en marcha de 7 días, disponer un servidor nuevo en el que montar las copias de seguridad. El importe es de 2000 €.

2 Con un plazo de 3 días, alquilar un servidor alojado por terceros para montar las copias de seguridad. El contrato mínimo es por un mes, con un importe de 1000 €.

3 Con un plazo de 5 días, arreglar el servidor averiado. El importe de la reparación es de 100 €.

Seleccionar la mejor opción.

SOLUCIÓN

Es necesario evaluar el coste de cada solución.

1 Coste solución A:Coste parada = 24x7x100 = 16.800 €.Coste recuperación = 2.000 €.Coste total = 18.800 €.

2 Coste solución B:Coste parada = 24x3x100 = 7.200 €.Coste recuperación = 1.000 €.Coste total = 8.200 €

3 Coste solución C:Coste parada = 24x5x100 = 12.000 €Coste recuperación = 100 €.Coste total = 12.100 €.

La solución de coste mínimo para restablecer el servicio es la solución B, que además es la que proporciona el menor RTO.

Restablecido el servicio, la empresa dispone de un mes para restablecerlo por completo, entendiendo como tal volver a disponer de un servidor en propiedad:

1 Dispone de 25 días para repararlo (coste solución total = 8.200 + 100 = 8.300 €).

2 Dispone de 23 días para comprar uno nuevo (coste solución total = 8.200 + 2.000 = 10.200 €).

3. Valoración de los requerimientos de confidencialidad, integridad, y disponibilidad de los procesos de negocio

La fiabilidad o seguridad, se apoya en tres aspectos o principios de seguridadesenciales:

1 La confidencialidad, es decir, que la información solo esté accesible para quien esté autorizado a ello.

2 La integridad, es decir, que la información sea exacta y completa, de manera que solo pueda modificarla quien esté autorizado a ello.

3 La disponibilidad, es decir, que la información esté accesible cuando sea necesario.

Estos aspectos resumen los objetivos de seguridad. Es habitual referirse a ellos como la triada de la seguridad o CIA.Es necesario evaluar los requisitos de confidencialidad, integridad y disponibilidad de los procesos de la empresa, a fin de determinar cuáles son las salvaguardas óptimas. Por ejemplo si en el proceso de nóminas la confidencialidad de estas es alta, la misma salvaguarda sencilla frente al borrado de información mantener una copia sincronizada en un servidor externo accesible vía FTP. Sin embargo, si para el proceso de nóminas, la confidencialidad de estas es alta, resultaría la misma salvaguarda no válida.

Nota

FTP son las siglas de File Transfer Protocol, que es un protocolo de comunicaciones para la transferencia de archivos entre sistemas conectados a una red TCP (Transmission Control Protocol), basado en la arquitectura cliente-servidor. Permite que desde un equipo cliente se pueda conectar a un servidor para descargar archivos desde él, o para enviarlos, independientemente del sistema operativo utilizado en cada equipo.

La definición de proceso depende del ámbito en que se emplee el término. Así, un proceso de negocio representa al conjunto de trabajos que se realizan para generar un producto o servicio. En un proceso, desde el punto de vista de la información, intervendrán tres elementos únicos: personas, equipos (que incluyen aplicaciones) e información.

Definición

Proceso

Conjunto de las fases sucesivas de un fenómeno natural o de una operación artificial.

La norma ISO 9000, en versión de 2005, define un proceso como “Conjunto de actividades mutuamente relacionadas o que interactúan, las cuales transforman elementos de entrada en resultados.

Las posibles relaciones entre tres estos elementos son múltiples. En el ámbito del procesamiento automático de la información, se encontrarán personasque manejan equiposcon una información de entrada,para generar una información de salida o resultado.

Si el proceso de negocio fuera la fabricación de un producto, desde la perspectiva de la seguridad de la información, se llegaría hasta la información de los sistemas informáticos de control de las máquinas de fabricación.

Si el proceso es la entrega de un servicio, desde la perspectiva de la seguridad de la información, el proceso termina en el conjunto de información que es necesario para la prestación satisfactoria del servicio.

Un proceso tiene valor por su resultado, es decir, por la información que genera. Una primera aproximación para valorar los requisitos de seguridad de un proceso, es valorar los requisitos de información que entrega. El siguiente apartado cubre este enfoque sencillo.

Pueden existir situaciones en las que no se conozca, o no se pueda valorar la información resultante; en este caso habrá que emplear otro enfoque, que se tratará en posteriores apartados de este capítulo.

Actividades

4. Determine qué elementos intervienen en los siguientes procesos de una librería:

1 Venta de libros.

2 Pedidos de material.

3.2. Valoración CIA de la información

No toda la información tiene la misma importancia en una empresa. En consecuencia, es necesario clasificarla, valorándola según diferentes aspectos, para posteriormente asignar unos recursos u otros a su protección.

El responsable de clasificar la información es su propietario. En general, esta clasificación debe revisarse, al menos anualmente. Para dicha clasificación, puede ayudar exponer a los propietarios que la información:

Читать дальше