При аналоговом скремблировании производится изменение характеристики исходного звукового сигнала таким образом, что результирующий сигнал становится неразборчивым, но занимает ту же частотную полосу. Это дает возможность без проблем передавать его по обычным телефонным каналам связи.

При этом методе сигнал может подвергаться следующим преобразованиям: частотная инверсия; частотная перестановка; временная перестановка.

При цифровом способе закрытия передаваемого сообщения непрерывный аналоговый сигнал предварительно преобразуется в цифровой вид. После чего шифрование сигнала происходит обычно с помощью сложной аппаратуры, зачастую с применением компьютеров.

Ниже приводится описание скремблера, использующего метод частотной инверсии. Этот метод давно и успешно применяется американскими полицейскими службами и обеспечивает эффективную защиту радио- и телефонных переговоров от постороннего прослушивания.

Частотно-инвертированный сигнал выделяется из нижней боковой полосы спектра балансного преобразования звукового сигнала с надзвуковой несущей. Две последовательные инверсии восстанавливают исходный сигнал. Устройство работает как кодер и декодер одновременно.

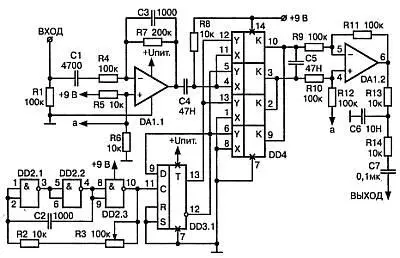

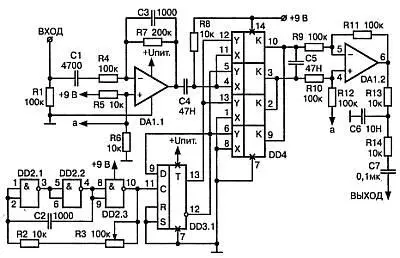

Синхронизации двух скремблеров не требуется. Принципиальная схема такого скремблера приведена на рис. 7.23.

Рис. 7.23. Схема скремблера

Это устройство состоит из таких элементов:

— тактового генератора на микросхеме DD2 типа K561ЛA7, вырабатывающего сигнал частотой 7 кГц;

— делителя-формирователя несущей 3,5 кГц на микросхеме DD3.1 типа К561ТМ2;

— аналогового коммутатора;

— балансного модулятора на микросхеме DD4 типа К561КТЗ;

— входного полосового фильтра с полосой пропускания 300—3000 Гц на микросхеме DA1.1 типа К574УД2;

— сумматора балансного модулятора с фильтром низкой частоты на микросхеме DA1.2.

Подстройка частоты тактовых импульсов, а следовательно частоты несущей, производится многооборотным резистором R3.

В пределах полосы частот 300—3000 Гц разборчивость речи после двух преобразований составляет не менее 65 %.

Методы маскировки речи

Источник.При защите телефонных разговоров на энергетическом уровне осуществляется подавление электронных устройств перехвата информации с использованием активных методов и средств, отмечается на http://www.raksa.ru/about/material/news39.php.

К основным методам относятся:

— «синфазной» низкочастотной маскирующей помехи;

— высокочастотной маскирующей помехи;

— «ультразвуковой» маскирующей помехи;

— низкочастотной маскирующей помехи;

— повышения напряжения;

— понижения напряжения;

— компенсационный;

— «выжигания».

Метод «синфазной» маскирующей низкочастотной помехи

Суть метода заключается в подаче во время разговора в каждый провод телефонной линии согласованных по амплитуде и фазе относительно нулевого провода электросети 220 В маскирующих помеховых сигналов речевого диапазона частот (маскирующего низкочастотного шума).

Суть метода заключается в подаче во время разговора в каждый провод телефонной линии согласованных по амплитуде и фазе относительно нулевого провода электросети 220 В маскирующих помеховых сигналов речевого диапазона частот (маскирующего низкочастотного шума).

Вследствие согласования по амплитуде и фазе в телефонном аппарате, подключаемом параллельно телефонной линии, эти помеховые сигналы компенсируют друг друга и не приводят к искажению полезного сигнала, т. е. не ухудшают качество связи.

Примечание

В любых устройствах, подключаемых к одному телефонному проводу (как последовательно, так и через индукционный датчик), помеховый сигнал не компенсируется и «накладывается» на полезный сигнал.

А так как его уровень значительно превосходит полезный сигнал, то перехват передаваемой информации становится невозможным. В качестве маскирующего помехового сигнала, как правило, используются дискретные сигналы (псевдослучайные М-последовательности импульсов) в диапазоне частот от 100 до 10 000 Гц.

Метод высокочастотной маскирующей помехизаключается в подаче во время разговора в телефонную линию маскирующего помехового сигнала в диапазоне высоких частот звукового диапазона (маскирующего высокочастотного шума).

Читать дальше