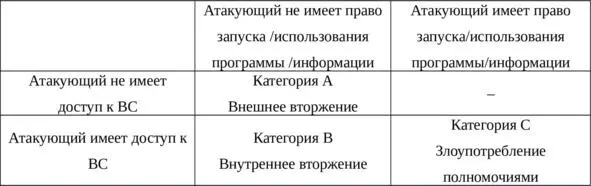

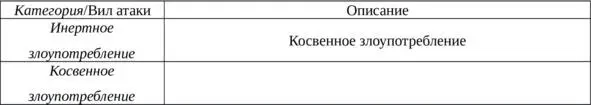

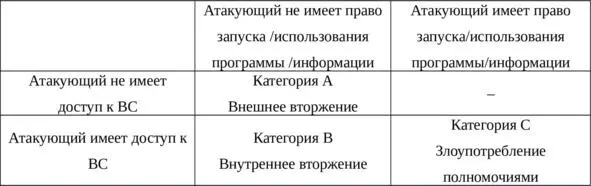

Другим возможным вариантом классификации является деление на основе начального доступа, которым обладает атакующий. Примером подобного подхода является матрица Андерсона. В своей работе Джеймс Андерсон (James P. Anderson) предложил основу классификации как наличие или отсутствие возможности доступа, атакующего к вычислительной системе (ВС) или к ее компонентам. Таким образом, категория, к которой принадлежит атака, зависит от начальных привилегий атакующего. Таксономия Андерсона предлагает матрицу 2 на 2.

Из приведенной таблицы (таблица 1) можно сделать заключение, что все атаки разделяются на три категории. Ситуация, когда атакующий имеет право запуска или использования программы в отсутствии доступа к вычислительной системе, – невозможен.

Таблица 1 – Матрица таксономии Андерсона

Категория B подразделяется Андерсоном дополнительно на три подкатегории. Следовательно, полный список категорий атак имеет следующий вид:

– Внешнее вторжение

– Внутреннее вторжение

– Masquerader – ложный пользователь.

– Legitimate user – легальный пользователь.

– Clandestine user – скрытый пользователь.

– Злоупотребление полномочиями.

Главным отличием между ложным, легальным и скрытым пользователями заключается в том, что ложный пользователь маскируется под легального пользователя, и, с точки зрения вычислительной системы, неотличим от него. Скрытый пользователь ориентируется на работу с вычислительной системой, при которой он остается незамеченным для систем обнаружения вторжений.

Рассматривая развитие классификационных подходов во времени, можно заметить, что ряд исследователей старались абстрагироваться от свойств состава атак, с целью создания общего списка типов атак. Наиболее известны в данном направлении работы Ноймана и Паркера,,,. Аналогичную цель преследовал в своей работе Саймоном Хансмэном. Важным достоинством данного подхода является прикладная составляющая, так как в большинстве случаев информация о специфики атаки дает существенно больше, нежели знание каких—либо ее свойств. Однако недостатком данного подхода является наличие сильно пересекающихся категорий атак, а полнота классов зачастую недостижима.

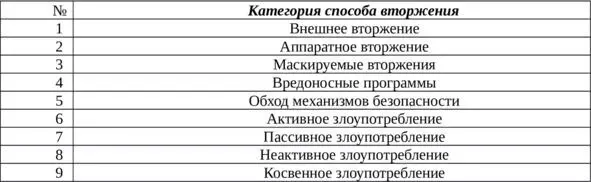

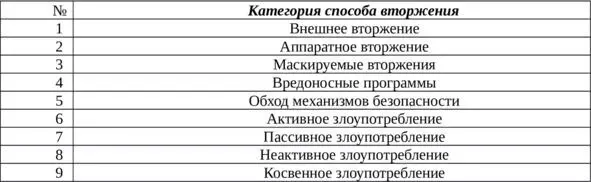

В своей работе, П. Нойман и Д. Паркер представили 9 категорий способов вторжений (табл. 2).

Таблица 2 – Категории способов вторжения

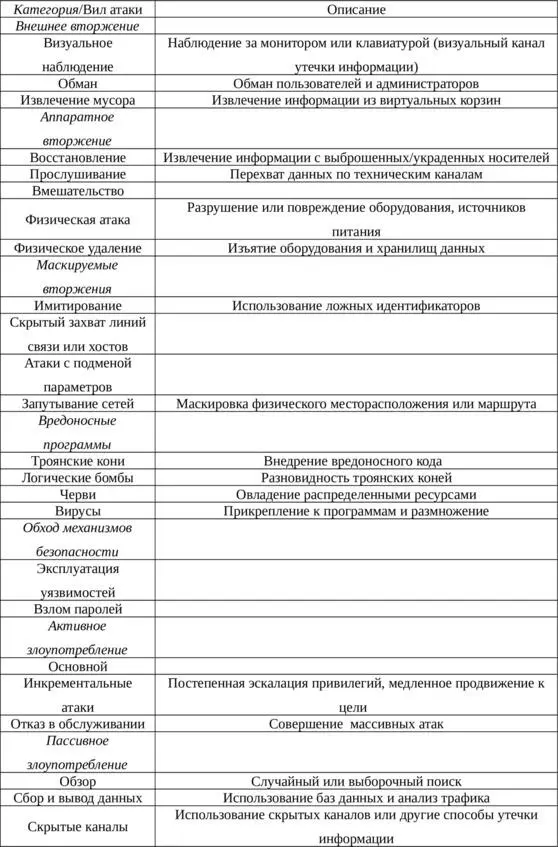

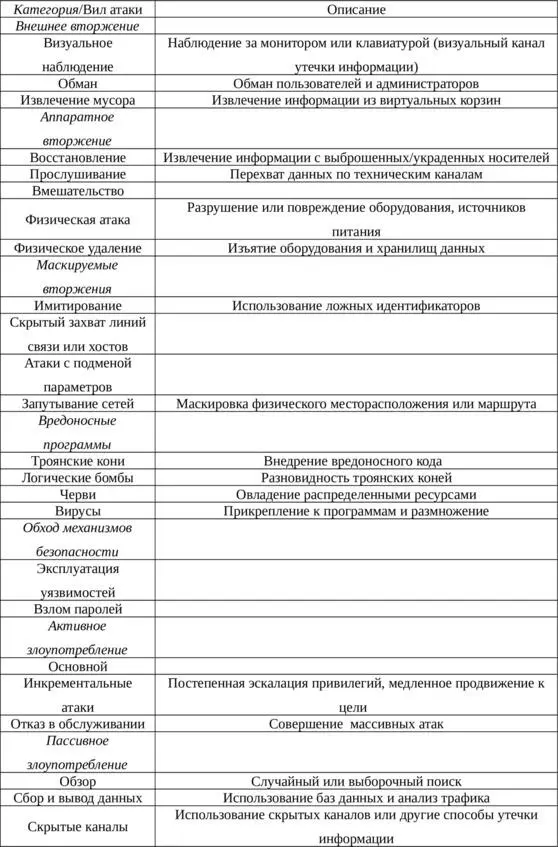

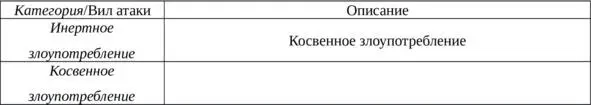

На основе данных категорий П. Нойман разработал 26 видов атак (табл. 3)

Таблица 3 – Виды атак

В силу необходимости практической применимости таксономий, наиболее выгодными считаются комбинированные подходы, которые в некоторой степени реализуют все вышеописанные методы,,. Однако, способы комбинирования методов могут быть различны.

Один из способов комбинирования приводится в своей работе Саймон Хэнсмэн, – все анализируемые параметры разносятся отдельно и считаются попарно некоррелированными. Для достижения данной цели, автор использует концепцию «измерений», которая впервые была применена в работе Бишопа о классификации уязвимостей UNIX—систем.

Главную цель, которую преследовал Саймон Хэнсмэн, была разработка «прагматичной таксономии, которая полезна при ведении непрерывной работе над атаками». Первоначально производилась разработка таксономии древовидной структуры, подобно классификациям природного царства, – более общие категории находятся выше по высоте дерева, а нижние по высоте представляют более подробное описание категорий. Но на практике, в применении подобных классификационных схем имеется ряд неудобств. Во—первых, атаки зачастую несут смешанный характер. То есть складывается ситуация, при которой одна атака тесно зависит от другой или вложена в нее. Данная проблема, с одной стороны, решается путем введения межузловых ссылочных дуг между вершинами дерева, то есть при заполнении классификационной схемы образуется нагруженный граф. Однако это неизбежно сводится к беспорядку в структуре и сложностям при классификации. С другой стороны, возможно введение рекурсивных деревьев, где каждый лист дерева также является деревом. Но данное решение также сводится к беспорядочному росту структуры, и ограничению их применения. Во—вторых, атаки, в отличие от животных, не имеют обширного числа общих черт, вследствие чего имеют место сложности в формулировке классификационных групп верхних уровней. Действительно, у вредоносных программ типа «черви» или «вирусы» имеется достаточного много общих черт, однако непосредственных аналогий с атаками типа DoS (Denial of Service – отказ в обслуживании) и троянскими программами у них немного. Данная проблема ведет к разрастанию дерева на некоторое количество несвязанных между собой категорий, то есть до леса. Таким образом, древовидные классификации для практических задач.

Читать дальше