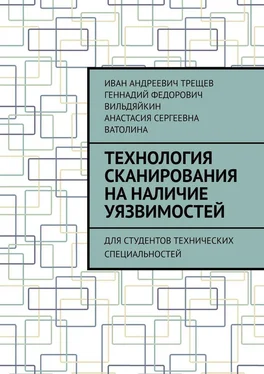

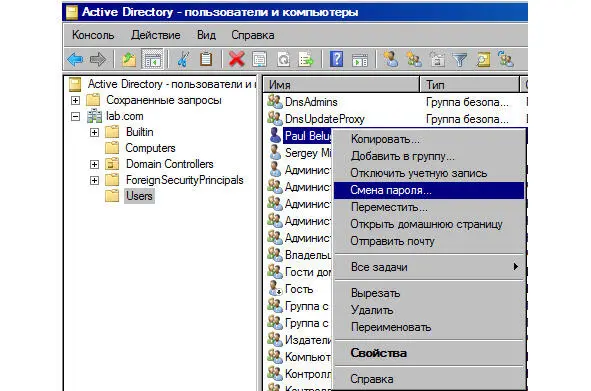

Проверим сможет ли администратор на контролере домена установить пароль «PAUL_*%351» (рисунки 3.12).

Рисунок 3.12 – Меняем пароль на DC

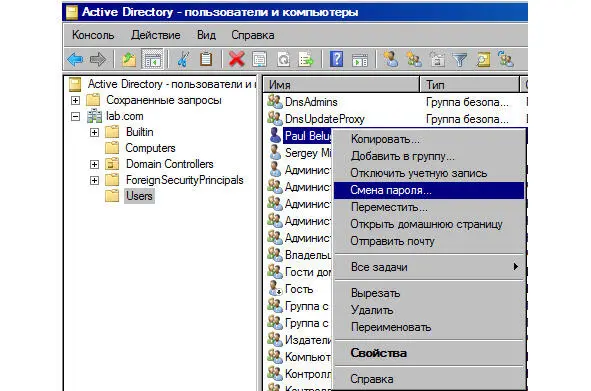

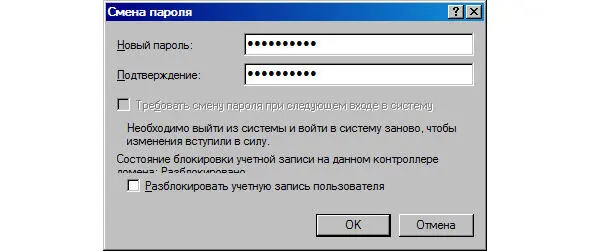

Рисунок 3.13 – Вводим пароль

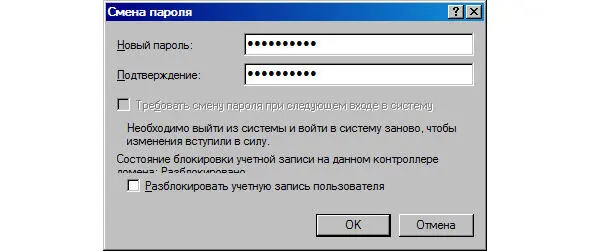

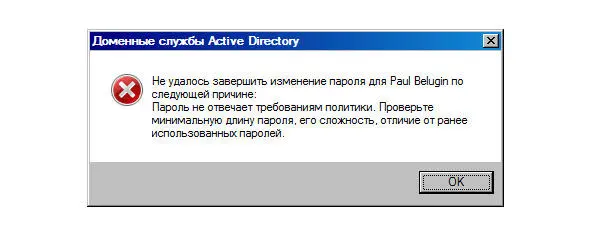

Получаем сообщение об ошибке (рисунок 1.14). Пароль отвечает требованиям сложности, но содержит в себе целиком имя пользователя (firstname).

Рисунок 3.14 – Сообщение об ошибке

4 Аудит событий в Active Directory

В Windows Server 2008 необходимо настроить аудит события «Вход в систему» (успешный и неуспешный).

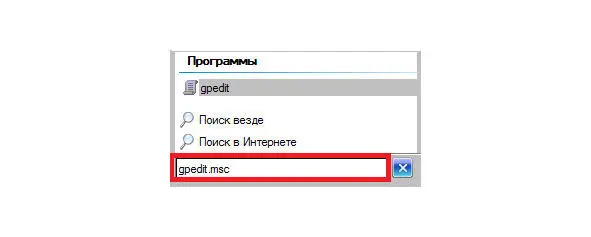

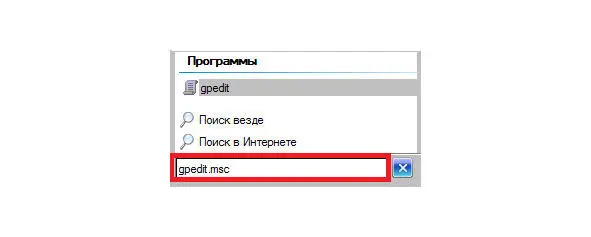

Откроем редактор групповых политик. Для этого в меню пуск в строке поиска напишем gpedit.msc (рисунок 4.1).

Рисунок 4.1 – Поиск в меню Пуск

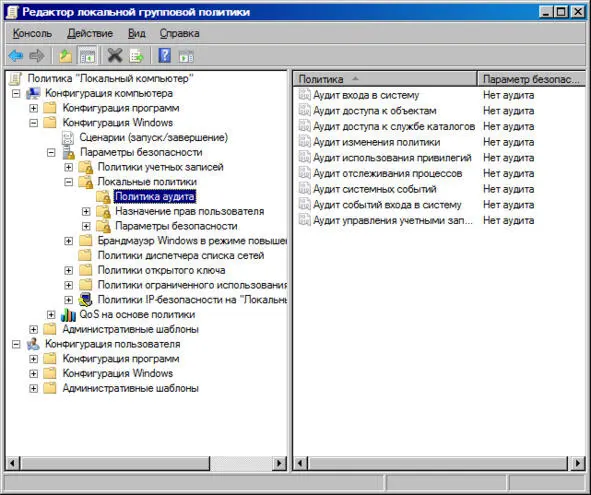

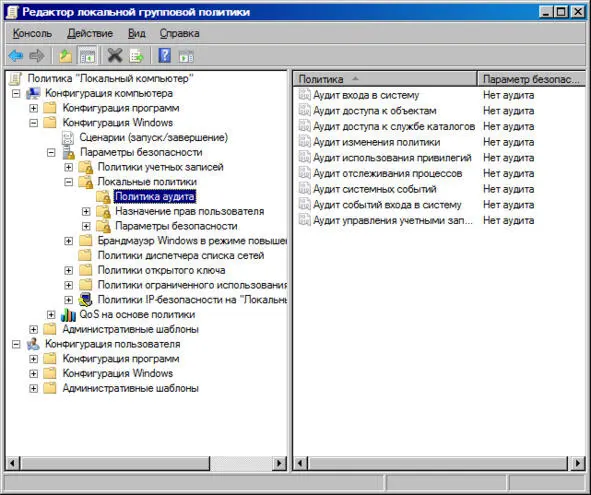

В открывшемся окне переходим по пути: Конфигурация компьютера-Конфигурация Windows-Параметры безопасности-Локальные политики-Политика аудита (рисунок 4.2).

Рисунок 4.2 – Редактор локальной групповой политики

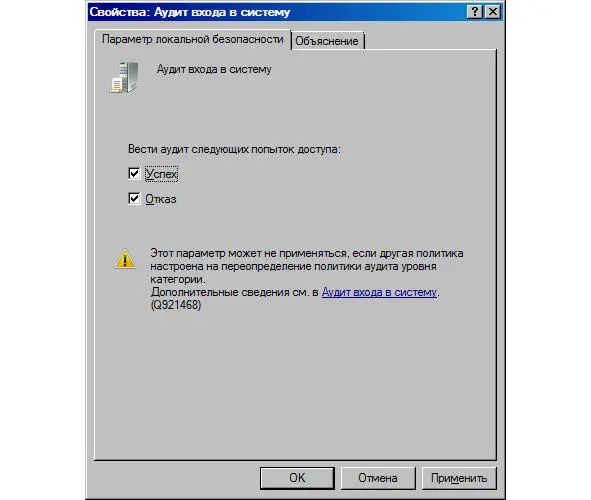

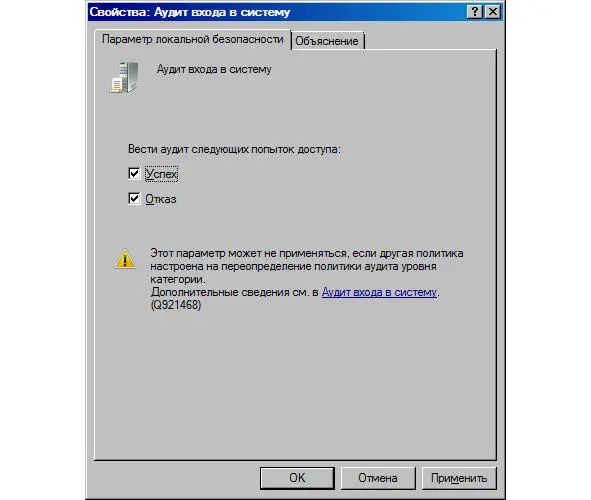

Два раза нажмем на параметр групповой политики Аудит входа в систему. Устанавливаем флажки для успешных и неудачных попыток доступа (рисунок 4.3).

Рисунок 4.3 – Установка аудита входа в систему

После включения данного параметра групповой политики, Windows будет записывать в журнал событий информацию об учетной записи с помощью которой произведен вход в систему, а также время, когда это событие произошло.

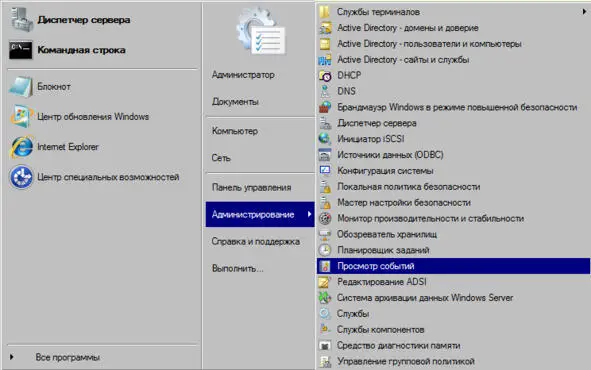

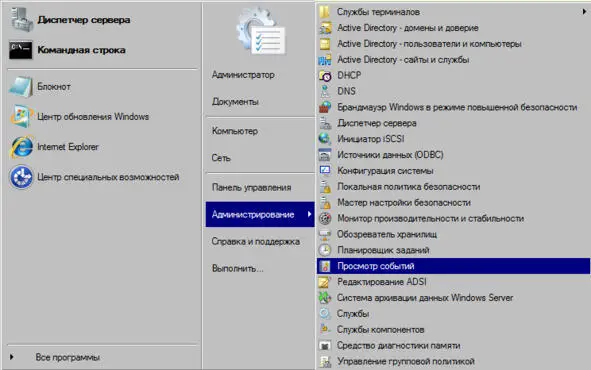

Для просмотра данных событий открываем Оснастку «Просмотр событий» – нажимаем меню Пуск – пишем в строку поиска «Просмотр событий» или открываем данный пункт в меню «Администрирование» (рисунок 4.4).

Рисунок 4.4 – Просмотр событий в меню «Пуск»

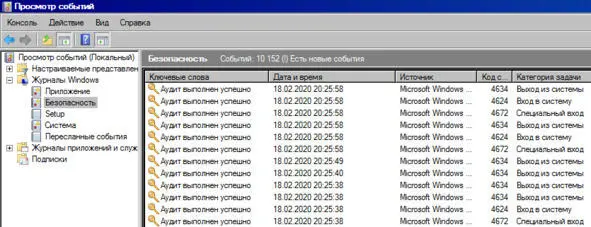

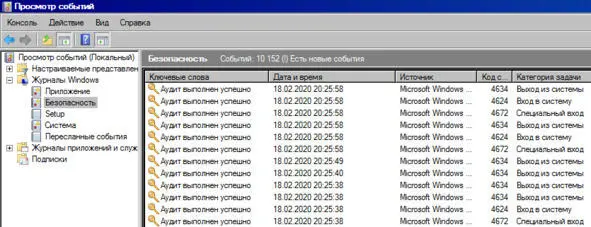

Пройдем по пути: Просмотр событий (Локальный) -Журналы Windows-Безопасность (рисунок 4.5).

Рисунок 4.5 – Меню просмотра событий

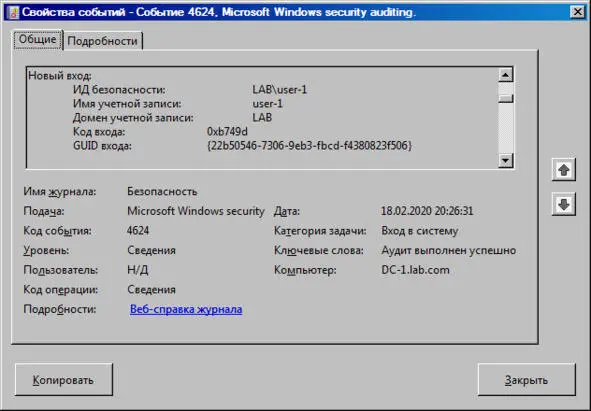

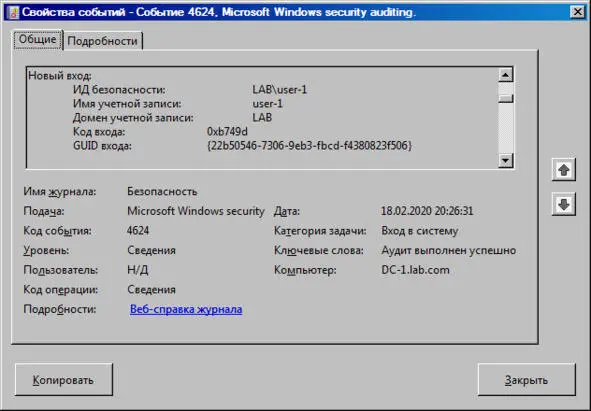

Выполним успешную попытку входа с PC-1 под учетной записью user-1, которая была создана ранее. В журнале появляется запись о событии входа, где указана дата, время, пользователь и ПК (рисунок 4.6).

Рисунок 4.6 – Событие успешного входа в систему

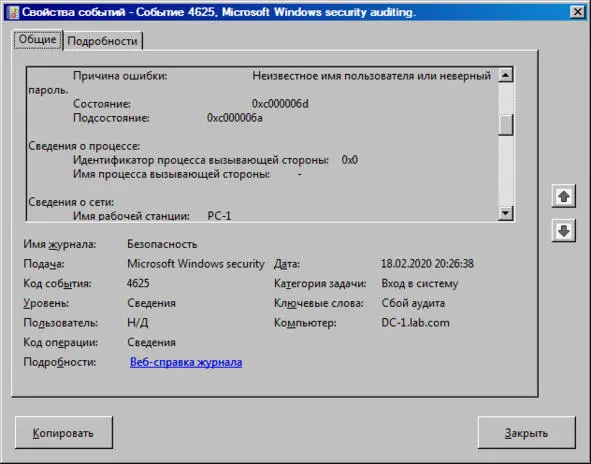

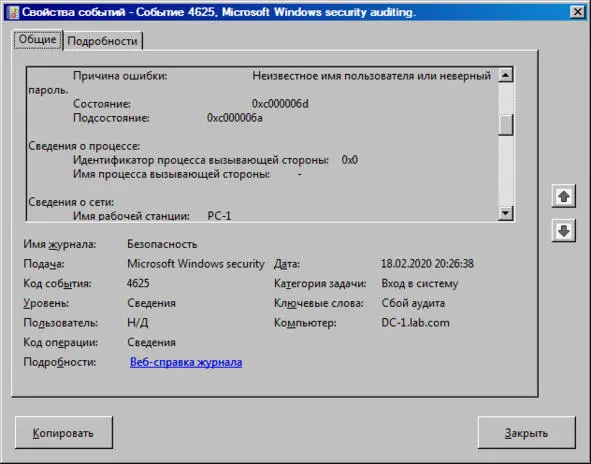

Введем при входе в систему неверный пароль, тогда получим следующее событие в журнале (рисунок 4.7). В нем указывается имя рабочей станции и причина сбоя.

Рисунок 4.7 – Событие при неудачном входе в систему

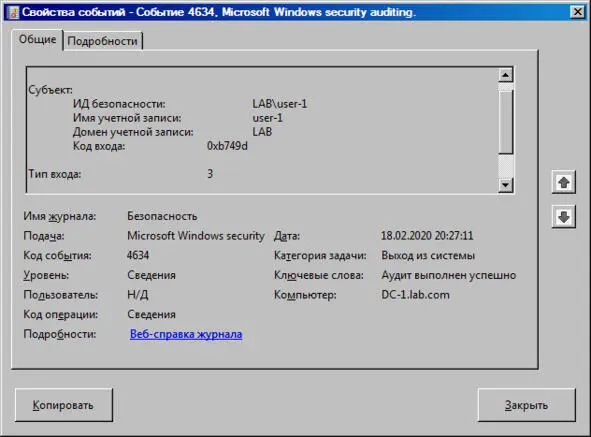

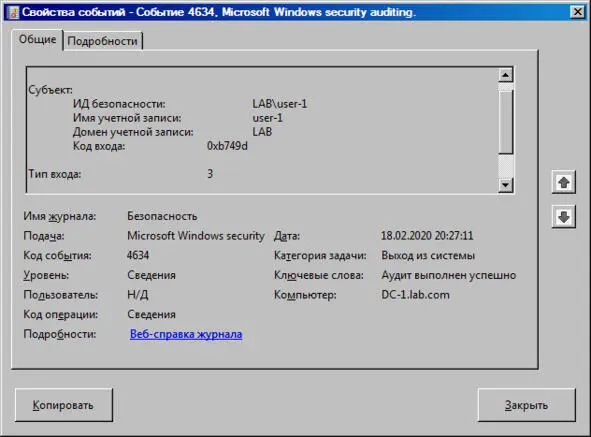

При выходе пользователя из системы также создается запись в журнале (рисунок 4.8).

Рисунок 4.8 – Событие выхода из системы

5 Ограничение входа на компьютеры с помощью групповых политик

Как правило, чтобы запретить пользователям входить на некоторые ПК, используют групповые политики.

Создадим групповую политику, чтобы только администратор мог локально войти в систему на PC-1.

В настоящей сети для применения политик лучше пользоваться группами, а не применять политики ко всем пользователям/компьютерам домена.

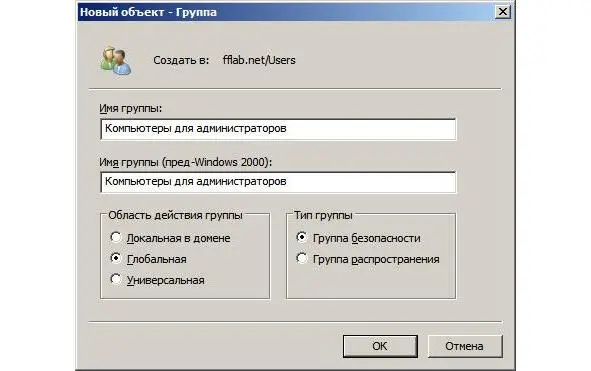

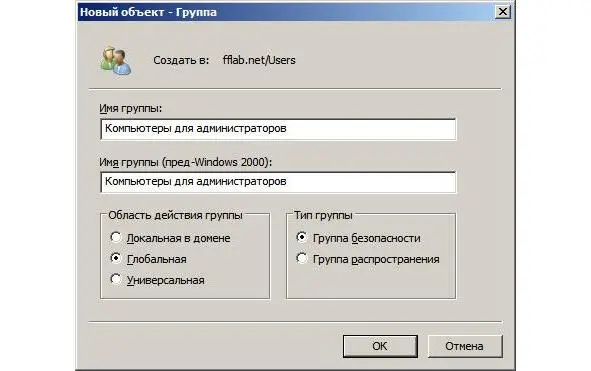

Создадим группу «Компьютеры для администраторов» (рисунок 5.1).

Рисунок 5.1 – Создание группы для применения политики

Включим в эту группу компьютер «PC-1», к которому будет применяться политика (рисунок 5.2).

Читать дальше