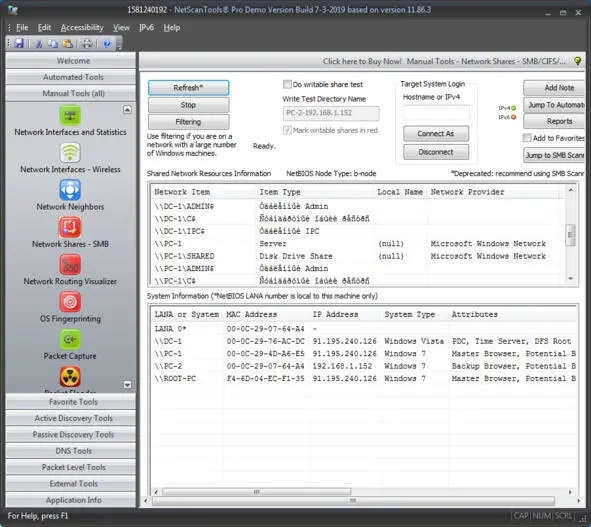

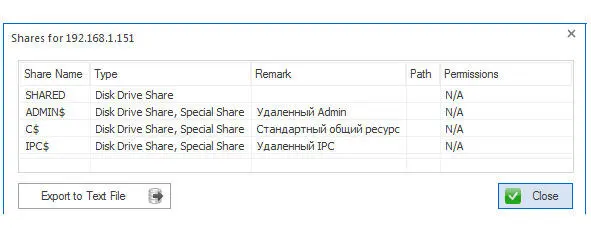

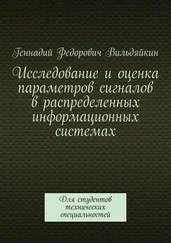

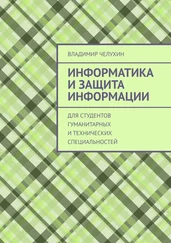

Получим перечень общих ресурсов при помощи утилиты – рисунки 1.9, 1.10.

Рисунок 1.9 – Список совместно используемых ресурсов удаленного ПК

Рисунок 1.10 – Список совместно используемых ресурсов удаленного ПК

Общим ресурсом удаленного ПК является папка на диске – SHARED.

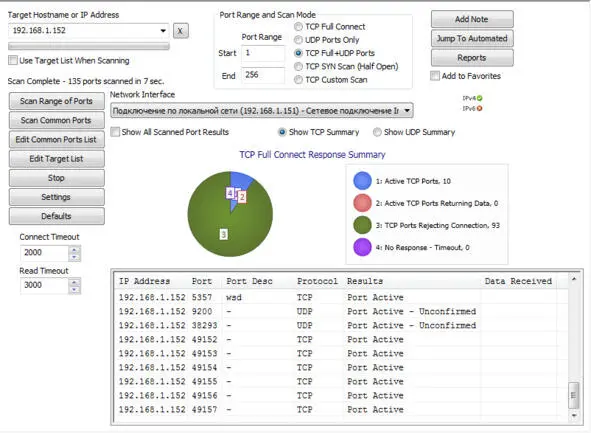

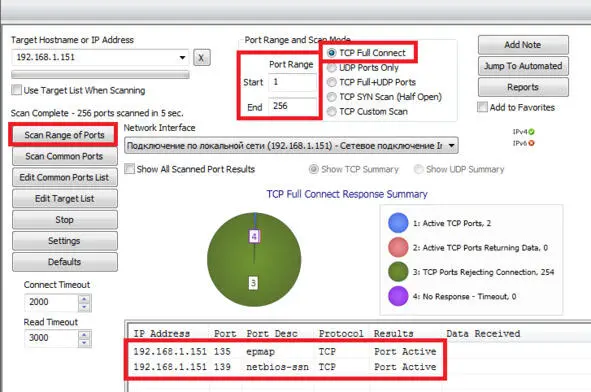

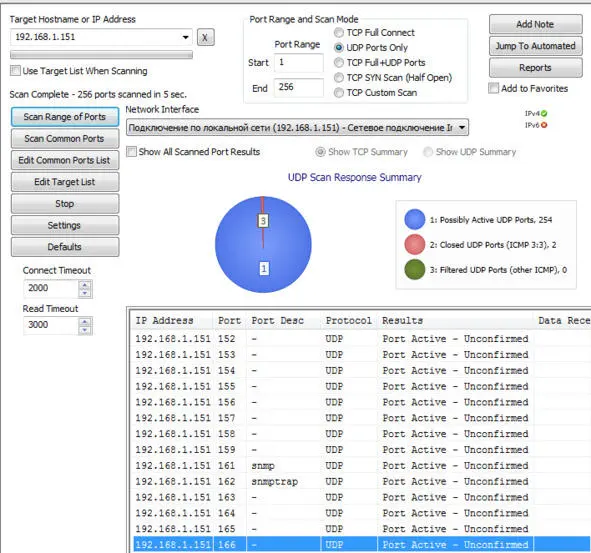

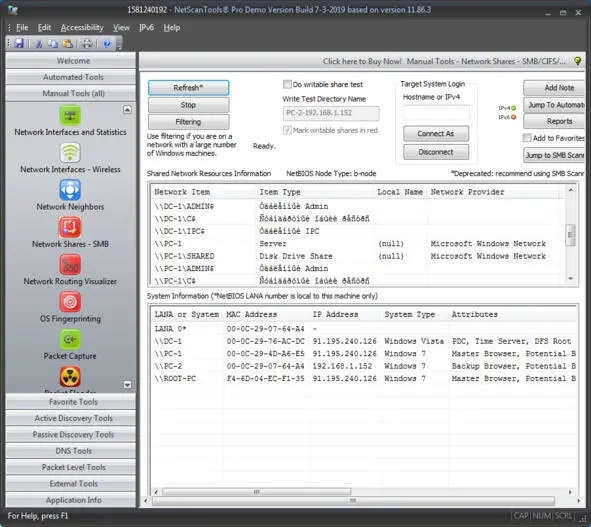

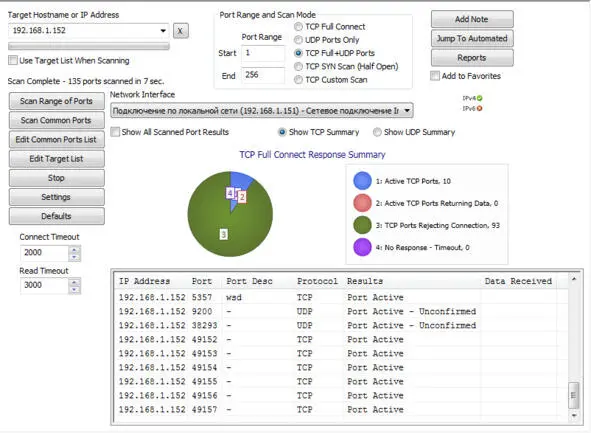

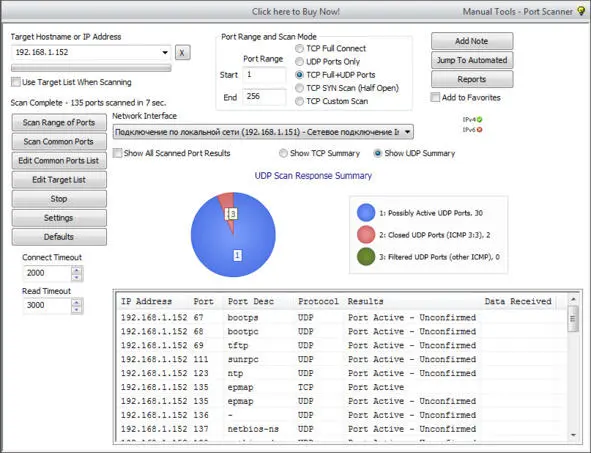

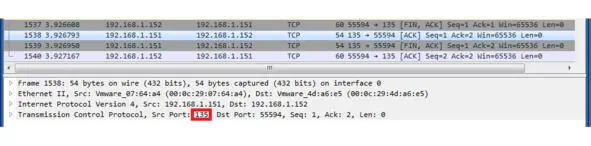

Произведем сканирование портов удаленного компьютера (рисунки 1.11, 1.12).

Рисунок 1.11 – Результаты сканирования TCP-портов

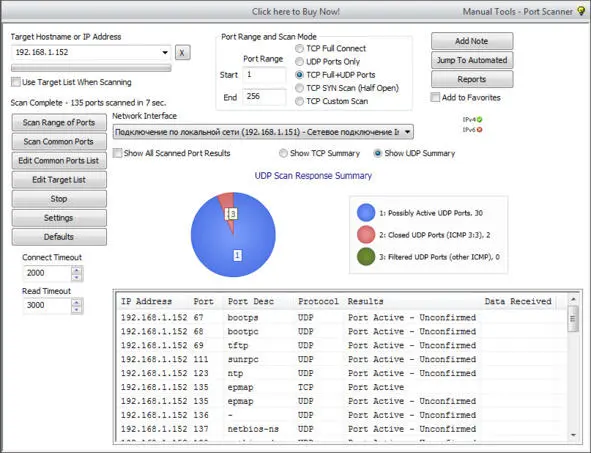

Рисунок 1.12 – Результаты сканирования UDP-портов

По результатам сканирования компьютера было выявлено 10 активных TCP-портов и 30 возможно активных UDP-портов.

На результаты сканирования UDP-портов влияет наличие межсетевого экрана, который при блокировании не будет отправлять ICMP сообщение о недоступности порта и будет ошибочно считаться открытым или отсутствие такого сообщения из-за ограничений, установленных на частоту использования ICMP-пакетов.

2 Работа с межсетевым экраном

2.1 Атака Сканирование портов

Пусть необходимо использовать программный межсетевой экран Outpost Firewall.

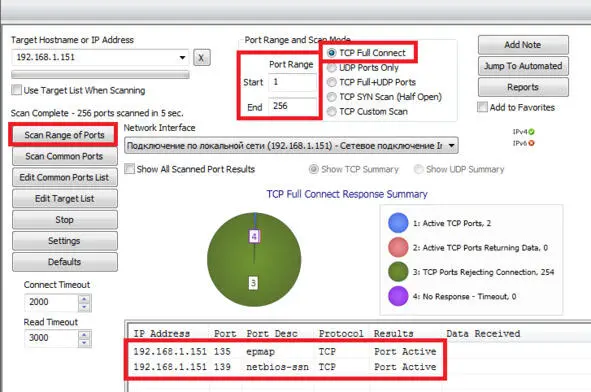

Проведем сканирование TCP-портов с отключенным межсетевым экраном (рисунок 2.1).

Рисунок 2.1 – Сканирование портов TCP

В данном сканируемом интервале оказалось два активных порта 135 и 139.

Сканирование TCP-портов в данном случае осуществляется путем осуществления операционной системой трехэтапной процедуры установления соединения и потом его закрытия. Такой способ сканирования не требует специальных прав доступа. Недостатком является создаваемая нагрузка на сканируемую систему за счет большого количества открытых и сразу прерванных соединений, таким образом легко обнаруживается активность сканера портов.

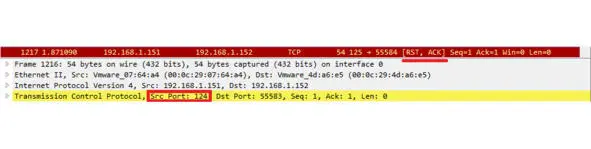

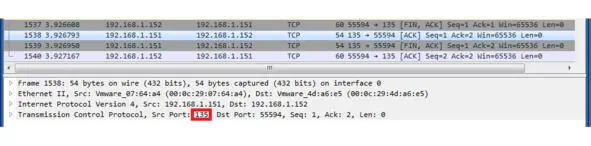

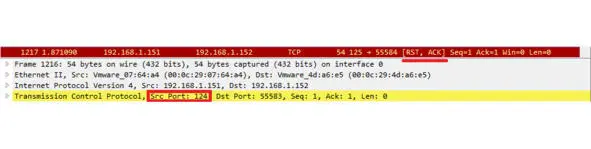

Посмотрим, как осуществляется сканирование при помощи анализатора трафика Wireshark (рисунки 2.2, 2.3).

Рисунок 2.2 – Пример ответа компьютера, если порт закрыт

Если порт закрыт, то в ответ получен пакет RST, ACK. RST означает обрыв соединения и очистку буфера, то есть соединение установлено не было.

Рисунок 2.3 – Пример ответа компьютера, если порт открыт

Порт 135 является открытым (рисунок 2.1). Компьютер в этом случае ответил пакетом FIN, ACK. FIN – флаг, который указывает на завершение соединения.

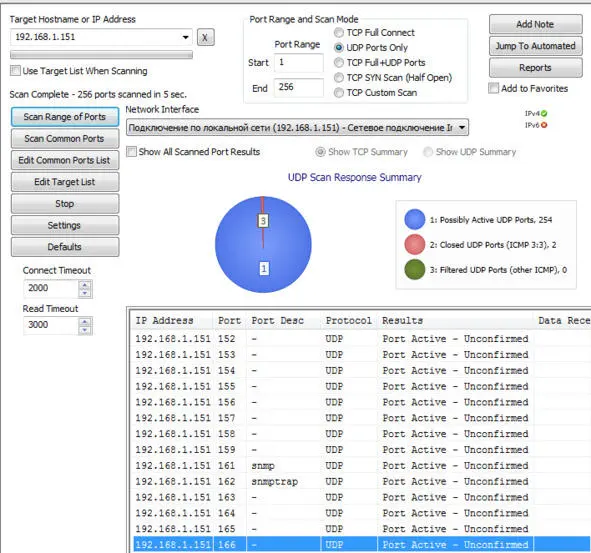

Просканируем UDP-порты (рисунок 2.4).

Рисунок 2.4 – Сканирование портов UDP

Если послать UDP-пакет на закрытый порт, система ответит сообщением ICMP «порт недоступен». Отсутствие такого сообщения истолковывается как сигнал того, что порт открыт. Однако, если порт блокируется брандмауэром, метод неверно покажет, что порт открыт. Если заблокированы ICMP-сообщения о недоступности порта, все порты будут казаться открытыми. Также, может быть установлено ограничение на частоту использования ICMP-пакетов, что также влияет на результаты, даваемые методом.

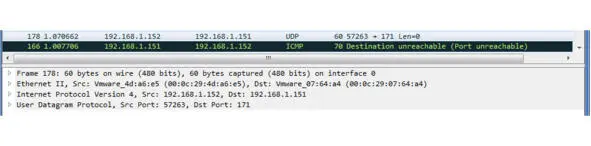

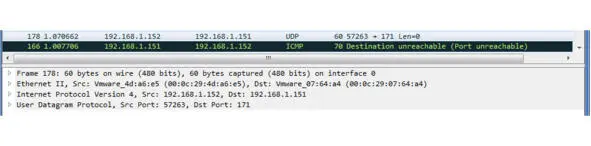

Посмотрим, как осуществляется сканирование при помощи анализатора трафика Wireshark (рисунок 2.5).

Рисунок 2.5 – Ответ компьютера, если UDP-порт закрыт

Если UDP-порт закрыт, то отправляется ICMP сообщение – Port unreachable, активность других портов не подтверждена.

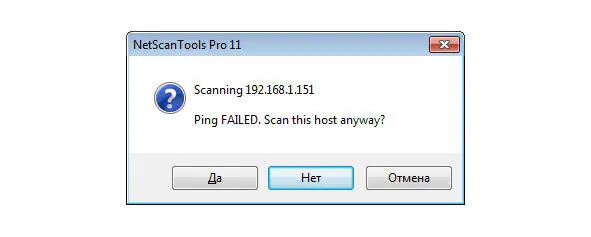

Проведем сканирование портов при установленном межсетевом экране с настройками по умолчанию (рисунки 2.6—2.10).

Рисунок 2.6 – Предупреждение сканера портов

Читать дальше