Утилита nmap хороша для однократного выполнения, но неудобна для мониторинга. Я больше предпочитаю CyD NET Utils ( http://www.cydsoft.com). Единственный недостаток этой программы — она работает под Windows ☺. Проблема в том, что под *nix вообще подобных программ нет, а контролировать сеть можно и с клиентского Windows-компьютера. Многие так делают, чтобы работать в графическом режиме, а на сервере использовать текстовый.

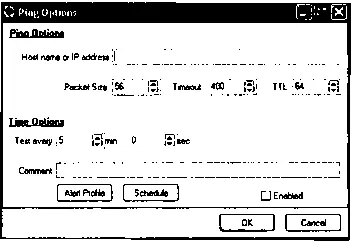

Рассмотрим, как работает программа. Запустите ее и создайте новый проект ( File/New project). Перед вами откроется окно, как на рис. 12.2. Слева находится список различных сетевых устройств: компьютеры, серверы и т.д. В центральной части окна есть рабочее поле, на котором можно проектировать свою сеть, расставляя необходимые элементы.

Рис. 12.2. Новый проект в программе CyD NET Utils

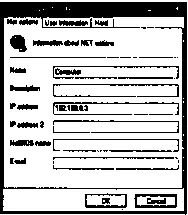

Выберите необходимый пункт в дереве компонентов и щелкните в рабочей области. Перед вами появится окно, в котором можно ввести данные о пользователе, компьютере и его составляющих (рис. 12.3). Это позволит в дальнейшем наблюдать за сетью и вести учет не только техники, но и всех пользователей.

Рис. 12.3. Свойства сетевого компонента

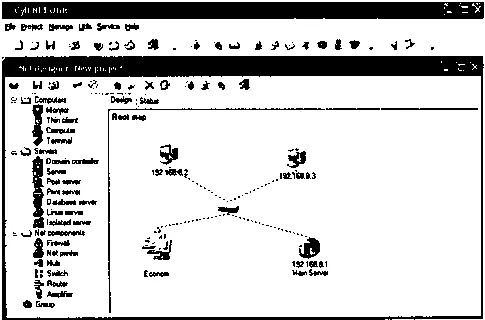

Пункт Groupпозволяет задать группу машин, объединяя в организации целые отделы или просто компьютеры, выполняющие схожие функции, чтобы не загромождать рабочую область. Дважды щелкните мышью по группе, чтобы войти в нее и визуально расставить компоненты. Затем нарисуйте связи, которые будут показывать, как проложен кабель. Для этого нажмите кнопку Connect two computersна панели инструментов (см. рис. 12.2). Теперь щелкните по одному изображению компьютера, связь которого надо указать, а потом по второму. На экране появится пунктирная линия, соединяющая два сетевых устройства.

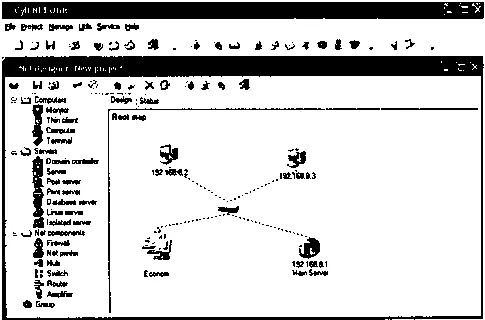

На рис. 12.4 изображена схема сети из двух компьютеров, сервера и группы, объединенной коммутатором.

Рис. 12.4. Схема сети, созданная в CyD NET Utils

Теперь запустим мониторинг сети. Для этого выберите меню Project/Start. Программа начнет с определенным интервалом пинговаться ко всем компьютерам вашей сети, для которых на схеме указаны IP-адреса или имена. Интервал задается в настройках программы (меню Service/Options).

Если компьютер доступен и команда pingвыполнена удачно, то рядом с его изображением появится зеленый круг, иначе — красный. Перейдя на вкладку Status, можно увидеть описание последнего выполненного сканирования.

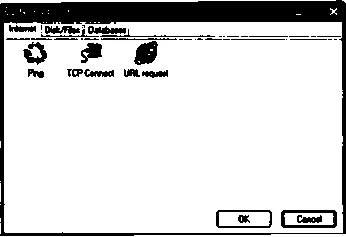

В пакет CyD NET Utils входит еще одна удобная утилита — CyD Careful Observer, позволяющая следить за работой различных сервисов. Запустите утилиту и выберите меню Project/Add observer object. Перед вами откроется окно, как на рис. 12.5.

Рис. 12.5. Окно добавления нового объекта, за которым необходимо наблюдать

В данном окне можно выбрать следующие объекты наблюдения:

□ Ping— компьютер, к которому будет направляться ping-запрос через определенные промежутки времени;

□ TCP Connect— подключение к порту (например, 21), проверка осуществляется через определенные промежутки времени. Если соединения не было, то сервис недоступен;

□ URL request— URL-адрес. Если он недоступен, значит нет связи с Web-сервером или уничтожен файл.

Остальные возможности больше отражают специфику Windows-систем, а для нас и этого достаточно.

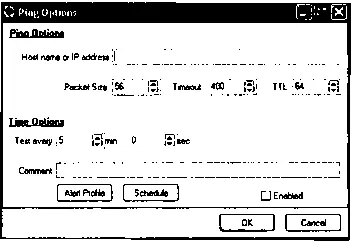

Выбрав объект для наблюдения, нажмите кнопку OK. Перед вами откроется окно, в котором можно указать параметры выполняемой операции (рис. 12.6). Например, для утилиты ping можно указать размер пакетов, время ожидания и IP-адрес удаленного компьютера.

Рис. 12.6. Задание параметров наблюдения

Помимо этого, можно задать время слежения и интервал. Нажав на кнопку Schedule, можно установить дни, в которые нужно производить наблюдение. Нажмите кнопку Alert Profile, чтобы выбрать (или создать) один из профилей реагирования в случае обнаружения ошибки. Программа может в этом случае выполнять следующие действия:

Читать дальше

Конец ознакомительного отрывка

Купить книгу